钓鱼基础

今天来说说钓鱼方面的内容

身份方面

有一下几种平台的

微信,qq,脉脉,boss,领英,猎聘,智联

小tips:

1.微信号不要买黑号

2.脉脉在授权的情况下,最好用自己的身份证注册

3.脉脉可以用一些大厂的工牌,ps后来认证。(也就是说,那上面的hr也可能是别人伪造的)

4.微信注册的号,也可以自己来注册一些号来养着。

hr

这里比如你有一个hr的账号了,就是伪造的hr账号嘛,然后话术之类的:

1.你好,请问你最近在看机会吗?xxx公司有一个不错的岗位,可以聊聊吗?随后让对方添加微信或这其他聊天方式进行诱导。

然后需要准备的资料

1.手机小号

2.注册微信,猎聘等平台(微信需要绑定银行卡,否则会报身份可疑

3.工牌,名片

4.身份证正反面,手持省份证

套路

脉脉

1.确定目标企业,开通会员

2.批量申请添加好友,探测是否有求职意向,再针对性做JD(招聘要求),发送钓鱼样本

3.话术引流至微信

领英

1.无需实名及职业认真,不过领英偏外国一点

话术

已异性,求职,助人为突破口

大多邮件格式都是通过目标公司来修改的,可以在网上找一找目标公司的通知。

由于咱们目前公司正在进行xxx攻防演练,然后给一个“补丁”

后面可以加一个:

补丁安装中,可能会报毒,大家点击信任即可

还有,如果打到的内网机器有类似“内网通”的功能,可以通过这个来进行扩展

冒充学生给老师或者给同学发文章

由于远程办公,安装vpn

发现公司内部存在恶意病毒文件传播,需要安装测试脚本进行排查

同时也可以通过二维码来进行钓鱼,就类似于早年间那种盗qq邮箱的钓鱼网页

敏感数据收集

比如要社工某个目标人员,我们可以通过以下几个方面来进行搜集钓鱼的邮箱和人员信息

寻找目标服务器地址

通过域名 MX 记录 寻找邮件服务器;MX 服务器通C段寻找WEB邮件入口(25 109 110 143 456 995 993端口);域名扩展寻找web部件服务器入口,获取邮件系统供应商(MAIL OWA);收集SPF、DMARC开放策略

可以通过dig命令寻找,dig出来的server,大多就是服务器地址,然后就是一些dns记录

批量收集邮箱的信息

比如说通过领英等社交网站拿到邮箱,然后就可以进行钓鱼,撞库等等操作,工具可以用

https://github.com/DisK0nn3cT/linkedin-gatherer

可以针对某个特定域名,生成excel,包括姓名,邮箱,职位,照片,也可以只输入名字,定向搜索某人。

同时也可以直接在百度,谷歌里面搜对面公司邮箱的后缀名,然后来进行搜集

github搜索

可以通过对面公司的后缀名啊,关键词啊来进行搜索。

这里推荐一个github搜索的引擎。https://cs.github.com

这个是官方的

hunter.io

这个也是个专门收集邮箱的网站,完整使用功能需要注册,且普通用户使用还有次数限制

Mailget

Ridter/Mailget: 通过脉脉用户猜测企业邮箱 (github.com)

通过上方收集到一些邮箱分析生成字典

比如说用常用的人名更具手机来的邮箱分析生成

在线网站收缩

脉脉

TG的SGK

获取合法邮箱

获取合法邮箱途径可以通过借助登陆窗口密码找回功能漏洞挖掘、验证码绕过,问题答案绕过、问题答案可爆破、邮箱撞库、密码爆破、邮箱爆破、协议爆棚、OWA爆破、接口爆破等方式。

弱口令爆破,适用于目标企业自己的邮箱服务器如OWA等,想百度腾讯阿里网易的邮箱不优先考虑。

工具可以使用Medusa、Hydra、SNETCracker、OWA爆破、exchange接口爆破等工具。另外邮箱用户名与密码往往还会使用公司简称+2019、2020等社工口令,多一个字典就多一份成功率

诱饵制作

木马生成

这个本宝宝即将是免杀大神,不用管!(maybe😋

传输加密附件

通过附件加密,可绕过安全设备检测,从而讲恶意附件投递至收件人邮箱,对压缩文件进行加密,密码以其他方式告知受害者。

因为主流的一些公司,他们的邮箱服务器是装了沙箱的,所以你传递的木马必须要加密,否则会被解压。

密码告知方式可以用以下方式

1.用图片或者pdf形式告知

2.补发一份无附件的邮件来告知

3.在正文中进行简单的文字混淆,比如说繁体字或者符号

4.社工目标账户,通过微信等方式告知

快捷方式(link)

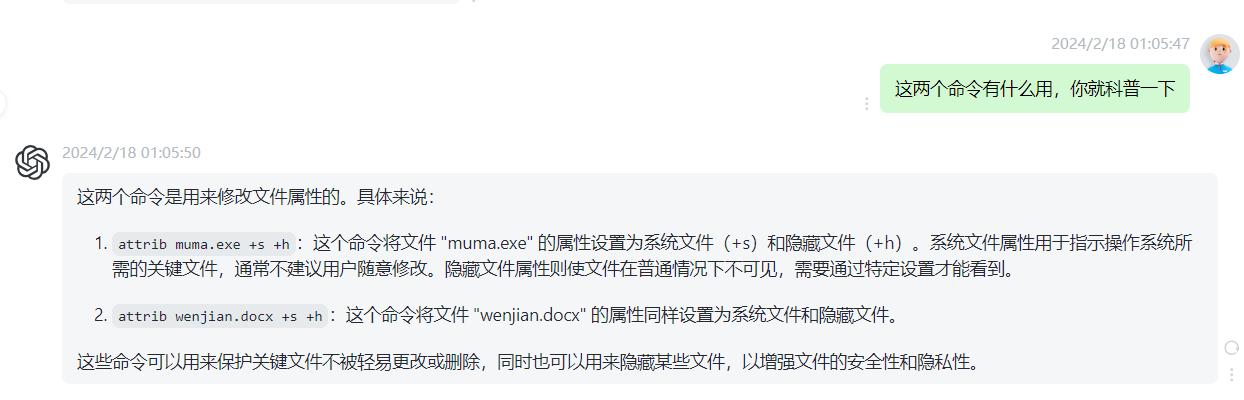

我们可以利用attrib命令将我们的木马与伪装文件隐藏

attrib muma.exe +s +h

attrib wenjian.docx +s +h

这个命令

同时我们也可以将快捷方式中的目标栏内容改成执行powershell命令远程下载木马并且运行。不过调用powershell不太好,所以不推荐

利用恶意文件、利用命名、图标伪装的快捷方式诱导点击,将真实要执行的恶意文件进行隐藏

创建快捷方式指向该文件,修改目标内容为explorer.exe .\1.exe这个explorer是windows自带的执行exe的东西,而且还不会弹窗,不过一次只能执行一个exe

值得注意的是,快捷方式可以更改后缀名,所以非常方便

编码文件后缀欺骗

这个我之前写过博客啊RLO编码,这个会触发大多杀软的,也只能用来骗骗小白。

自解压

利用winrar压缩工具自带的自解压功能实现全程无感知上线

winrara:https://rarlab.com

resourcehacker:https://www.angusj.com/resourcehacker

首先要准备一个安装包和一个cs的木马,利用工具resourcehacker来修改木马的内容即可,这个可以在网上找教程,或者我后续会出文章来复现(至于为什么现在不复现,因为看视频的时候会把电脑的复制键给禁掉)

然后就可以把两个正常的东西弄成一个自解压的压缩文件,这里值得注意的是,在高级设置里面,点击常规,然后设置解压路径为%temp%,并勾选绝对路径,然后点击旁边的设置,找到提取后运行设置好两个文件都要允许,模式选择全部隐藏,更新方式选择解压并替换文件,覆盖方式选择覆盖所有文件,而且还可以改文件的时间。

后续我专门出一片来复现一下算了,这个不复现不行啊。

钓鱼邮件伪造

SPF

这个方法,如果批量的话,可能被封ip,用下面的aliyun的批量就不会,

sender polict framework的缩写,一种以IP地址认证电子邮件发送人身的技术,是非常搞笑的垃圾邮件解决方案.接受邮件方会首先检查域名的SPF记录,来确定发件人的IP地址是否被包含在SPF记录里面,如果在,就认为是一封正确的邮件,否则会认为是一封伪造的邮件进行退回。

正常的邮箱SPF设置是TXT记录值为:v=spf1 include:spf.mail.qq.com -all

然后我们看我们的攻击的点设置是-all,这是一条错误的配置方法。

小tip:Outlook可以批量发邮件,但是发送人会被看到,所以就引出了一个SPF伪造的方法。

可以使用swaks来进行伪造(要企业没有做spf)

swaks --to xxxxx@qq.com --from ahztrust@kmpex.com --ehlo hztrust.com --body 111 --heade-X-Mailer mail.baidu.com

to参数是发送的目标

from是伪造的地址,没做spf的

ehlo是邮件里面的的东西

header也设置成

这里可以用dig命令看看对方的服务器做了spf校验没有

dig命令是可以从dns域名服务器去查询主机地址信息

但是有些公司的子域名是没有所spf校验的,例如qq.com做了,但是mail.qq.com没做

dig -t txt qq.com

值得注意的是,dig命令不是linux自己集成的,需要重新下载

值得注意的第二点,163也许不会拦截接收到伪造的邮件,但是有些邮件网关会杀掉。

邮件代发

可以利用这个平台进行搭建即可批量发送,不过需要一个服务器来搭建

不过很多团队都有自己的邮件平台,我们这种小东西就只能自己搭建哩

利用阿里云邮件推送免费发邮件

每天免费200封,速度快不用搭建服务器,量多可以花钱

不过需要自己去申请一个域名,可以用国外的免费域名,不用备案。

找一个和目标客户相似的域名就行。

同时淘宝也可以申请

阿里云貌似也可以用刚刚那个工具swaks来代发,这个得自己研究一下。

然后可以直接在163上面直接写邮件,然后导出邮件,导出之后就可以直接用swaks,用–data参数来直接用,不过记得修改发件人和收件人

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。