前端加密爆破

有些网站对数据包中的参数进行了前端加密,对我们进行爆破造成了很大困难。

现在我们来解决这个问题

首先我找了一个前端加密的网站来进行试验,

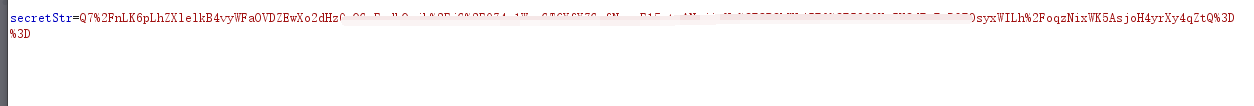

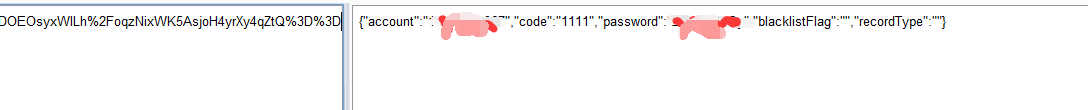

他会对我们的参数进行一个整体的加密。

这时候就需要使用一款burp插件来解决这个烦恼,jsEncrypter,但是由于这款 插件是基于phantomjs运行的,所以我们还需要安装一个phantomjs。

插件的使用

文件

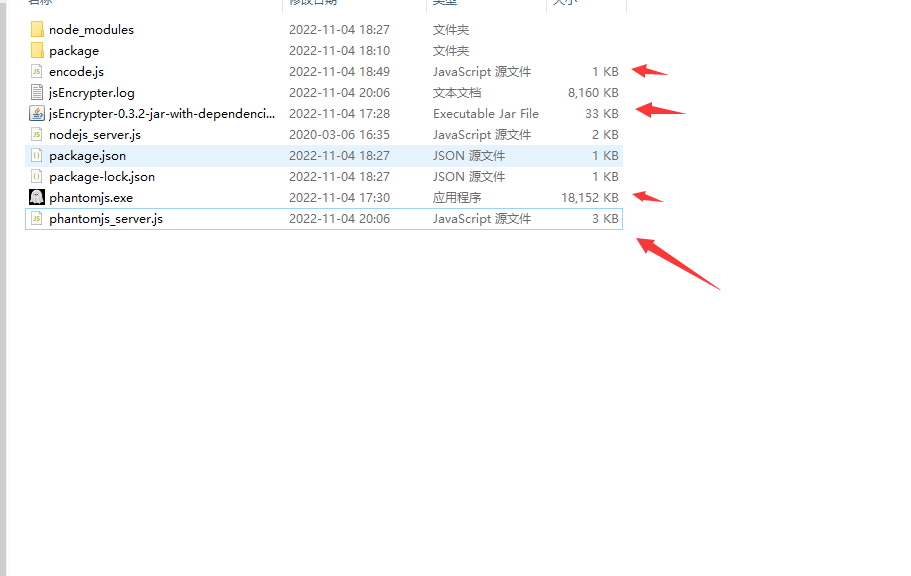

下载好,解压好,将phantomjs放到一个新的文件夹下,这个新建文件夹包括下列文件。

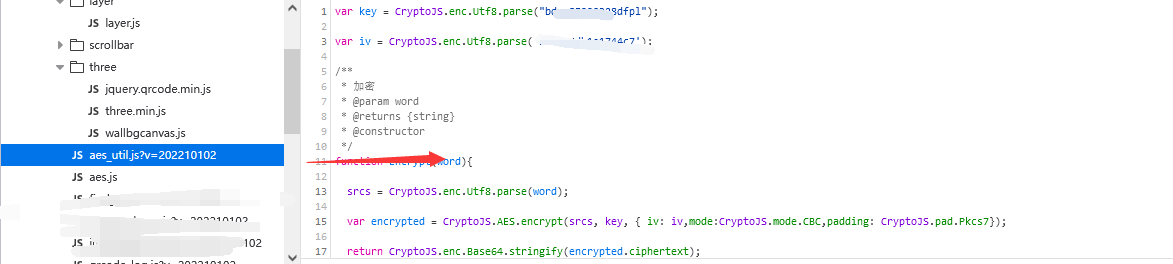

其中encode是我们在网站按f12发现的加密js定义的加密函数。

jar包是生成的burp插件,phantomjs_server.js是其中的配置文件。

注意,我这里的js函数中使用的第三方库,所以我们需要提前在cmd中安装好第三方库npm install crypto-js

使用

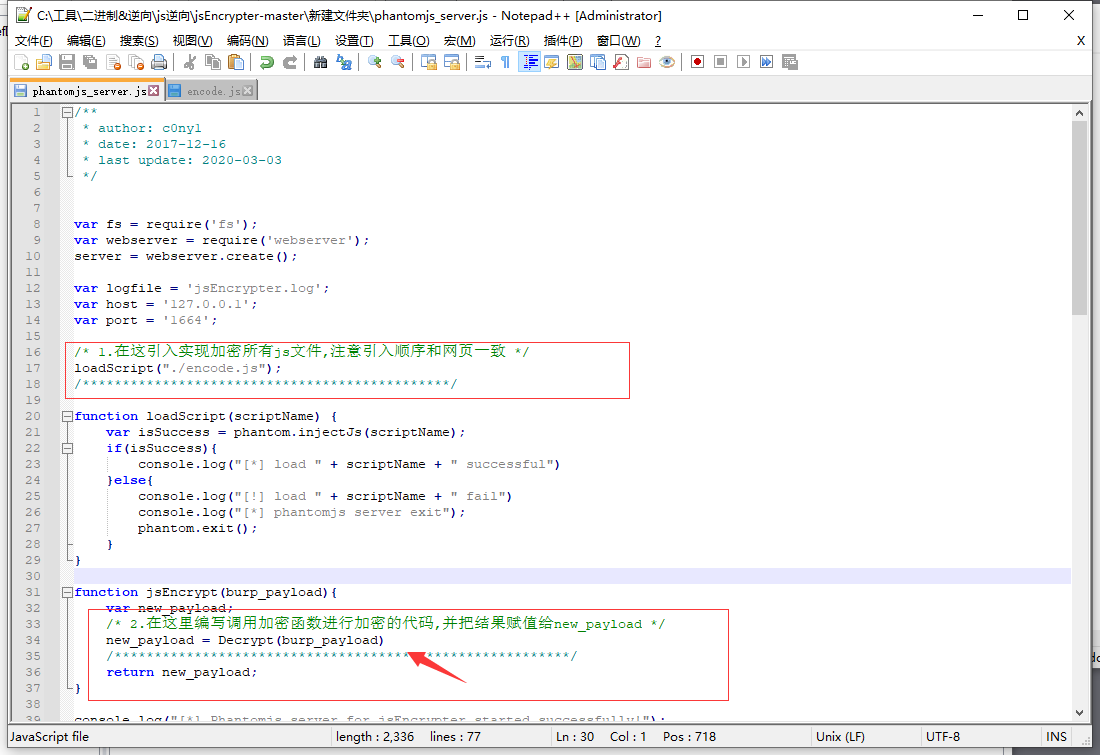

首先点开phantomjs_server.js,我们需要修改的地方只有两处

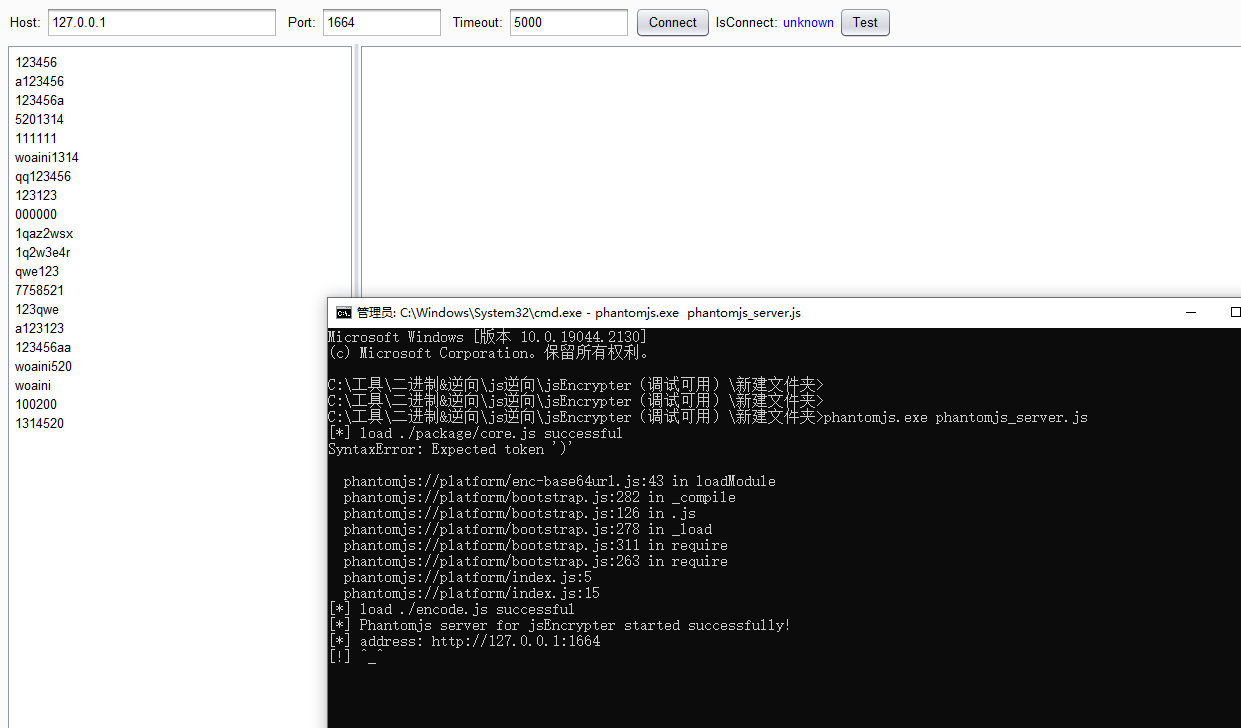

然后,在cmd中执行phantomjs.exe phantomjs_server.js启动工具。

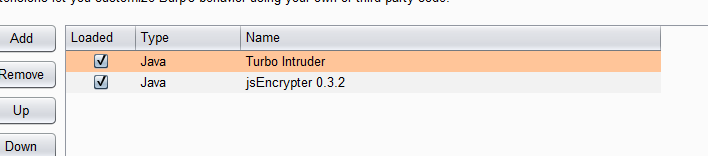

在burp中引入刚才生成的jar包插件

然后在上方可以看到插件已经加入进来了。

将密文加入进去,就可以看到解密成功了

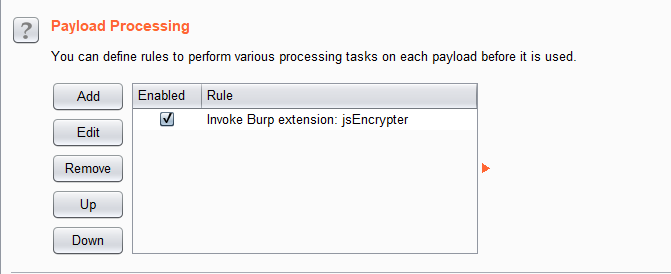

如果要是爆破的话。

引入脚本就可以开始爆破了

py脚本(生成密文字典)

list = []

for i in range(10000):

list.append(f'{i:04}')

data1='''xxx'

data2 = '''"xxx'''

for s in list:

data3 = data1+str(s)+data2

print(data3)

#用于生成四位验证码的数据格式,data1和data2是验证码部分前后的数据。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。