火线沙龙云存储浅析 观看笔记

1.何为对象存储

对线存储(object-based storage)。也可以叫做面向对象的存储,现在也有不少厂商直接把他叫做云存储

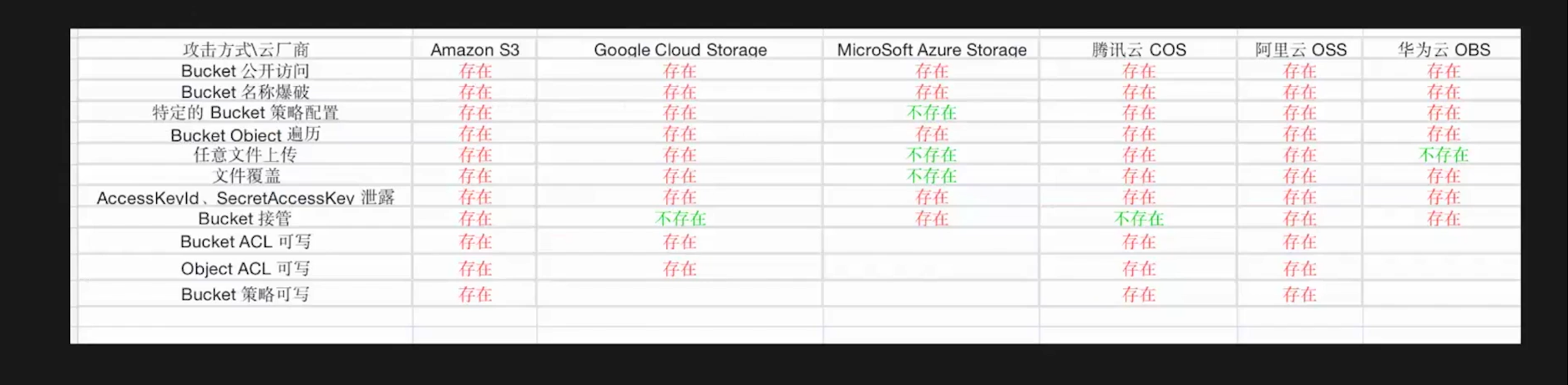

2.对象存储的利用方式

2.1bucket公开访问

在此时如果选择公有读的话,会出现两种情况

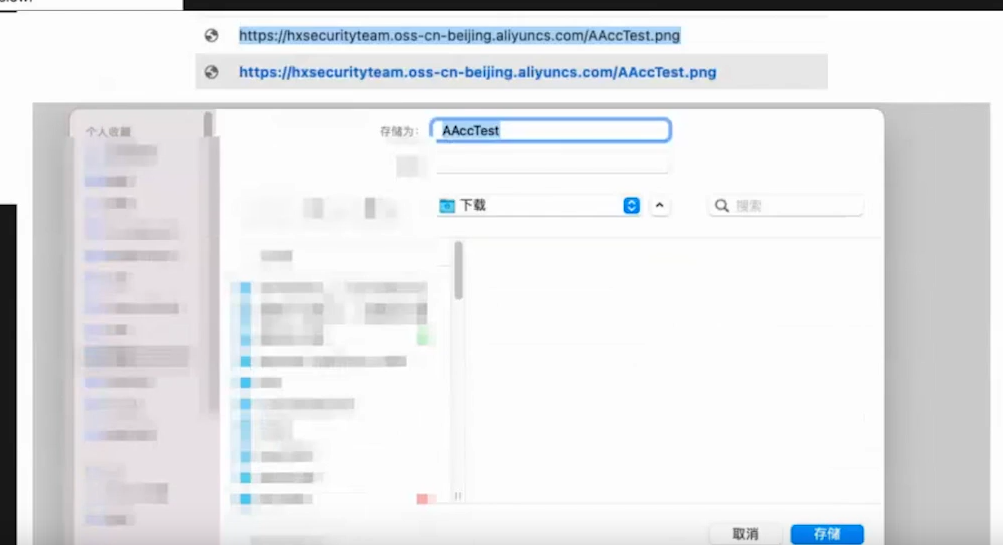

1.在只配置读写权限设置为公有读或公共读写的情况下,无法列出对象,但是可以直接访问对应的key路径。

也就是俗话说的,访问其下面的路径,类似未授权访问。

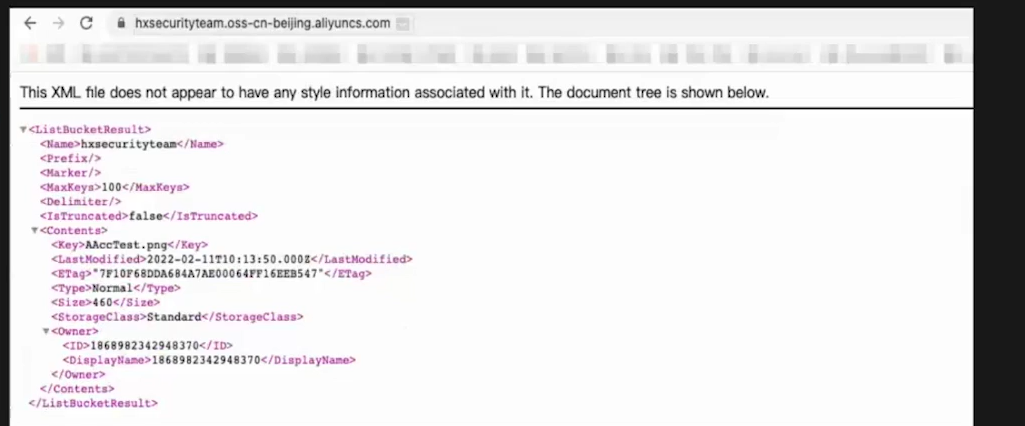

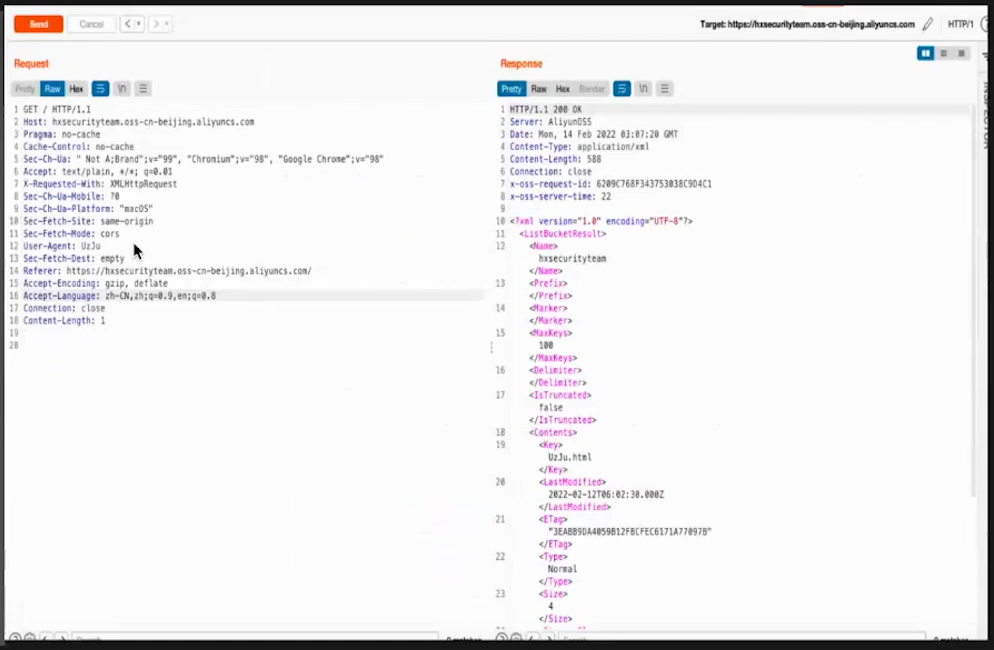

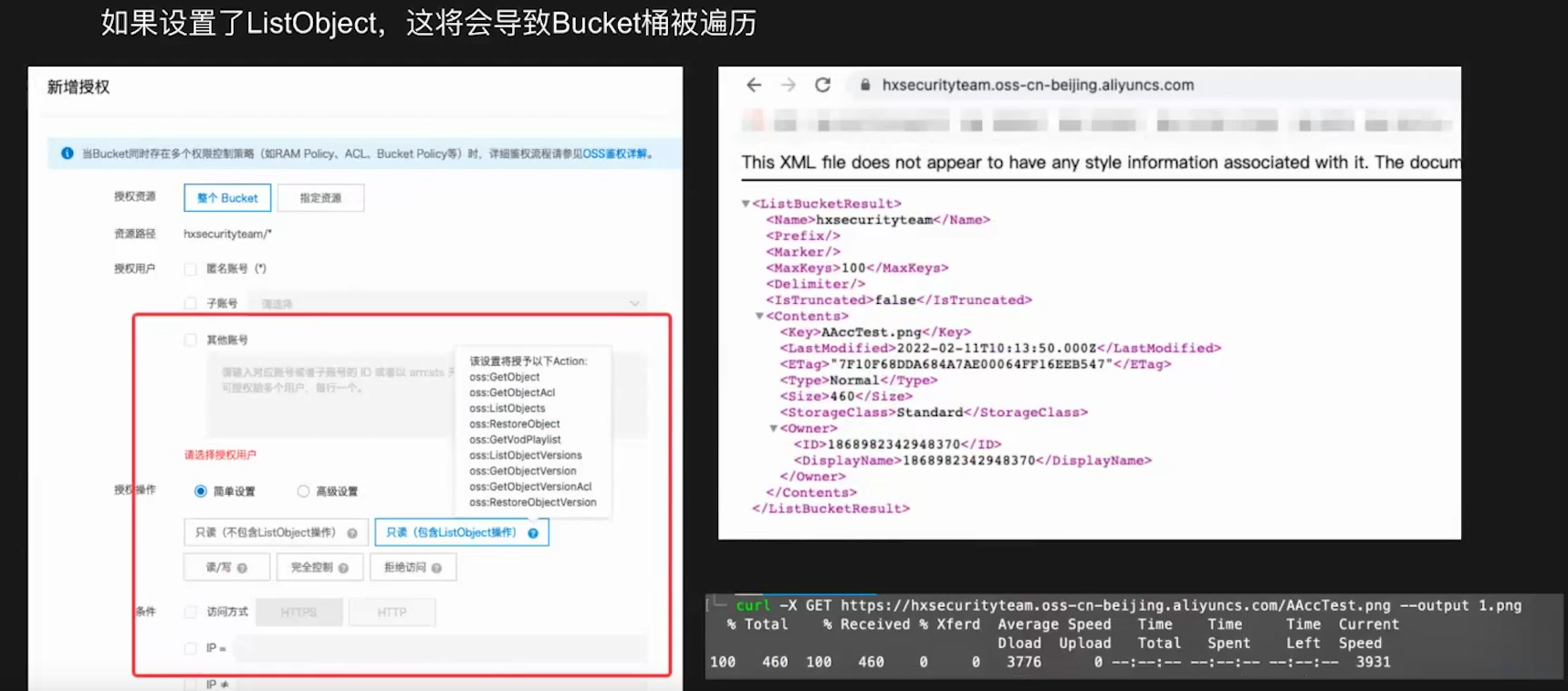

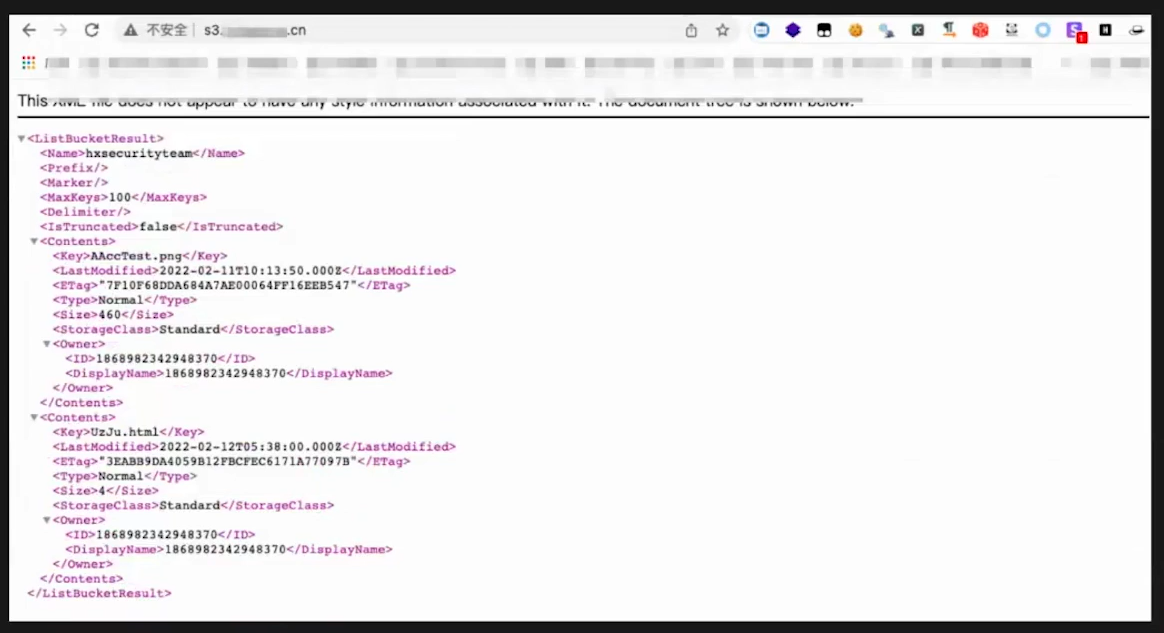

2.如果想列出object对象,只需要在bucket授权策略中设置listobject即可。

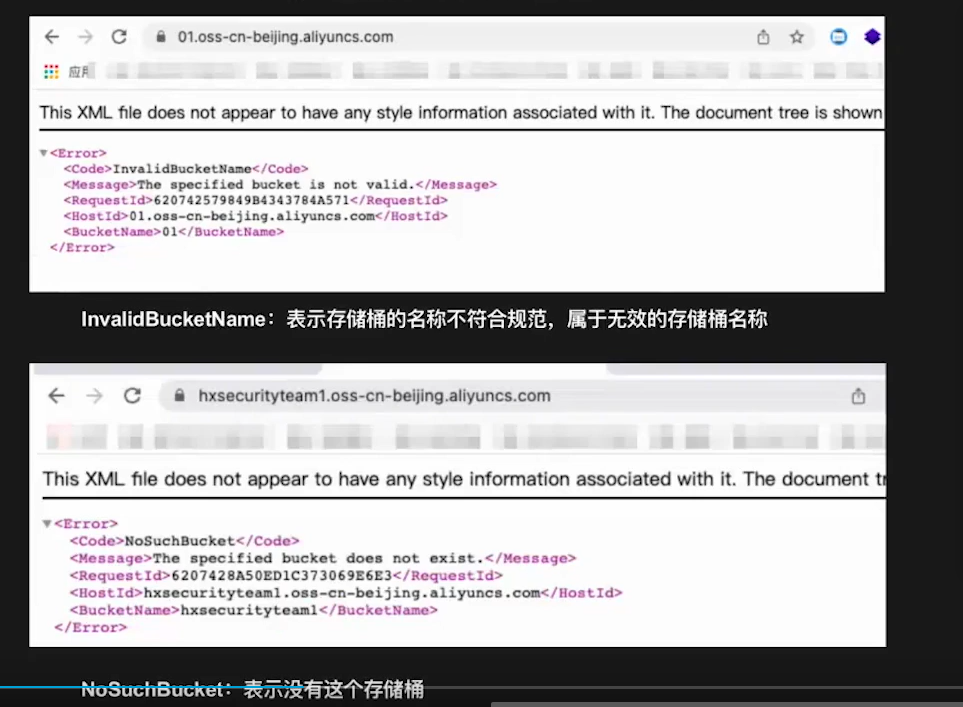

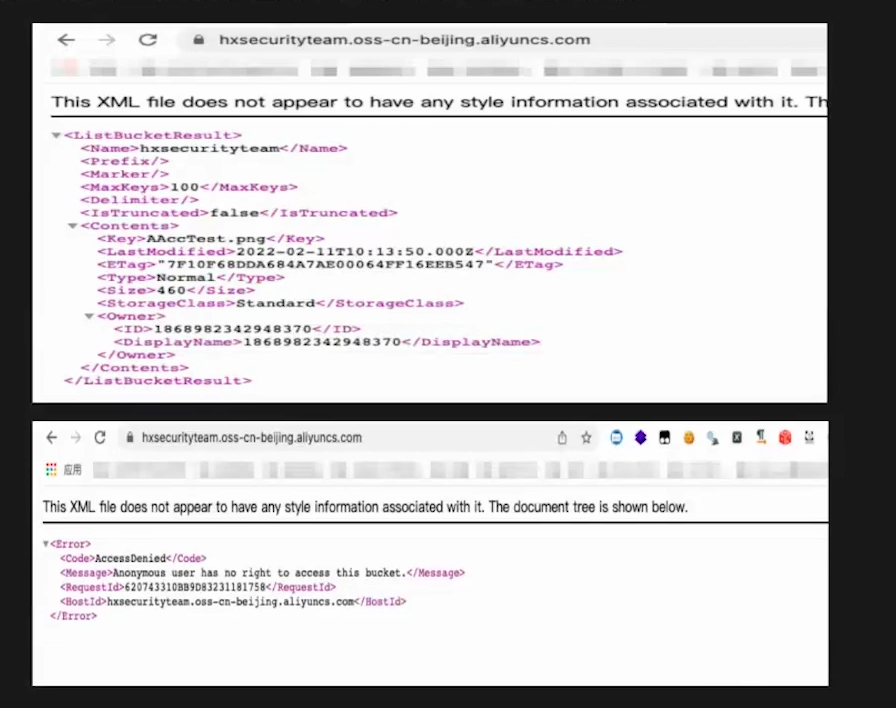

2.2bucket桶爆破

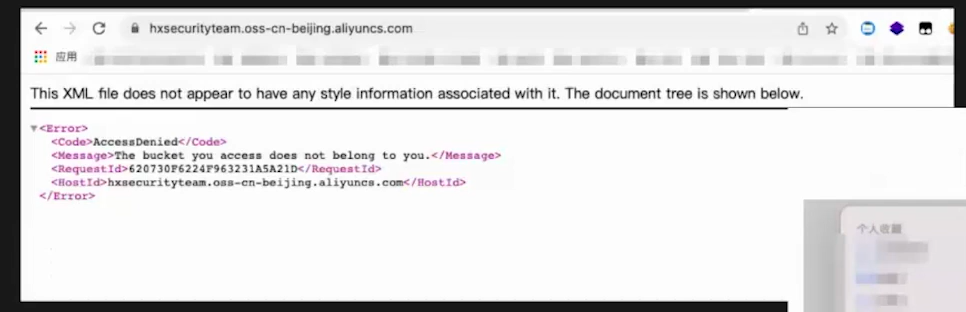

当知道bucket名称的时候,可以通过爆破获得bucket名称,这有些类似于目录爆破,只不过目录爆破一般通过状态码判断,而这个通过页面的内容判断

下面是名称对了,第一个是设置了objectlist,后面是没有权限访问

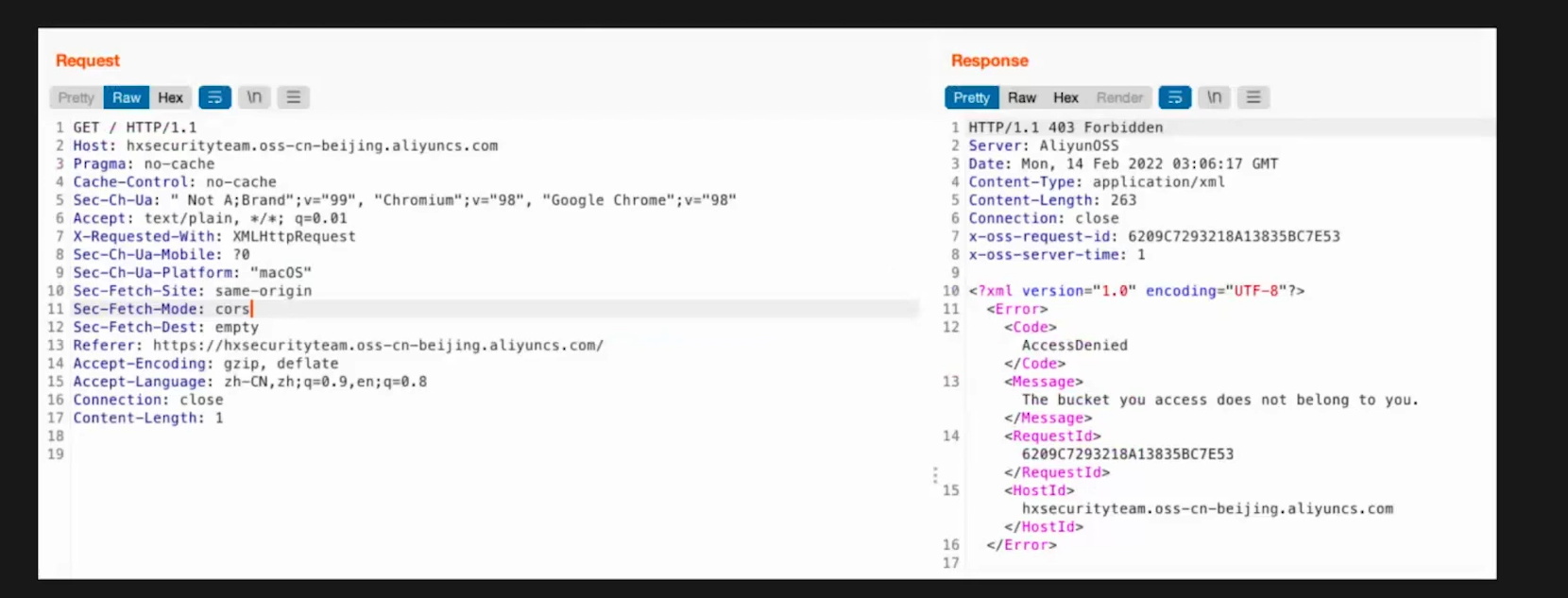

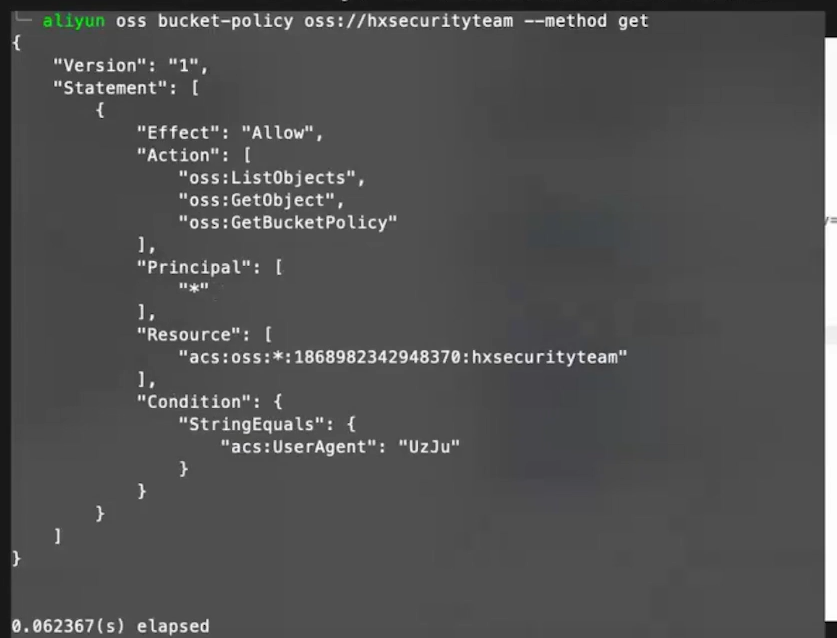

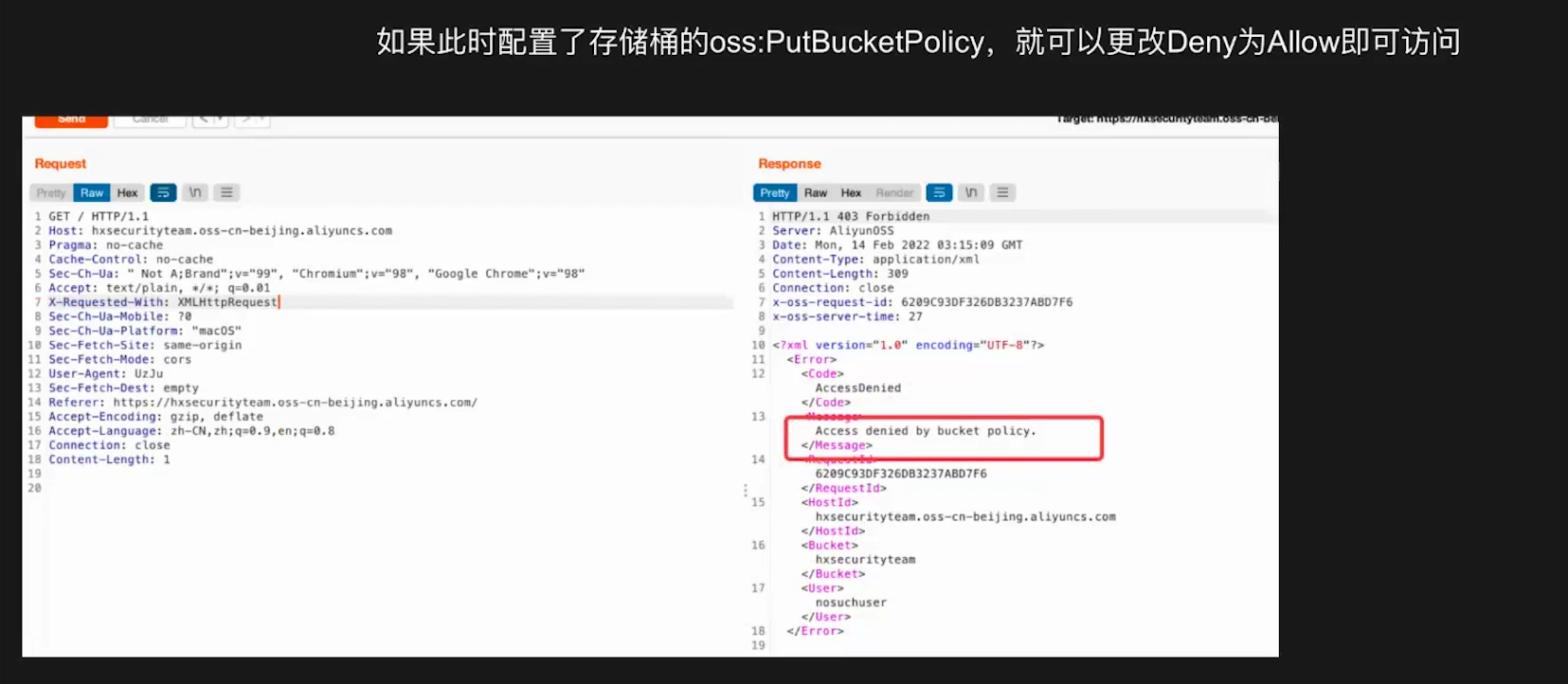

2.3特定的bucket策略配置

特定的策略配置是指,如果管理员设置了某些ip,ua才可以请求改存储桶的话,此时如果错误的配置了getbucketpolicy,可导致攻击者获取策略配置。

2.4bucket object遍历

类似于目录遍历

2.5任意文件上传与覆盖

如果在配置存储桶,管理员错误的将存储桶权限,配置为可写,这将会导致攻击者可上传任意文件去覆盖。

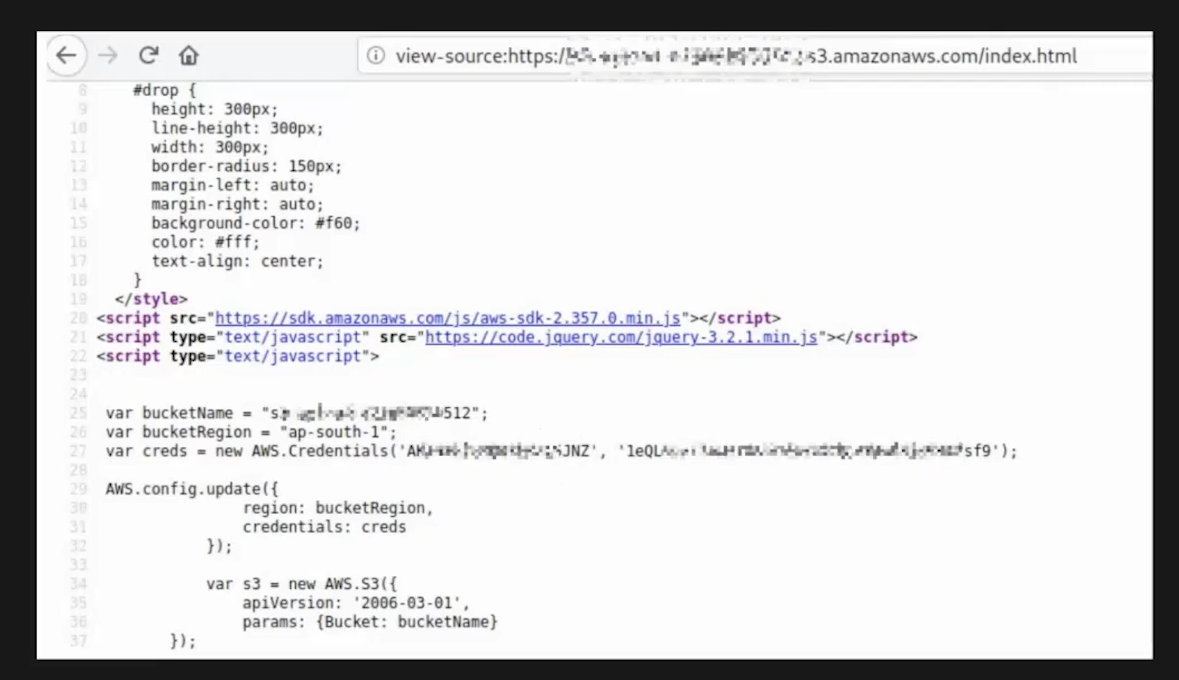

2.6accesskeyld,secretaccessket泄露

1.通过github等开源平台中的源代码中可发现存在泄露的key。

2.通过反编译apk,小程序找到敏感信息。

3.在目标网站源代码中找到一些敏感的信息,js等。 有个工具推荐,是burp的插件,就是我们把正则表达式配置好,他会自动检测流量,然后看是否复合正则表达式。

有个工具推荐,是burp的插件,就是我们把正则表达式配置好,他会自动检测流量,然后看是否复合正则表达式。

https://github.com/gh0stkey/HaE

2.7bucket与子域接管

大概意思就是,管理员删除了存储桶但是没有删除地址解析,然后我们自己创建一个bucket,和那个受害删除桶的名称一样,上传一个文件可以看到上传上去了,这就是成功接管了这个桶了

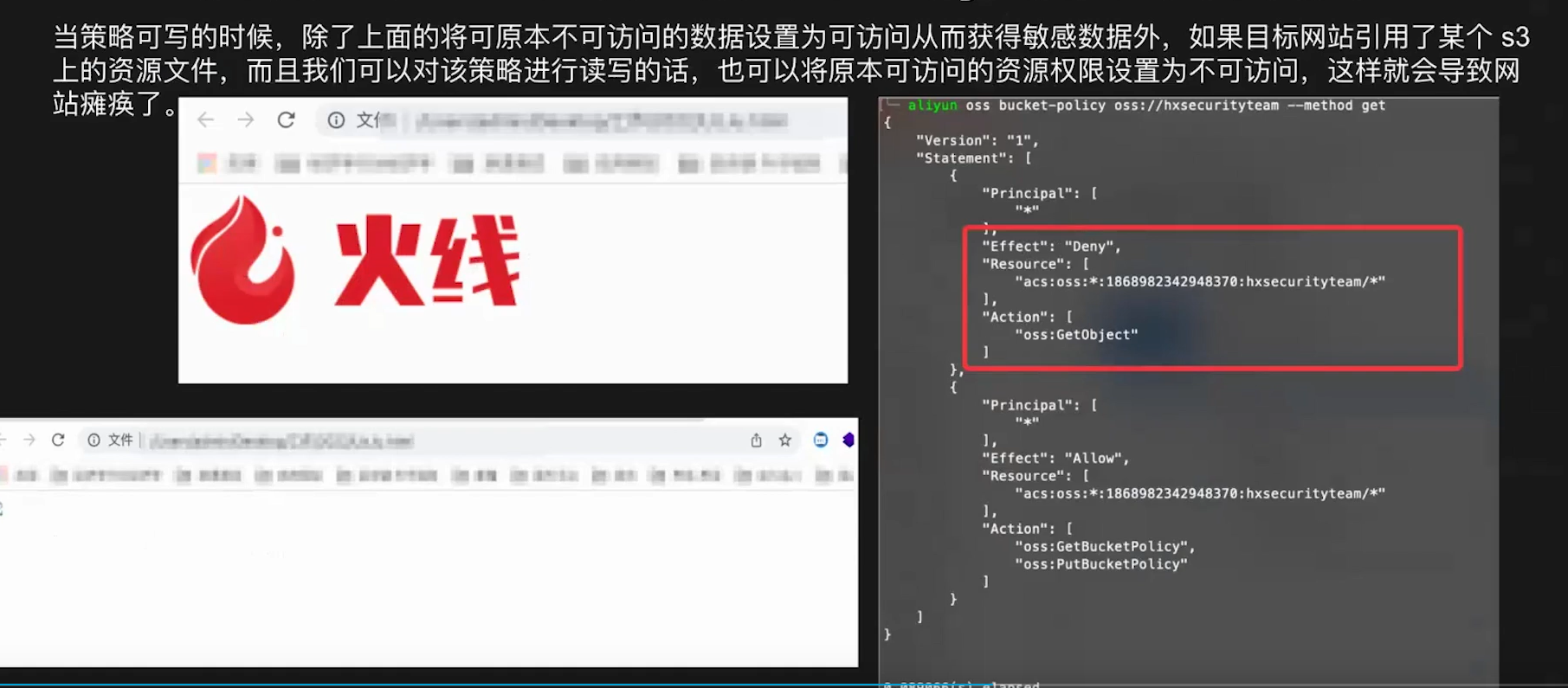

2.8bucket策略配置可写

2.9修改bucket策略为deny使业务瘫痪

2.10修改网站引用s3资源进行钓鱼

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。