群友发的一个题目心得

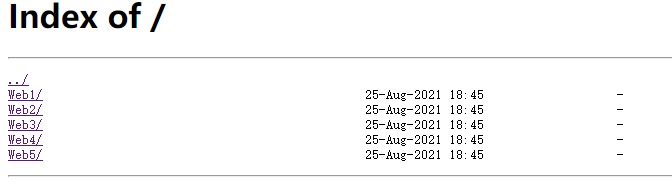

打开题目一共有五道题

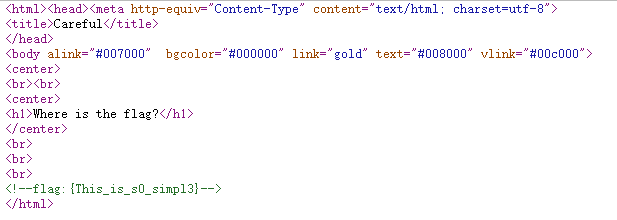

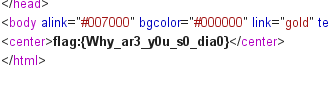

1.第一题

直接查看源代码,flag就在注释里面

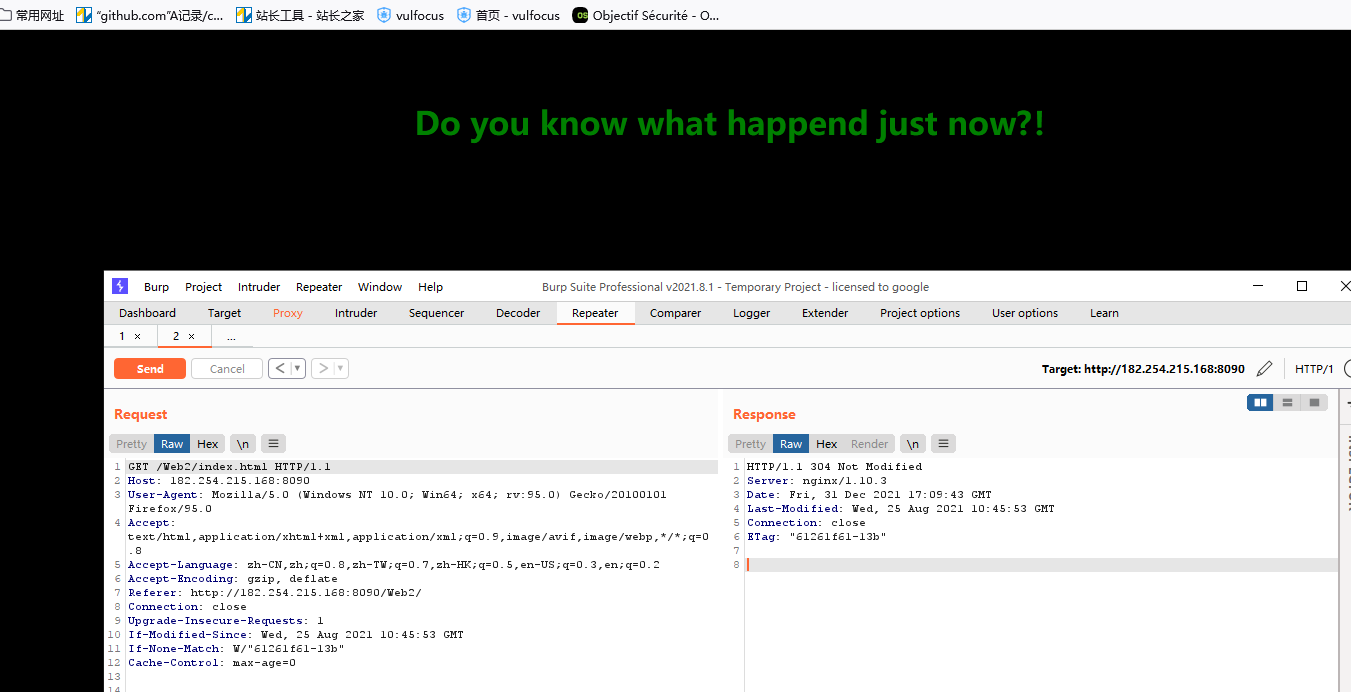

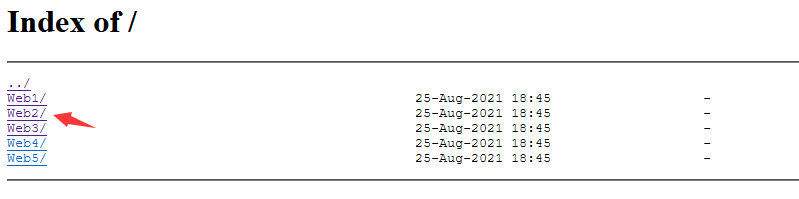

2.第二题

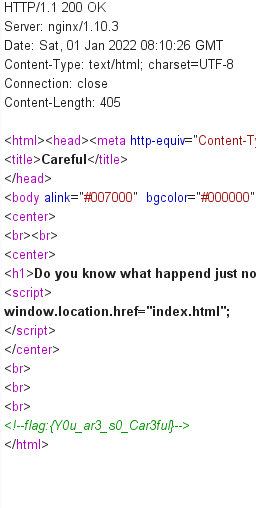

打开之后,bp抓包就是这样,才开始我以为是找敏感文件。找了半天没有找到,后来才发现。

要从这里开始拦截

在返回注释中拿到flag

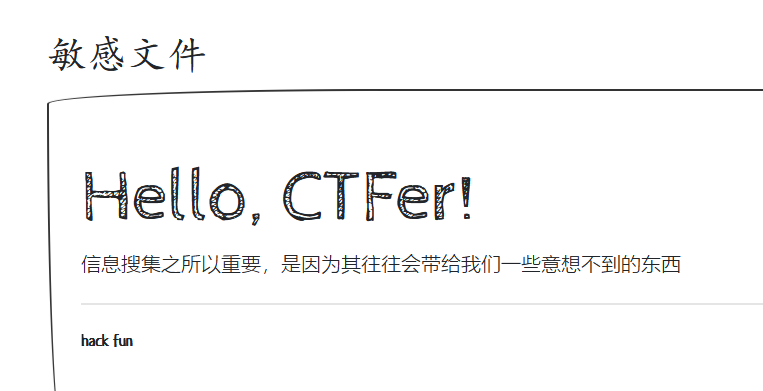

3.第三题

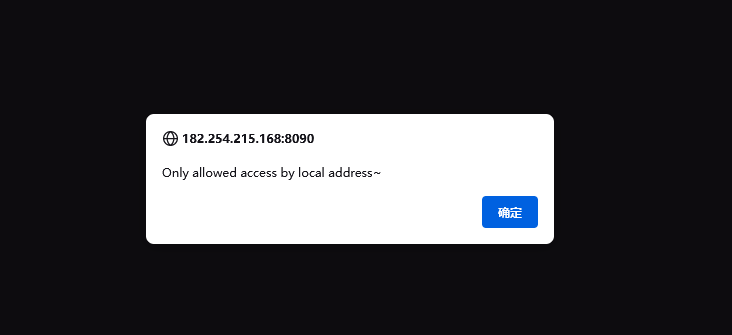

第三题点进去是这样

多半就是xff伪造

在参数中加入X-Forwarded-For: 127.0.0.1

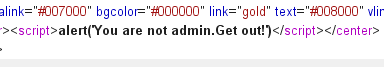

提示

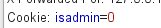

又在参数中发现

将0改为1,试试

成功获取flag

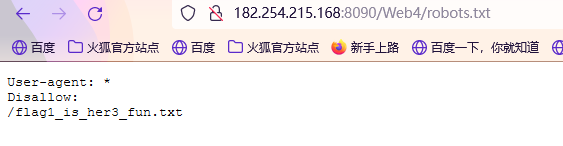

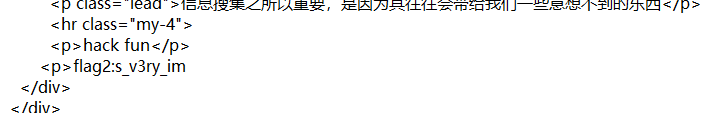

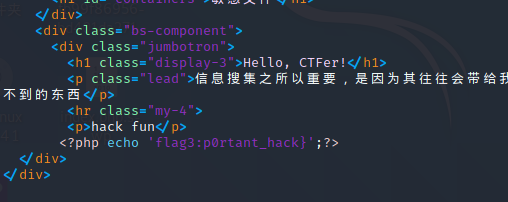

4.第四题

都提示是敏感文件了

第一个肯定想到的是robot.txt

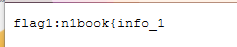

发现flag的文件,并访问得到flag1?

那第二个敏感文件就是gedit备份文件,在index.php地址后面添加~符号,发现要让我们下载,然后txt打开,得到flag2

注: 默认情况下使用Vim编程,在修改文件后系统会自动生成一个带~的备份文件,某些情况下可以对其下载进行查看;

第三个是vim的临时文件 swp文件

(27条消息) SWP文件详细介绍与利用_James_zjm的博客-CSDN博客_swp文件

访问.index.php.swp下载

在虚拟机中用vim打开它

用vim -r filename复原文件

发现第三个flag

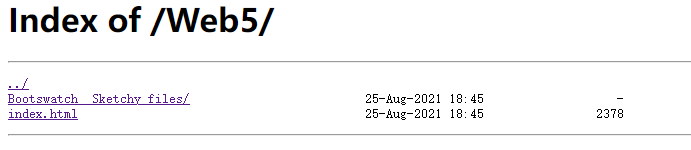

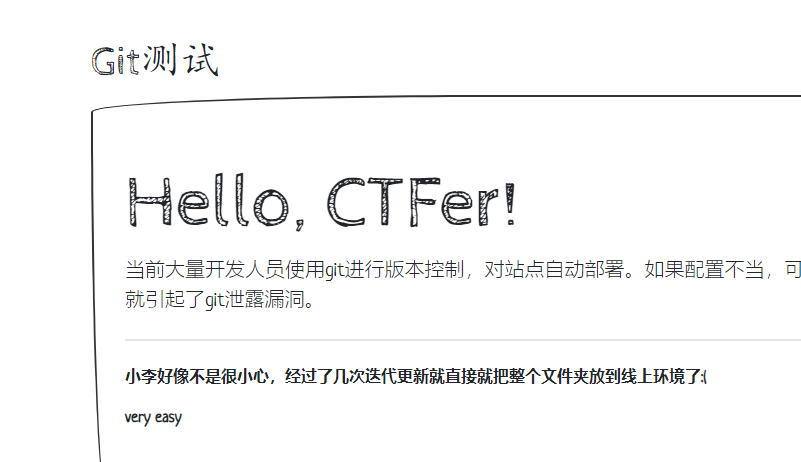

5.第五题

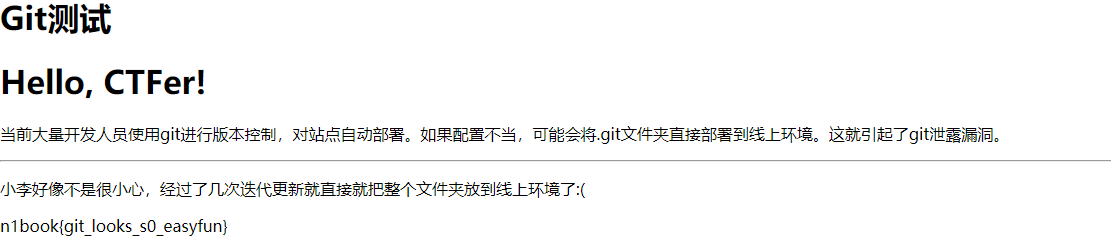

点进去之后发现是

这样一个界面,慢慢看。

提示我们是git泄露

用githack一弄就弄出来了,没想到这东西只能在py2中运行。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。